¿Qué es "Spear Phishing" y cómo se quitan las grandes corporaciones?

La noticia está llena de informes de "ataques de spear-phishing" que se usan contra gobiernos, grandes corporaciones y activistas políticos. Los ataques de Spear-phishing son ahora la forma más común en que las redes corporativas se ven comprometidas, de acuerdo con muchos informes.

Spear-phishing es una forma más nueva y peligrosa de phishing. En lugar de lanzar una amplia red con la esperanza de atrapar cualquier cosa, el lanzador lanza un ataque cuidadoso y lo apunta a personas individuales o a un departamento específico.

Phishing Explicado

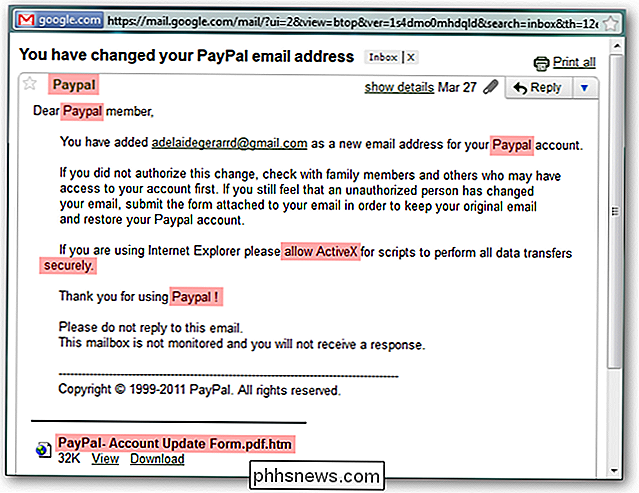

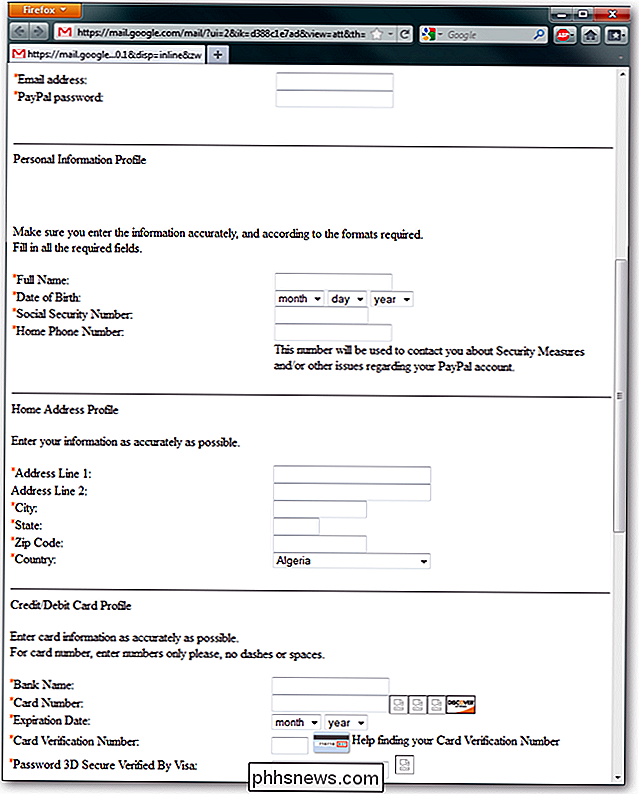

Phishing es la práctica de hacerse pasar por alguien confiable para tratar de adquirir su información. Por ejemplo, un phisher podría enviar correos electrónicos no deseados que pretenden ser de Bank of America pidiéndole que haga clic en un enlace, visite un sitio web falso de Bank of America (un sitio de phishing) e ingrese sus datos bancarios.

Phishing no es solo limitado al correo electrónico, sin embargo. Un phisher puede registrar un nombre de chat como "Skype Support" en Skype y ponerse en contacto con usted a través de mensajes de Skype, diciendo que su cuenta se vio comprometida y que necesitan su contraseña o número de tarjeta de crédito para verificar su identidad. Esto también se ha hecho en los juegos en línea, donde los estafadores suplantan a los administradores del juego y le envían mensajes que solicitan su contraseña, que usarían para robar su cuenta. Phishing también podría suceder por teléfono. En el pasado, es posible que haya recibido llamadas telefónicas alegando ser de Microsoft y que dice que tiene un virus que debe pagar para eliminar.

Los phishers generalmente tienen una red muy amplia. Se puede enviar un correo phishing de Bank of America a millones de personas, incluso personas que no tienen cuentas de Bank of America. Debido a esto, el phishing es a menudo bastante fácil de detectar. Si no tiene una relación con Bank of America y recibe un correo electrónico que alega ser de ellos, debe quedar muy claro que el correo electrónico es una estafa. Los phishers dependen del hecho de que, si contactan con suficientes personas, alguien eventualmente caerá por su estafa. Esta es la misma razón por la que todavía tenemos correos electrónicos no deseados: alguien debe estar a su favor o no serían rentables.

Consulte la anatomía de un correo electrónico de phishing para obtener más información.

Cómo Spear Phishing Es diferente

Si el phishing tradicional es el acto de lanzar una red amplia con la esperanza de atrapar algo, spear phishing es el acto de apuntar cuidadosamente a una persona u organización específica y adaptar el ataque a ellos personalmente.

Aunque la mayoría de los correos electrónicos phishing no son muy específicos, un ataque de spear-phishing usa información personal para hacer que la estafa parezca real. Por ejemplo, en lugar de leer "Estimado señor, por favor haga clic en este enlace para obtener riquezas y riquezas fabulosas", el correo electrónico puede decir "Hola Bob, lee este plan de negocios que redactamos en la reunión del martes y cuéntanos lo que piensas". puede parecer que proviene de alguien que usted conoce (posiblemente con una dirección de correo electrónico falsificada, pero posiblemente con una dirección de correo electrónico real después de que la persona se vio comprometida en un ataque de phishing) en lugar de alguien que usted no conoce. La solicitud es más cuidadosamente elaborada y parece que podría ser legítima. El correo electrónico podría referirse a alguien que usted conoce, una compra que ha realizado u otro elemento de información personal.

Los ataques de suplantación de identidad phishing contra objetivos de alto valor se pueden combinar con un exploit de día cero para obtener el máximo daño. Por ejemplo, un estafador podría enviar correos electrónicos a un individuo en un negocio en particular diciendo "Hola Bob, ¿podrías echar un vistazo a este informe comercial? Jane dijo que nos daría algunos comentarios "con una dirección de correo electrónico con aspecto legítimo. El enlace podría ir a una página web con contenido embebido Java o Flash que aproveche el día cero para comprometer la computadora. (Java es particularmente peligroso, ya que la mayoría de las personas tienen instalados plug-ins de Java desactualizados y vulnerables). Una vez que la computadora está comprometida, el atacante podría acceder a su red corporativa o usar su dirección de correo electrónico para lanzar ataques selectivos de spear-phishing contra otras personas en el organización.

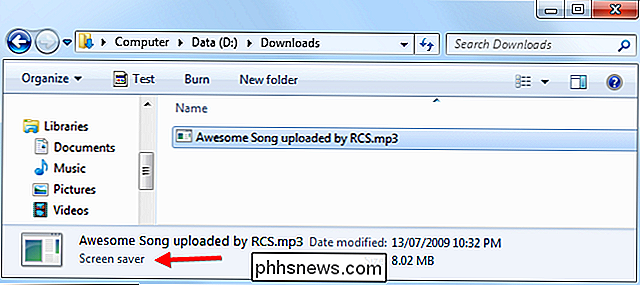

Un estafador también podría adjuntar un archivo peligroso que está disfrazado para parecerse a un archivo inofensivo. Por ejemplo, un correo electrónico de spear phishing puede tener un archivo PDF que en realidad es un archivo .exe adjunto.

¿Quién realmente necesita preocuparse?

Los ataques de suplantación de identidad están siendo utilizados contra grandes corporaciones y gobiernos para acceder a sus redes internas. No sabemos acerca de cada corporación o gobierno que se haya visto comprometido por los exitosos ataques de spear-phishing. Las organizaciones a menudo no divulgan el tipo exacto de ataque que las comprometió. Ni siquiera les gusta admitir que han sido pirateados.

Una búsqueda rápida revela que organizaciones como la Casa Blanca, Facebook, Apple, el Departamento de Defensa de EE. UU., The New York Times, el Wall Street Journal, y Twitter probablemente se vieron comprometidos por los ataques de spear-phishing. Esas son solo algunas de las organizaciones que sabemos que se han visto comprometidas: la magnitud del problema es probablemente mucho mayor.

Si un atacante realmente quiere comprometer un objetivo de alto valor, un ataque de phishing con lanza, quizás combinado con un nuevo exploit de día cero comprado en el mercado negro - a menudo es una forma muy efectiva de hacerlo. Los ataques de Spear-phishing a menudo se mencionan como la causa cuando se infringe un objetivo de alto valor.

Protegiéndose del Phishing de Spear

Como individuo, es menos probable que sea blanco de un ataque tan sofisticado que los gobiernos. y las corporaciones masivas son. Sin embargo, los atacantes aún pueden intentar usar tácticas de spear-phishing en su contra mediante la incorporación de información personal en los correos electrónicos de phishing. Es importante darse cuenta de que los ataques de phishing son cada vez más sofisticados.

Cuando se trata de phishing, debes estar atento. Mantenga su software actualizado para que esté mejor protegido contra comprometerlo si hace clic en los enlaces en los correos electrónicos. Tenga especial cuidado al abrir archivos adjuntos a correos electrónicos. Tenga cuidado con las solicitudes inusuales de información personal, incluso aquellas que parezcan legítimas. No vuelva a utilizar las contraseñas en diferentes sitios web, por si acaso se salta su contraseña.

Los ataques de phishing a menudo intentan hacer cosas que las empresas legítimas nunca harían. Su banco nunca le enviará un correo electrónico y le pedirá su contraseña, un negocio del que ha comprado productos nunca le enviará un correo electrónico y le pedirá su número de tarjeta de crédito, y nunca recibirá un mensaje instantáneo de una organización legítima que le pida su contraseña u otra información sensible. No haga clic en enlaces en correos electrónicos y proporcione información personal confidencial, sin importar cuán convincente sea el correo phishing y el sitio phishing.

Como todas las formas de phishing, spear-phishing es una forma de ataque de ingeniería social que es particularmente difícil de defenderse. Solo se necesita una persona que comete un error y los atacantes habrán establecido un punto de apoyo en su red.

Crédito de la imagen: Florida Fish and Wildlife en Flickr

Cómo ver si su VPN pierde su información personal

Muchas personas usan redes privadas virtuales (VPN) para enmascarar su identidad, encriptar sus comunicaciones o navegar por la web desde una ubicación diferente. Todos esos objetivos pueden desmoronarse si tu información real se filtra a través de un agujero de seguridad, que es más común de lo que piensas.

Descarga los fondos de pantalla de iOS 10 y macOS Sierra Now

Apple presentó oficialmente iOS 10 y macOS Sierra durante su discurso inaugural de la WWDC ayer, pero no tienes que esperar hasta el otoño para obtener el nuevos fondos de pantalla. Apple siempre trae un nuevo fondo de pantalla predeterminado a sus nuevas versiones de iOS y macOS, y es algo que muchos usuarios esperan además de las nuevas características.