Las diferentes formas de autenticación de dos factores: SMS, aplicaciones de autenticación automática y más

Muchos servicios en línea ofrecen autenticación de dos factores, que mejora la seguridad al requerir más que solo su contraseña para iniciar sesión . Hay muchos tipos diferentes de métodos de autenticación adicionales que puede usar.

Los diferentes servicios ofrecen diferentes métodos de autenticación de dos factores, y en algunos casos, incluso puede elegir entre algunas opciones diferentes. Así es como funcionan y cómo difieren.

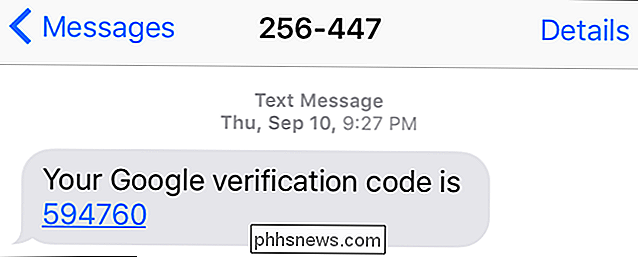

Verificación de SMS

RELACIONADO: ¿Qué es la autenticación de dos factores y por qué la necesito?

Muchos servicios le permiten registrarse para recibir un SMS mensaje cada vez que inicie sesión en su cuenta. Ese mensaje SMS contendrá un breve código de uso único que deberá ingresar. Con este sistema, su teléfono celular se utiliza como el segundo método de autenticación. Alguien no puede acceder a su cuenta solo si tiene su contraseña; necesita su contraseña y acceso a su teléfono o a sus mensajes SMS.

Esto es conveniente, ya que no necesita hacer nada especial, y la mayoría de las personas tener teléfonos celulares. Algunos servicios incluso marcarán un número de teléfono y un sistema automático emitirá un código que le permitirá usarlo con un número de teléfono fijo que no puede recibir mensajes de texto.

Sin embargo, existen grandes problemas con la verificación de SMS. Los atacantes pueden usar ataques de intercambio SIM para obtener acceso a sus códigos de seguridad o interceptarlos gracias a fallas en la red celular. Recomendamos evitar el uso de mensajes SMS, si es posible. Sin embargo, ¡los mensajes SMS son mucho más seguros que no usar ninguna autenticación de dos factores!

Códigos generados por la aplicación (como Google Authenticator y Authy)

RELACIONADOS: Cómo configurar Authy para dos- Autenticación de factor (y sincronización de sus códigos entre dispositivos)

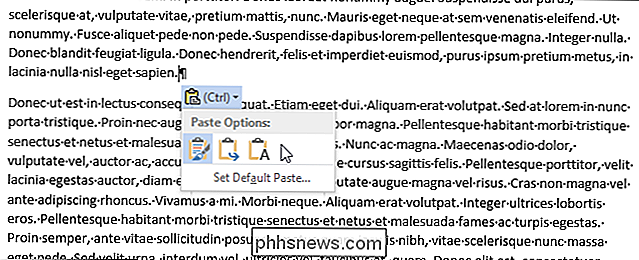

También puede hacer que sus códigos sean generados por una aplicación en su teléfono. La aplicación más conocida que hace esto es Google Authenticator, que Google ofrece para Android y iPhone. Sin embargo, preferimos Authy, que hace todo lo que Google Authenticator hace, y más. A pesar del nombre, estas aplicaciones usan un estándar abierto. Por ejemplo, es posible agregar cuentas de Microsoft y muchos otros tipos de cuentas a la aplicación Google Authenticator.

Instale la aplicación, escanee el código al configurar una nueva cuenta, y esa aplicación generará nuevos códigos aproximadamente cada 30 segundos. Tendrá que ingresar el código actual que se muestra en la aplicación en su teléfono y su contraseña cuando inicie sesión en una cuenta.

Esto no requiere ninguna señal celular, y la "semilla" que permite la la aplicación para generar esos códigos de tiempo limitado se almacena solo en su dispositivo. Eso significa que es mucho más seguro, ya que incluso alguien que obtiene acceso a su número de teléfono o intercepta sus mensajes de texto no conocerá sus códigos.

Algunos servicios, por ejemplo, el Autenticador de Battle.net de Blizzard, también tienen su propio dedicado aplicaciones generadoras de código.

Teclas de autenticación física

RELACIONADO: U2F Explicación: Cómo están creando Google y otras compañías un token de seguridad universal

Las claves de autenticación física son otra opción que están empezando a ser más populares. Las grandes empresas de los sectores tecnológico y financiero están creando un estándar conocido como U2F, y ya es posible usar un token U2F físico para proteger sus cuentas de Google, Dropbox y GitHub. Esta es solo una pequeña llave USB que pones en tu llavero. Cuando quiera iniciar sesión en su cuenta desde una computadora nueva, deberá insertar la llave USB y presionar un botón. Eso es todo, sin códigos de escritura. En el futuro, estos dispositivos deberían funcionar con NFC y Bluetooth para comunicarse con dispositivos móviles sin puertos USB.

Esta solución funciona mejor que la verificación de SMS y los códigos de uso único porque no se puede interceptar ni mezclar. También es más simple y más conveniente de usar. Por ejemplo, un sitio de suplantación de identidad podría mostrarle una página de inicio de sesión de Google falsa y capturar su código de uso único cuando intente iniciar sesión. Luego podría usar ese código para iniciar sesión en Google. Pero, con una clave de autenticación física que funciona en concierto con su navegador, el navegador puede garantizar que se está comunicando con el sitio web real y el código no puede ser capturado por un atacante.

Espere ver mucho más de estos en el futuro.

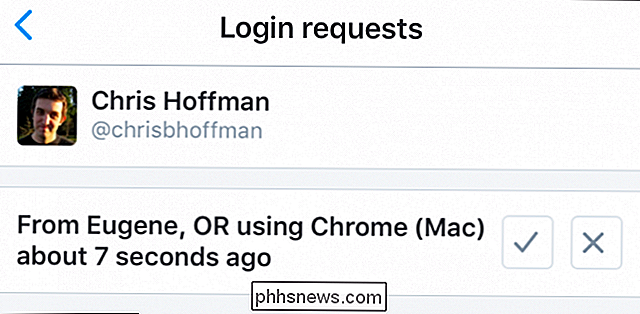

Autenticación basada en aplicaciones

RELACIONADO: Cómo configurar la nueva autenticación sin código de dos factores de Google

Algunas aplicaciones móviles pueden proporcionar dos: autenticación factorial utilizando la aplicación en sí. Por ejemplo, Google ahora ofrece una autenticación de dos factores sin código siempre que tenga la aplicación de Google instalada en su teléfono. Cada vez que intente iniciar sesión en Google desde otra computadora o dispositivo, solo tiene que presionar un botón en su teléfono, no se requiere código. Google está verificando para asegurarse de que tiene acceso a su teléfono antes de intentar iniciar sesión.

La verificación en dos pasos de Apple funciona de manera similar, aunque no usa una aplicación: utiliza el sistema operativo iOS. Siempre que intente iniciar sesión desde un dispositivo nuevo, puede recibir un código de uso único enviado a un dispositivo registrado, como su iPhone o iPad. La aplicación móvil de Twitter también tiene una función similar llamada verificación de inicio de sesión. Además, Google y Microsoft han agregado esta función a las aplicaciones para teléfonos inteligentes Google y Microsoft Authenticator.

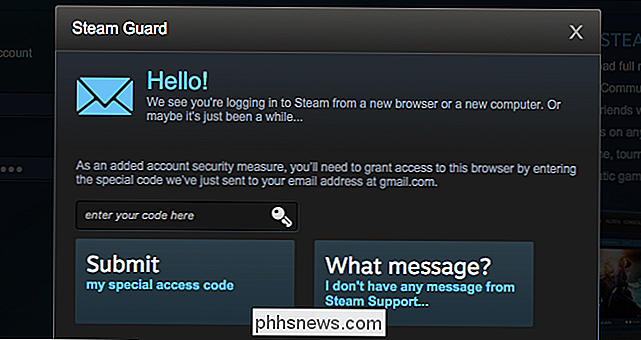

Sistemas basados en correo electrónico

Otros servicios dependen de su cuenta de correo electrónico para autenticarse. Por ejemplo, si habilita Steam Guard, Steam le pedirá que ingrese un código de uso único enviado a su correo electrónico cada vez que inicie sesión desde una computadora nueva. Esto al menos garantiza que un atacante necesitaría tanto la contraseña de su cuenta Steam como el acceso a su cuenta de correo electrónico para obtener acceso a esa cuenta.

Esto no es tan seguro como otros métodos de verificación en dos pasos, ya que puede ser fácil para alguien para obtener acceso a su cuenta de correo electrónico, ¡especialmente si no usa la verificación en dos pasos! Evite la verificación basada en correo electrónico si puede usar algo más fuerte. (Afortunadamente, Steam ofrece autenticación basada en aplicaciones en su aplicación móvil).

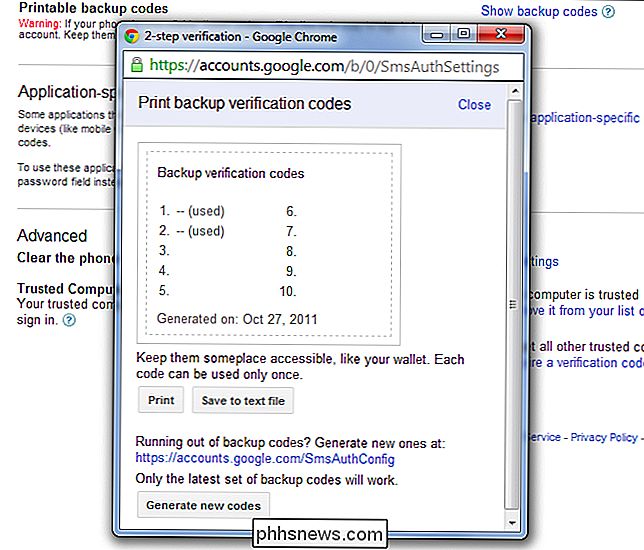

El último recurso: códigos de recuperación

RELACIONADO: Cómo evitar ser bloqueado cuando usa la autenticación de dos factores

Códigos de recuperación proporcione una red de seguridad en caso de que pierda el método de autenticación de dos factores. Cuando configura la autenticación de dos factores, generalmente se le proporcionarán códigos de recuperación que deberá anotar y almacenar en un lugar seguro. Los necesitará si alguna vez pierde su método de verificación en dos pasos.

Asegúrese de tener una copia de sus códigos de recuperación en algún lugar si usa la autenticación en dos pasos.

No encontrará esta cantidad opciones para cada una de sus cuentas. Sin embargo, muchos servicios ofrecen múltiples métodos de verificación en dos pasos que puede elegir.

También existe la opción de utilizar múltiples métodos de autenticación de dos factores. Por ejemplo, si configura una aplicación generadora de código y una clave de seguridad física, puede obtener acceso a su cuenta a través de la aplicación si alguna vez pierde la clave física.

Cómo crear una unidad USB Live Ubuntu con almacenamiento persistente

Una unidad USB live de Linux es normalmente una pizarra en blanco cada vez que la inicia. Puede iniciarlo, instalar programas, guardar archivos y cambiar la configuración. Pero, tan pronto como reinicies, todos tus cambios se borran y vuelves a un sistema nuevo. Esto puede ser útil, pero si desea un sistema que continúe donde lo dejó, puede crear un USB en vivo con almacenamiento persistente.

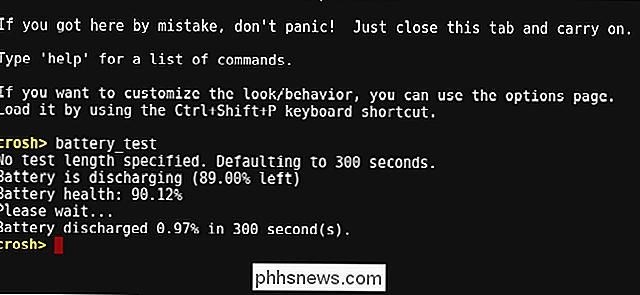

Cómo verificar la salud de la batería de su Chromebook

Conocer la salud de la batería de su dispositivo puede ser crucial para medir la vida útil de la batería y su longevidad. Si eres un usuario de Chromebook, tienes un par de herramientas útiles para encontrar esta información, especialmente si quieres rastrearla a lo largo del tiempo. Verificar las estadísticas de la batería con Crosh Si estás buscando una forma sencilla para obtener más información sobre la batería, utilizar el Chrome Shell o CROSH es la forma más fácil de hacerlo.