Cómo AutoRun Malware se convirtió en un problema en Windows, y cómo se solucionó (en su mayoría)

Gracias a malas decisiones de diseño, AutoRun fue una vez un gran problema de seguridad en Windows. AutoRun permitió amablemente el lanzamiento de software malicioso tan pronto como insertó discos y unidades USB en su computadora.

Esta falla no solo fue explotada por los autores de malware. Fue famoso por Sony BMG para ocultar un rootkit en CD de música. Windows se ejecutaría automáticamente e instalaría el rootkit cuando insertara un CD de audio Sony malicioso en su computadora.

The Origin of AutoRun

RELACIONADO: No todos los "virus" son virus: 10 Términos de malware explicados

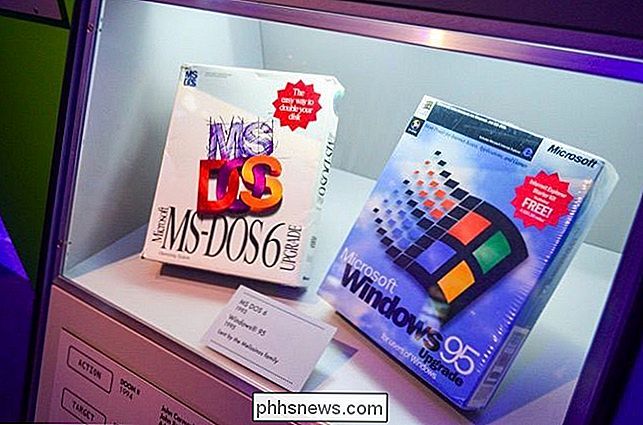

AutoRun fue una característica introducida en Windows 95. Cuando insertaba un disco de software en su computadora, Windows leía automáticamente el disco y, si se encontraba un archivo autorun.inf en el directorio raíz del disco, se iniciaba automáticamente el programa. especificado en el archivo autorun.inf.

Es por eso que cuando insertó un CD de software o un disco de juego para PC en su computadora, lanzó automáticamente un instalador o una pantalla de bienvenida con opciones. La característica fue diseñada para hacer que estos discos sean fáciles de usar, reduciendo la confusión del usuario. Si AutoRun no existiera, los usuarios tendrían que abrir la ventana del explorador de archivos, navegar hasta el disco y ejecutar en su lugar un archivo setup.exe.

Esto funcionó bastante bien durante un tiempo, y no hubo grandes problemas . Después de todo, los usuarios hogareños no tenían una manera fácil de producir sus propios CD antes de que los quemadores de CD estuvieran extendidos. En realidad, solo se encontraba con discos comerciales, y en general eran confiables.

Pero incluso en Windows 95 cuando se introdujo la ejecución automática, no estaba habilitada para disquetes. Después de todo, cualquiera podría colocar los archivos que quisiera en un disquete. AutoRun para disquetes permitiría que el malware se propague desde el disquete a la computadora o al disquete a la computadora.

Reproducción automática en Windows XP

Windows XP refinó esta función con la función "Reproducción automática". Cuando inserta un disco, una unidad flash USB u otro tipo de dispositivo extraíble, Windows examinará su contenido y le sugerirá acciones. Por ejemplo, si inserta una tarjeta SD que contiene fotos de su cámara digital, le recomendará que haga algo apropiado para los archivos de imagen. Si una unidad tiene un archivo autorun.inf, verá una opción que le pregunta si también desea ejecutar automáticamente un programa desde la unidad.

Sin embargo, Microsoft todavía quería que los CD funcionaran de la misma manera. Por lo tanto, en Windows XP, los CD y DVD seguirían ejecutando automáticamente programas en ellos si tuvieran un archivo autorun.inf, o automáticamente comenzarían a reproducir su música si fueran CD de audio. Y, debido a la arquitectura de seguridad de Windows XP, esos programas probablemente se iniciarán con acceso de administrador. En otras palabras, tendrían acceso total a su sistema.

Con unidades USB que contengan archivos autorun.inf, el programa no se ejecutará automáticamente, pero le presentará la opción en una ventana de Reproducción automática.

Podría todavía deshabilitar este comportamiento. Había opciones ocultas en el sistema operativo, en el registro y en el editor de políticas de grupo. También podría mantener presionada la tecla Mayús al insertar un disco y Windows no ejecutaría el comportamiento de ejecución automática.

Algunas unidades USB pueden emular CD, y los CD pares no son seguros

Esta protección comenzó a descomponerse inmediatamente . SanDisk y M-Systems vieron el comportamiento del CD AutoRun y lo querían para sus propias unidades flash USB, por lo que crearon unidades flash U3. Estas unidades flash emulaban una unidad de CD cuando las conectaba a una computadora, por lo que un sistema Windows XP las iniciará automáticamente cuando estén conectadas.

Por supuesto, incluso los CD no son seguros. Los atacantes podrían quemar fácilmente una unidad de CD o DVD, o usar una unidad regrabable. La idea de que los discos compactos son de alguna manera más seguros que las unidades USB es incorrecta.

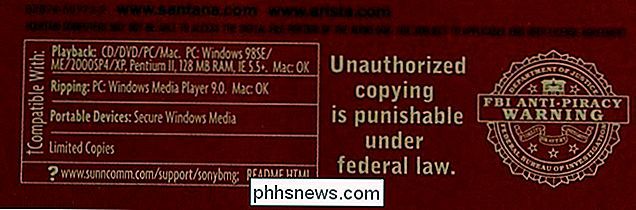

Desastre 1: Sony BMG Rootkit Fiasco

En 2005, Sony BMG comenzó a enviar rootkits de Windows en millones de sus CD de audio. Cuando insertaba el CD de audio en su computadora, Windows leía el archivo autorun.inf y ejecutaba automáticamente el instalador del rootkit, que infectaba a escondidas su computadora en segundo plano. El propósito de esto fue evitar que copie el disco de música o lo extraiga en su computadora. Como estas funciones son normalmente compatibles, el rootkit tuvo que subvertir todo su sistema operativo para suprimirlas.

Todo esto fue posible gracias a AutoRun. Algunas personas recomendaron mantener Shift cada vez que insertaba un CD de audio en su computadora, y otros abiertamente se preguntaron si mantener presionada la tecla Shift para suprimir la instalación del rootkit se consideraría una violación de las prohibiciones antielusión de la DMCA para evitar la protección contra copia.

hizo una crónica de la larga historia de ella. Digamos que el rootkit era inestable, el malware se aprovechó del rootkit para infectar más fácilmente los sistemas de Windows, y Sony obtuvo un enorme y bien merecido ojo morado en la arena pública.

Disaster 2: The Conficker Worm and Other Malware

Conficker fue un gusano particularmente desagradable detectado por primera vez en 2008. Entre otras cosas, infectó dispositivos USB conectados y creó archivos autorun.inf que automáticamente ejecutarían malware cuando se conectaran a otra computadora. Como la compañía de antivirus ESET escribió:

"Las unidades USB y otros medios extraíbles, a los que acceden las funciones Autorun / Autoplay cada vez (de forma predeterminada) los conecta a su computadora, son los proveedores de virus más frecuentemente usados en estos días".

Conficker era el más conocido, pero no era el único malware que abusaba de la peligrosa funcionalidad AutoRun. AutoRun como característica es prácticamente un regalo para los autores de malware.

Windows Vista deshabilitó la ejecución automática de forma predeterminada, pero ...

Microsoft finalmente recomendó que los usuarios de Windows deshabiliten la funcionalidad de ejecución automática. Windows Vista realizó algunos buenos cambios que Windows 7, 8 y 8,1 heredaron.

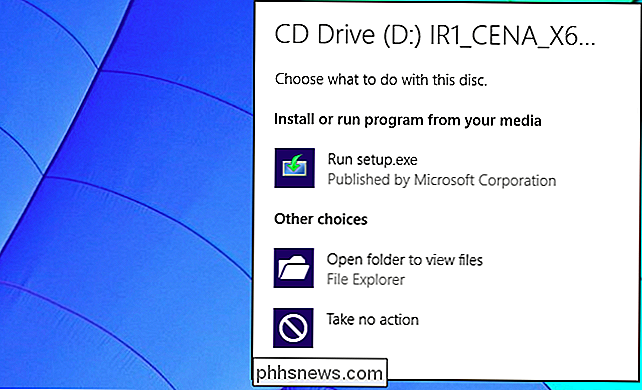

En lugar de ejecutar automáticamente programas de CD, DVD y unidades USB disfrazadas como discos, Windows simplemente muestra el cuadro de diálogo Reproducción automática para estas unidades como bien. Si un disco o unidad conectada tiene un programa, lo verá como una opción en la lista. Windows Vista y las versiones posteriores de Windows no ejecutarán programas automáticamente sin preguntarle: tendría que hacer clic en la opción "Ejecutar [programa] .exe" en el cuadro de diálogo Reproducción automática para ejecutar el programa y infectarse.

RELACIONADO: No entres en pánico, pero todos los dispositivos USB tienen un gran problema de seguridad

Pero aún así es posible que el malware se propague a través de AutoPlay. Si conecta una unidad USB maliciosa a su computadora, todavía está a un clic de distancia de ejecutar el malware a través del cuadro de diálogo Reproducción automática, al menos con la configuración predeterminada. Otras funciones de seguridad como UAC y su programa antivirus pueden ayudarlo a protegerse, pero aún debe estar alerta.

Y, desafortunadamente, ahora tenemos una amenaza de seguridad aún más aterradora que los dispositivos USB deben tener en cuenta.

Si lo desea , puede desactivar la Reproducción automática por completo, o solo para ciertos tipos de unidades, para que no aparezca una ventana emergente de Reproducción automática al insertar medios extraíbles en su computadora. Encontrará estas opciones en el Panel de control. Realice una búsqueda de "reproducción automática" en el cuadro de búsqueda del Panel de control para buscarlos.

Crédito de la imagen: aussiegal en Flickr, m01229 en Flickr, Lordcolus en Flickr

Cómo liberar espacio en tu Xbox One

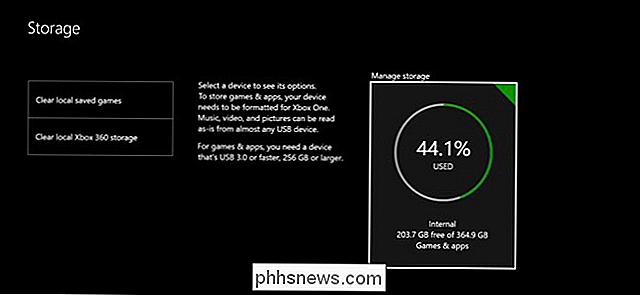

Xbox One de Microsoft incluye un disco duro de 500GB, pero los juegos son cada vez más grandes. Halo: la Colección Master Chief ocupa más de 62 GB solo, incluso si tienes el juego en un disco físico. Aquí tiene cómo liberar espacio para tener más espacio. Amplíe su Xbox One con más espacio de almacenamiento RELACIONADO: Cómo hacer que su PlayStation 4 o Xbox One sea más rápido (Al agregar un SSD) Para obtener más espacio de almacenamiento, considere obtener un disco duro externo para su Xbox One.

Ver contraseñas guardadas de Wi-Fi (WPA, WEP) en OS X

Casi todos los que tienen una computadora portátil probablemente se hayan conectado a varias redes inalámbricas diferentes a lo largo del tiempo. Tiendo a viajar mucho y llevar mi computadora portátil a todas partes, así que, literalmente, tengo más de cien redes inalámbricas almacenadas en mi Mac. Esto