¿Mi proveedor de Internet realmente puede vender mis datos? ¿Cómo puedo protegerme?

Es posible que haya escuchado muchas noticias recientemente sobre proveedores de servicios de Internet (ISP) que rastrean su historial de navegación y venden todos sus datos. ¿Qué significa esto y cómo puede protegerse mejor?

Lo que sucedió

RELACIONADO: ¿Qué es la neutralidad de la red?

Tradicionalmente, la Comisión Federal de Comercio (FTC) ha estado a cargo de regular los proveedores de servicios de Internet . A principios de 2015, la Comisión Federal de Comunicaciones (FCC) votó a favor de reclasificar el acceso a Internet de banda ancha como un servicio de "operador común", como parte de un impulso por la neutralidad de la red. Esto movió la regulación de los ISP de la FTC a la FCC.

La FCC luego colocó restricciones sobre qué eran los ISP y qué no se les permitía hacer con sus clientes. Los ISP no podrían redirigir el tráfico de búsqueda, inyectar anuncios adicionales en las páginas web y vender datos de los usuarios (como la ubicación y el historial de navegación), entre otras prácticas que son rentables a expensas de los usuarios.

En marzo de 2017, el Senado y La Cámara de Representantes votó una resolución de la Ley de Revisión del Congreso (CRA, por sus siglas en inglés) para derogar las reglas de privacidad de la FCC y evitar que promulguen futuras regulaciones. Su justificación para el proyecto de ley era que compañías como Google y Facebook podían vender esta información, y que las regulaciones impiden injustamente que los ISP compitan. Los legisladores afirmaron que, debido a que Google tiene aproximadamente un 81% de cuota de mercado en la búsqueda, tienen más control de mercado que cualquier ISP. Si bien el dominio de Google en la búsqueda es real, los usuarios de Internet tienen la opción de evitar Google, Facebook o cualquier otro sitio. La mayoría de las personas usa Google para buscar, pero hay muchas otras opciones y es fácil cambiar. Al usar herramientas como Privacy Badger, es bastante fácil evitar los análisis de Google o Facebook en la web. En comparación, todo su tráfico de Internet pasa por su ISP, y muy pocos estadounidenses tienen más de una o dos opciones.

El proyecto de ley fue firmado por el Presidente a principios de abril. Si bien no todas las regulaciones de la FCC entraron en vigencia antes de su anulación, esto sigue siendo un gran golpe para la privacidad de los estadounidenses en línea. Debido a que los ISP todavía se clasifican como operadores comunes, ningún otro organismo regulador tiene la supervisión para restablecer estas reglas.

Destacado, pero no tan nuevo

Muchas de las reglamentaciones de la FCC debían comenzar durante 2017 y 2018. Los grandes ISP tienen estado rastreando a sus usuarios por años. Verizon usó de manera famosa inyectar una supercookie en todas las solicitudes de navegador de sus clientes, lo que les permitió (y a terceros) rastrear usuarios individuales a través de la web. La supercookie se agregaba a las solicitudes después de que dejaran las computadoras de los usuarios, por lo que no había forma de evitarlas hasta que Verizon cedió y agregó una opción de exclusión voluntaria. Durante un tiempo, AT & T cobró a los clientes $ 30 adicionales por mes para no rastrear su uso de internet. Este caso fue la inspiración para las regulaciones de privacidad de la FCC.

Es fácil pensar: "Bueno, no estamos peor de lo que estábamos hace un año". Y eso puede ser parcialmente cierto. Vivimos bajo las mismas reglas que éramos entonces; es solo que ahora no cambiarán para mejor. Todavía no es posible comprar el historial de internet de un individuo; los datos se anonimizan y se venden a los anunciantes y otras organizaciones al por mayor.

Sin embargo, estas nuevas regulaciones (que ahora no entrarán en vigor) habrían solucionado un agujero significativo en la privacidad de Internet. Si profundizas en datos anónimos, puede ser fácil descubrir a su dueño. Además, existe el argumento de que los ISP son, de hecho, de doble inmersión. La posición de que este fallo coloca a los ISP en un espacio más competitivo con servicios como Google es un poco falso. Los ISP gobiernan la "milla final" a las instalaciones de sus clientes, y ya pagamos un buen dinero por acceder a ella.

¿Cómo puedo protegerme?

Muchas personas están preocupadas por la aprobación de la ley y quieren formas de protegerla ellos mismos de los ojos curiosos de su ISP. Afortunadamente, hay algunas cosas que puede hacer para ayudar a garantizar su privacidad. La mayoría de estos métodos están orientados a protegerlo de lo que llamamos ataques Man-in-the-Middle (MitM). El viaje que toman sus datos en el viaje desde su PC a un servidor de Internet y de vuelta a través de una serie de intermediarios. En un ataque MitM, un actor malintencionado se inserta en el sistema en algún lugar a lo largo de ese viaje con el propósito de escuchar, almacenar o incluso modificar sus datos.

Tradicionalmente, se supone que un MitM es un mal actor que se inserta en el proceso; confía en los enrutadores, firewalls e ISP entre usted y su destino. Sin embargo, si no puede confiar en su ISP, las cosas se vuelven más complicadas. Tenga en cuenta que esto se aplica a todo el tráfico de Internet, no solo a lo que ve en su navegador. Las buenas noticias (si se puede llamar así), es que los ataques MitM son un problema antiguo y bastante común que hemos desarrollado herramientas bastante buenas que puede usar para protegerse.

Use HTTPS donde pueda

RELACIONADO : ¿Qué es HTTPS y por qué debería importarme?

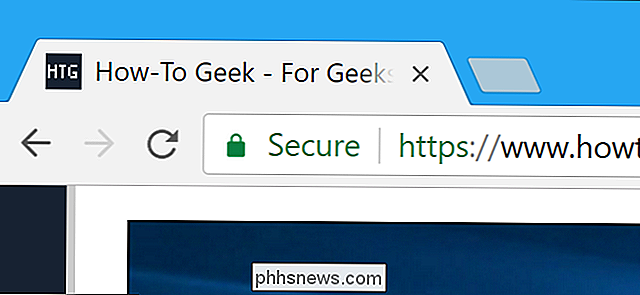

HTTPS encripta la conexión entre su computadora y un sitio web, usando un protocolo llamado TLS (o el SSL anterior). En el pasado, esto se usa principalmente para información confidencial como páginas de inicio de sesión o información bancaria. Sin embargo, la implementación de HTTPS se ha vuelto más fácil y económica. Actualmente, más de la mitad de todo el tráfico de Internet está encriptado.

Cuando usa HTTPS, el contenido de los paquetes de datos está encriptado, incluida la URL real que está visitando. Sin embargo, el nombre de host de su destino (por ejemplo, phhsnews.com) se mantiene sin encriptar, ya que los nodos entre su dispositivo y el destino de sus datos necesitan saber a dónde enviar su tráfico. Aunque los ISP no pueden ver lo que está enviando a través de HTTPS, aún pueden indicar qué sitios está visitando.

Todavía hay algunos metadatos (datos sobre datos) que no es posible ocultar usando HTTPS. Cualquiera que monitoree su tráfico sabe cuánto se descarga en cualquier solicitud dada. Si un servidor solo tiene un archivo o página de un tamaño específico, esto puede ser un regalo. También es fácil determinar qué solicitudes de tiempo se realizan y cuánto duran las conexiones (por ejemplo, la duración de una transmisión de video).

Vamos a poner esto todo junto. Imagina que hay un MitM entre mí e internet, interceptando mis paquetes. Si estoy usando HTTPS, podrían decir, por ejemplo, que fui a reddit.com a las 11:58 PM, pero que no sabrían si estoy visitando la página principal, / r / technology, u otra, menos página de seguridad de trabajo. Con esfuerzo, podría ser posible que determinen la página en función de la cantidad de datos transferidos, pero es poco probable si visita un sitio dinámico con mucho contenido. Como cargué la página una vez y no cambia en tiempo real, la longitud de la conexión debe ser corta y difícil de aprender.

HTTPS es genial, pero no es una bala de goma cuando se trata de protegerlo de su ISP. Como se dijo anteriormente, oscurece el contenido, pero no puede proteger los metadatos. Y aunque se requiere poco o ningún esfuerzo del usuario final, los propietarios del servidor necesitan configurar sus servidores para usarlo. Desafortunadamente, todavía hay muchos sitios web que no son compatibles con HTTPS. Además, solo el tráfico del navegador web se puede encriptar con HTTPS. El protocolo TLS se usa en otras aplicaciones, pero generalmente no es visible para los usuarios. Esto hace que sea difícil saber cuándo, o si, el tráfico de la aplicación se cifra.

Use una VPN para cifrar todo su tráfico

RELACIONADO: ¿Qué es una VPN y por qué necesito una?

Una red privada virtual (VPN) crea una conexión segura entre su dispositivo y un punto de terminación. Básicamente es como tener una red privada creada dentro de la red pública de internet, por lo que a menudo nos referimos a una conexión VPN como un túnel. Al usar una VPN, todo su tráfico se cifra localmente en su dispositivo, y luego se envía a través del túnel al punto de terminación de su VPN, generalmente un servidor en cualquier servicio VPN que esté utilizando. En el punto de terminación, su tráfico descifrado, y luego enviado a su destino previsto. El tráfico de retorno se envía de vuelta al punto de terminación de VPN, donde se cifra y luego se envía de regreso a través del túnel.

Uno de los usos más comunes de las VPN es permitir que los empleados accedan a los recursos de la compañía de forma remota. Se considera una práctica recomendada mantener los activos internos de la empresa desconectados de Internet. Los usuarios pueden hacer un túnel a un punto de terminación VPN dentro de una red corporativa, que luego les permite acceder a servidores, impresoras y otras computadoras, todo mientras los mantiene ocultos de Internet en general.

En los últimos años, las VPN se han vuelto populares para uso personal, para mejorar la seguridad y la privacidad. Tome el ejemplo de la conexión Wi-Fi gratuita en la cafetería. Es fácil detectar el tráfico en redes Wi-Fi no seguras. También es posible que te estés conectando a una red gemela malvada -un falso punto de acceso a Wi-Fi que se hace pasar por uno legítimo- que espera servir malware. Si usa una VPN, todo lo que pueden ver es datos encriptados, sin indicación de dónde o con quién se está comunicando. El túnel VPN también proporciona integridad, lo que significa que un intruso malintencionado no puede modificar el tráfico.

Cuando utiliza una VPN, su ISP no puede ver ni cambiar lo que está pasando por el túnel cifrado. Como todo está cifrado hasta que llega al punto de finalización, no saben qué sitios está visitando o qué datos está enviando. Los ISP pueden saber que está utilizando una VPN y ver el punto de terminación de la VPN (un buen indicador del servicio de VPN que está utilizando). También saben cuánto tráfico está produciendo y en qué momentos.

El uso de una VPN también puede afectar el rendimiento de la red. La congestión en una VPN puede ralentizarlo, pero en casos raros, puede obtener mejores velocidades en una VPN. También debe verificar si la VPN filtra alguna información.

RELACIONADO: Cómo elegir el mejor servicio de VPN para sus necesidades

Las empresas y universidades a menudo brindan acceso VPN gratuito para sus usuarios. Asegúrese de verificar la política de uso; es probable que sus administradores no quieran que usted transmita video ni haga nada que no esté relacionado con el trabajo en su red. Alternativamente, puede pagar el acceso a un servicio de VPN, por lo general $ 5-10 por mes. Debes investigar un poco para elegir la mejor VPN que necesites, pero hemos creado una guía útil para elegir el mejor servicio de VPN que pueda ayudarte en el camino.

Recuerda, debes ser capaz de confía en tu proveedor de VPN. La VPN evita que su ISP vea el tráfico en túnel. Sin embargo, su tráfico debe ser descifrado una vez que alcanza el punto de terminación, de modo que el punto de terminación pueda reenviarlo al destino correcto. Esto significa que su proveedor de VPN puede ver esta información. Muchos servicios de VPN afirman no registrar, usar o vender su tráfico. Sin embargo, a menudo no hay forma de saber si cumplen o no estas promesas. Incluso si son honestos, es posible que su ISP esté extrayendo los datos. En particular, debe tener cuidado con las VPN gratuitas. Últimamente, las extensiones de navegador VPN se han vuelto populares, en gran parte debido a su bajo costo y la facilidad de uso. Ejecutar un servicio de VPN es costoso, y los operadores no lo hacen por la bondad de sus corazones. El uso de uno de estos servicios gratuitos a menudo simplemente cambia la capacidad de espiarlo e inyectar anuncios desde su ISP a la VPN. Recuerde: cuando no está pagando por un servicio con costos operativos, usted es el producto.

En última instancia, las VPN son una solución útil pero imperfecta. Proporcionan una forma de transferir la confianza de su ISP a un tercero, pero no hay una manera fácil de determinar si un proveedor de VPN es confiable. Si sabe que su ISP no es confiable, las VPN pueden valer la pena. HTTPS / TLS se debe usar con una VPN para mejorar aún más su seguridad y privacidad.

Entonces, ¿qué pasa con Tor?

RELACIONADO:

¿Tor es realmente anónimo y seguro? El router de cebolla (Tor) es un sistema que encripta y anonimiza el tráfico. Tor es complejo, y artículos completos pueden (y han) sido escritos en él. Si bien Tor es útil para muchas personas, puede ser un desafío usarlo correctamente. Tor tendrá un efecto mucho más notorio (negativo) en la calidad y el rendimiento de su uso cotidiano de internet que los otros métodos mencionados en este artículo.

Poniéndolo todo junto

Los ISP no han ganado ningún nuevos poderes de este proyecto de ley, pero ha impedido que el gobierno garantice su privacidad. No hay una bala de plata para evitar que su ISP lo espíe, pero todavía hay mucha munición. Use HTTPS siempre que sea posible para proteger el contenido del mensaje entre usted y el destino. Considere usar una VPN para hacer un túnel alrededor de su ISP. Mientras realiza cambios, considere protegerse de otras fuentes de espionaje y espionaje. Configure los ajustes de su sistema operativo para mejorar la privacidad (Windows y OSX) y su navegador web (Chrome, Firefox u Opera). Use un motor de búsqueda que respete su privacidad también. Proteger su privacidad es una batalla cuesta arriba, ahora más que nunca, pero How-To Geek está dedicado a ayudarlo en el camino.

Crédito de la imagen: DennisM2.

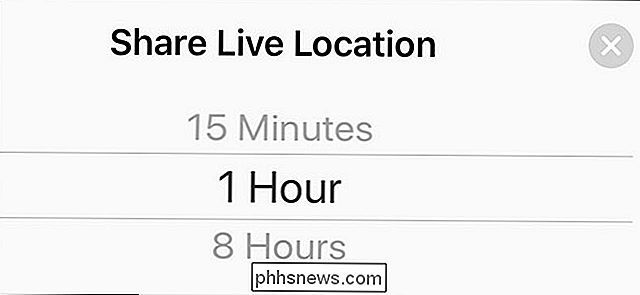

Cómo compartir tu ubicación con tus amigos en WhatsApp

Encontrarse con tus amigos en un lugar desconocido es un dolor. Una vez que se aleja de las redes rígidas, encontrar un lugar se convierte en un desafío. Lo mejor que puede hacer, en lugar de compartir una dirección, es compartir su ubicación exacta de GPS. Aquí le mostramos cómo hacerlo con WhatsApp.

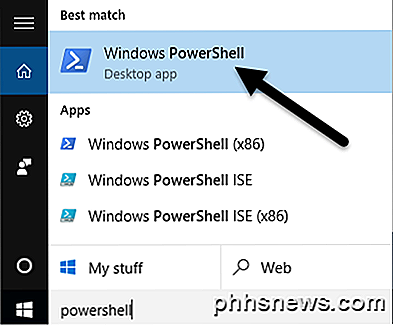

Cómo deshacerse de las "Aplicaciones sugeridas" (como Candy Crush) en Windows 10

Windows 10 instala automáticamente aplicaciones como Candy Crush Soda Saga y FarmVille 2 cuando se registra por primera vez. También muestra más "Aplicaciones sugeridas" en la Tienda, tanto en el lado izquierdo de su menú de Inicio como en el lado derecho como fichas en vivo. Puede deshabilitar estos para limpiar el menú Inicio.