Zombie Crapware: Cómo funciona la plataforma Windows Platform Binary Table

Pocas personas lo notaron en ese momento, pero Microsoft agregó una nueva característica a Windows 8 que permite a los fabricantes infectar el firmware UEFI con crapware. Windows continuará instalando y resucitando este software no deseado incluso después de realizar una instalación limpia.

Esta característica continúa estando presente en Windows 10, y es absolutamente desconcertante por qué Microsoft les daría tanta potencia a los fabricantes de PC. Resalta la importancia de comprar PC en la tienda de Microsoft: incluso realizar una instalación limpia puede no eliminar todo el bloatware preinstalado.

WPBT 101

A partir de Windows 8, un fabricante de PC puede insertar un programa: un Windows archivo .exe, esencialmente - en el firmware UEFI de la PC. Esto se almacena en la sección "Tabla binaria de la plataforma de Windows" (WPBT) del firmware de UEFI. Cada vez que Windows arranca, mira el firmware de UEFI para este programa, lo copia del firmware a la unidad del sistema operativo y lo ejecuta. Windows mismo no proporciona ninguna forma de evitar que esto suceda. Si el firmware UEFI del fabricante lo ofrece, Windows lo ejecutará sin problemas.

LSE de Lenovo y sus agujeros de seguridad

RELACIONADO: Cómo se pagan los fabricantes de computadoras para empeorar su computadora portátil

Es imposible escribir sobre esta característica cuestionable sin tener en cuenta el caso que trajo a la atención pública. Lenovo envió una variedad de computadoras con algo llamado "Lenovo Service Engine" (LSE) habilitado. Esto es lo que Lenovo afirma es una lista completa de las PC afectadas.

Cuando Windows 8 ejecuta automáticamente el programa, el Motor de servicio de Lenovo descarga un programa llamado OneKey Optimizer e informa cierta cantidad de datos a Lenovo. Lenovo establece servicios de sistema diseñados para descargar y actualizar software de Internet, por lo que es imposible eliminarlos; incluso volverán automáticamente después de una instalación limpia de Windows.

Lenovo fue aún más lejos, extendiendo esta técnica sombría a Windows 7. El firmware UEFI verifica el archivo C: Windows system32 autochk.exe y lo sobrescribe con la versión propia de Lenovo. Este programa se ejecuta al arrancar para verificar el sistema de archivos en Windows, y este truco le permite a Lenovo hacer que esta desagradable práctica también funcione en Windows 7. Simplemente demuestra que el WPBT ni siquiera es necesario: los fabricantes de PC podrían simplemente hacer que sus firmwares sobrescribieran los archivos del sistema de Windows.

Microsoft y Lenovo descubrieron una importante vulnerabilidad de seguridad con esto que puede ser explotada, por lo que Lenovo ha dejado de enviar PC con esta basura desagradable. Lenovo ofrece una actualización que eliminará LSE de las notebooks y una actualización que eliminará LSE de las PC de escritorio. Sin embargo, estos no se descargan e instalan automáticamente, por lo que muchas computadoras Lenovo probablemente más afectadas continuarán teniendo esta basura instalada en su firmware UEFI.

Este es otro problema de seguridad desagradable del fabricante de PC que nos trajo las PC infectado con Superfish. No está claro si otros fabricantes de computadoras han abusado del WPBT de manera similar en algunas de sus computadoras.

¿Qué dice Microsoft sobre esto?

Como señala Lenovo:

"Microsoft ha publicado recientemente pautas de seguridad actualizadas sobre cómo para implementar mejor esta característica. El uso de Lenovo de LSE no es coherente con estas pautas, por lo que Lenovo ha dejado de enviar modelos de escritorio con esta utilidad y recomienda a los clientes con esta utilidad habilitada ejecutar una utilidad de "limpieza" que elimina los archivos LSE del escritorio. "

En palabras, la función Lenovo LSE que usa WPBT para descargar el junkware de Internet fue permitida bajo el diseño original de Microsoft y las pautas para la característica WPBT. Las pautas solo se han mejorado ahora.

Microsoft no ofrece mucha información al respecto. Solo hay un solo archivo .docx, ni siquiera una página web, en el sitio web de Microsoft con información sobre esta función. Puedes aprender todo lo que quieras al leer el documento. Explica los motivos de Microsoft para incluir esta característica, utilizando un software antirrobo persistente como ejemplo:

"El propósito principal de WPBT es permitir que el software crítico persista incluso cuando el sistema operativo ha cambiado o se ha reinstalado en una configuración" limpia ". Un caso de uso para WPBT es habilitar el software antirrobo que se requiere para persistir en caso de que un dispositivo haya sido robado, formateado y reinstalado. En este escenario, la funcionalidad WPBT brinda la capacidad para que el software antirrobo se reinstale en el sistema operativo y continúe funcionando como se esperaba ".

Esta defensa de la función solo se agregó al documento después de que Lenovo la usara para otros fines. .

¿Su PC incluye software WPBT?

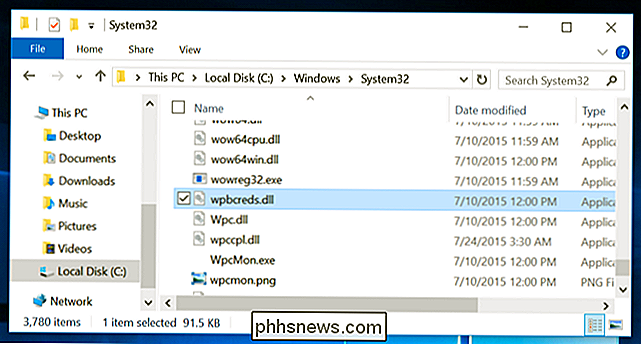

En las PC que usan WPBT, Windows lee los datos binarios de la tabla en el firmware UEFI y los copia en un archivo llamado wpbbin.exe al arrancar.

Puede revisa tu propia PC para ver si el fabricante ha incluido el software en la WPBT. Para averiguarlo, abra el directorio C: Windows system32 y busque un archivo llamado wpbbin.exe . El archivo C: Windows system32 wpbbin.exe solo existe si Windows lo copia del firmware UEFI. Si no está presente, el fabricante de su PC no ha utilizado WPBT para ejecutar automáticamente el software en su PC.

Evitar WPBT y otros tipos de Junkware

Microsoft ha establecido algunas reglas más para esta característica tras la seguridad irresponsable de Lenovo fracaso. Pero es desconcertante que esta característica exista en primer lugar, y especialmente desconcertante que Microsoft se lo proporcionaría a los fabricantes de PC sin ningún requisito claro de seguridad o directrices sobre su uso.

Las directrices revisadas instruyen a los OEM para asegurar que los usuarios realmente puedan desactivar esto característica si no lo desean, pero las directrices de Microsoft no han impedido que los fabricantes de PC abusen de la seguridad de Windows en el pasado. Sea testigo de las PC de envío de Samsung con Windows Update deshabilitadas porque era más fácil que trabajar con Microsoft para garantizar que se agregaran los controladores adecuados a Windows Update.

RELACIONADO: El único lugar seguro para comprar una PC con Windows es Microsoft Store

Este es otro ejemplo más de fabricantes de PC que no toman en serio la seguridad de Windows. Si está planeando comprar una nueva PC con Windows, le recomendamos que compre una de la Microsoft Store, Microsoft realmente se preocupa por estas PC y se asegura de que no tengan software dañino como Superfish de Lenovo, Disable_WindowsUpdate.exe de Samsung, la función LSE de Lenovo, y todas las otras cosas que una PC típica puede tener.

Cuando escribimos esto en el pasado, muchos lectores respondieron que esto era innecesario porque siempre se podía realizar una instalación limpia de Windows para deshacerse de cualquier bloatware. Bueno, aparentemente eso no es cierto: la única forma infalible de obtener una PC con Windows libre de bloatware es de Microsoft Store. No debería ser así, pero lo es.

Lo que es particularmente inquietante sobre WPBT no es solo la falla completa de Lenovo al usarlo para crear vulnerabilidades de seguridad y junkware en instalaciones limpias de Windows. Lo que es especialmente preocupante es que Microsoft proporcione características como esta a los fabricantes de PC en primer lugar, especialmente sin las debidas limitaciones u orientación.

Pasaron varios años antes de que esta característica llegara a notarse entre el mundo tecnológico más amplio, y eso solo sucedió debido a una desagradable vulnerabilidad de seguridad. ¿Quién sabe qué otras características desagradables están incorporadas en Windows para que los fabricantes de PC abusen de ellas? Los fabricantes de PC están arrastrando la reputación de Windows a través de la suciedad y Microsoft necesita tenerlos bajo control.

Crédito de la imagen: Cory M. Grenier en Flickr

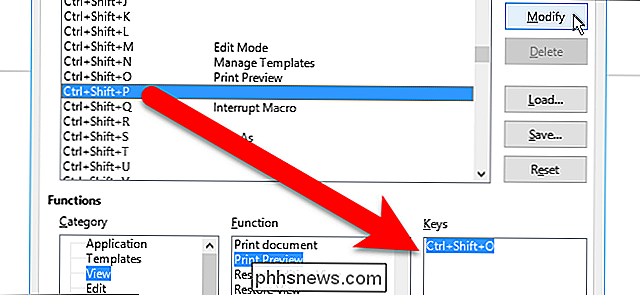

Cómo personalizar los accesos directos de teclado en LibreOffice

Si está utilizando la alternativa gratuita a Microsoft Office, LibreOffice, y le gusta usar los métodos abreviados de teclado, puede personalizar los accesos directos en cada programa de LibreOffice y para todos los programas de LibreOffice en general. Sin embargo, personalizar los atajos de teclado, si no es completamente intuitivo.

¿Cuántas veces puede formatear una unidad de disco duro o una unidad de estado sólido?

Si no está familiarizado con el hardware de la computadora, puede preguntarse si el disco duro o la unidad de estado sólido están "gastados". . La publicación de preguntas y respuestas SuperUser de hoy analiza el tema para ayudar a un lector curioso a comprender más sobre HDD y SSD. La sesión de preguntas y respuestas de hoy nos llega por cortesía de SuperUser, una subdivisión de Stack Exchange, una agrupación de preguntas y respuestas sitios web.