El cifrado WPA2 de su Wi-Fi se puede descifrar fuera de línea: cómo

Cuando se trata de proteger su red Wi-Fi, siempre recomendamos el cifrado WPA2-PSK. Es la única manera realmente efectiva de restringir el acceso a la red Wi-Fi de su hogar. Pero el cifrado WPA2 también se puede descifrar. Así es como funciona.

Como de costumbre, esta no es una guía para descifrar el cifrado WPA2 de otra persona. Es una explicación de cómo se puede descifrar su encriptación y qué puede hacer para protegerse mejor. Funciona incluso si usa la seguridad WPA2-PSK con cifrado AES fuerte.

Su frase clave puede estar fuera de línea

RELACIONADA: Explicación de ataques de fuerza bruta: cómo todo el cifrado es vulnerable

dos tipos de formas de descifrar una contraseña, generalmente conocidos como fuera de línea y en línea. En un ataque fuera de línea, un atacante tiene un archivo con datos que pueden intentar descifrar. Por ejemplo, si un atacante logra acceder y descargar una base de datos de contraseñas llena de contraseñas hash, podría intentar descifrar esas contraseñas. Pueden adivinar millones de veces por segundo, y solo están realmente limitados por la velocidad de su hardware informático. Claramente, con el acceso a una base de datos de contraseñas fuera de línea, un atacante puede intentar descifrar una contraseña mucho más fácilmente. Lo hacen mediante "fuerza bruta", literalmente intentando adivinar muchas posibilidades diferentes y esperando que coincida.

Un ataque en línea es mucho más difícil y lleva mucho, mucho más tiempo. Por ejemplo, imagine que un atacante intentaba obtener acceso a su cuenta de Gmail. Podrían adivinar algunas contraseñas y luego Gmail les impediría probar más contraseñas por un tiempo. Debido a que no tienen acceso a los datos brutos con los que pueden intentar comparar las contraseñas, están limitados de forma espectacular. (La iCloud de Apple no calculó las contraseñas de contraseña de esta manera, y eso ayudó a provocar el enorme robo de fotos de celebridades desnudas.)

Tendemos a pensar que el Wi-Fi solo es vulnerable al ataque en línea. Un atacante tendrá que adivinar una contraseña e intentar ingresar a la red WI-Fi con ella, por lo que ciertamente no puede adivinar millones de veces por segundo. Desafortunadamente, esto no es cierto en realidad.

El apretón de manos de cuatro vías se puede capturar

RELACIONADO: Cómo un atacante podría romper la seguridad de su red inalámbrica

Cuando un dispositivo se conecta a un WPA-PSK Wi -Fi red, algo conocido como el "handshake de cuatro vías" se lleva a cabo. Básicamente, esta es la negociación en la que la estación base de Wi-Fi y un dispositivo establecen su conexión entre ellos, intercambiando la frase de contraseña y la información de cifrado. Este apretón de manos es el talón de Aquiles de WPA2-PSK.

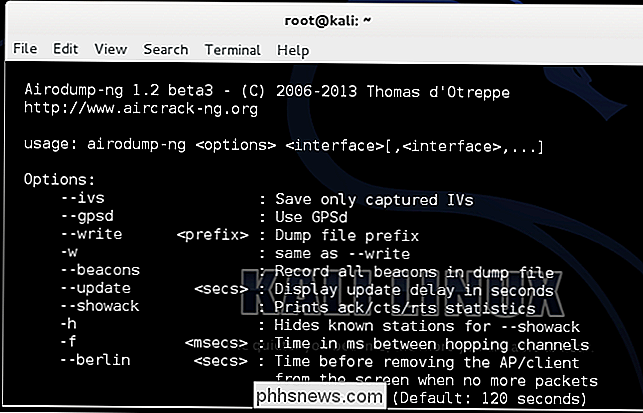

Un atacante puede usar una herramienta como airodump-ng para controlar el tráfico que se transmite por el aire y capturar este apretón de manos en cuatro direcciones. Luego, tendrían los datos brutos que necesitan para realizar un ataque sin conexión, adivinar posibles frases de contraseña e intentar con los datos de los cuatro manos hasta que encuentren uno que coincida.

Si un atacante espera lo suficiente, lo harán ser capaz de capturar esta información de saludo de cuatro vías cuando se conecta un dispositivo. Sin embargo, también pueden realizar un ataque "deauth", que cubrimos cuando vimos cómo se podía descifrar su red Wi-Fi. El ataque de deauth desconecta por la fuerza el dispositivo de su red Wi-FI y el dispositivo se reconecta de inmediato, realizando el saludo de cuatro vías que el atacante puede capturar.

Rompiendo el saludo de la WPA

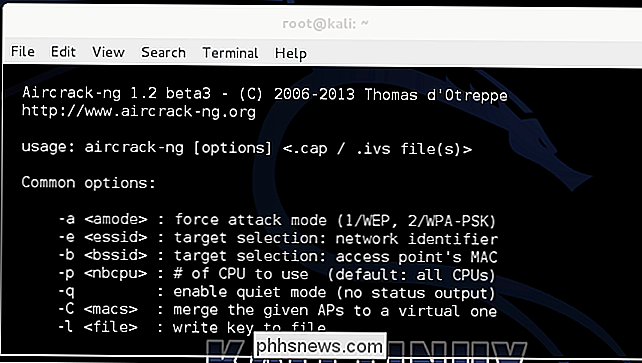

Con los datos brutos capturados, un atacante puede usar una herramienta como cowpatty o aircrack-ng junto con un "archivo de diccionario" que contiene una lista de muchas contraseñas posibles. Estos archivos generalmente se utilizan para acelerar el proceso de craqueo. El comando prueba cada frase de contraseña posible con los datos de saludo de WPA hasta que encuentre una que encaje. Como se trata de un ataque fuera de línea, se puede realizar mucho más rápido que un ataque en línea. Un atacante no debería estar en la misma área física que la red mientras intenta descifrar la frase de contraseña. El atacante podría utilizar Amazon S3 u otro servicio o centro de datos de computación en la nube, lanzando hardware en el proceso de craqueo y acelerando su velocidad de forma espectacular.

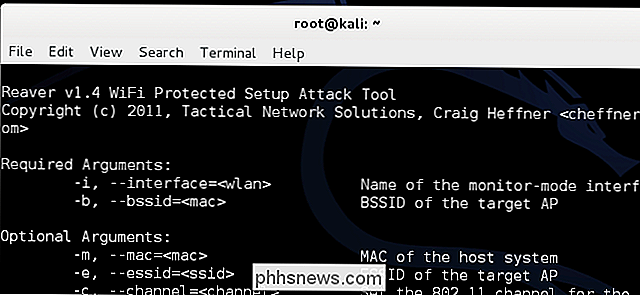

Como de costumbre, todas estas herramientas están disponibles en Kali Linux (anteriormente BackTrack Linux), una distribución de Linux diseñada para pruebas de penetración. Se pueden ver en acción allí.

Es difícil decir cuánto tardaría en descifrar una contraseña de esta manera. Para una contraseña larga y buena, podría llevar años, posiblemente incluso cientos de años o más. Si la contraseña es "contraseña", probablemente demore menos de un segundo. A medida que el hardware mejora, este proceso se acelerará. Claramente es una buena idea usar una contraseña más larga por este motivo: 20 caracteres tardarían mucho más en descifrar que 8. Cambiar la contraseña cada seis meses o cada año también podría ayudar, pero solo si sospecha que alguien está pasando meses poder de la computadora para descifrar su contraseña. ¡Probablemente no seas tan especial, por supuesto!

Rompiendo WPS con Reaver

RELACIONADO: No tienes un falso sentido de seguridad: 5 formas inseguras de proteger tu wifi

También hay un ataque contra WPS, un sistema increíblemente vulnerable con el que muchos enrutadores se pueden enviar de forma predeterminada. En algunos enrutadores, deshabilitar WPS en la interfaz no hace nada: ¡se mantiene habilitado para que los atacantes lo exploten!

Básicamente, WPS obliga a los dispositivos a usar un sistema de PIN numérico de 8 dígitos que elude la frase de contraseña. Este PIN siempre se verifica en grupos de dos códigos de 4 dígitos, y el dispositivo de conexión se informa si la sección de cuatro dígitos es correcta. En otras palabras, un atacante solo tiene que adivinar los primeros cuatro dígitos y luego puede adivinar los segundos cuatro dígitos por separado. Este es un ataque bastante rápido que puede tener lugar en el aire. Si un dispositivo con WPS no funciona de esta manera extremadamente insegura, estaría violando la especificación de WPS.

WPA2-PSK probablemente tenga otras vulnerabilidades de seguridad que aún no hemos descubierto. Entonces, ¿por qué seguimos diciendo que WPA2 es la mejor manera de proteger su red? Bueno, porque todavía lo es. Habilitar WPA2, deshabilitar la seguridad anterior de WEP y WPA1, y establecer una contraseña WPA2 razonablemente larga y sólida es lo mejor que puede hacer para protegerse realmente.

Sí, su contraseña probablemente se puede descifrar con cierta cantidad de esfuerzo e informática poder. Tu puerta de entrada también podría romperse con cierta cantidad de esfuerzo y fuerza física. Pero, suponiendo que use una contraseña decente, su red Wi-Fi probablemente estará bien. Y, si usa un candado medio decente en la puerta de su casa, probablemente también esté bien.

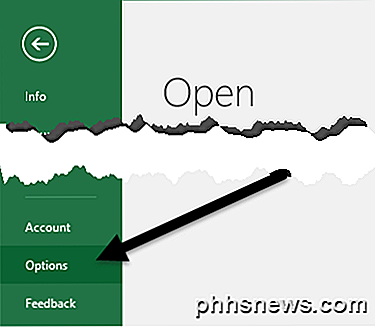

Cómo crear un acceso directo para cambiar su servidor DNS en Windows

Cambiar su DNS puede ser útil para aumentar su privacidad, aumentar la seguridad, aumentar la velocidad de Internet, o por cualquier otra razón, pero puede ser tedioso ingresar a la configuración de red cada vez que desee desconectarla. Afortunadamente, con una utilidad gratuita y algunos conocimientos técnicos, puede hacerlo tan fácil como hacer doble clic en un acceso directo.

Cómo configurar y configurar su Apple TV

El proceso de configuración para el Apple TV es bastante fácil de usar, pero eso no significa una visita guiada y algunos consejos útiles sobre configuración no están disponibles. orden. Ya sea que esté configurando el suyo ahora mismo o considerando comprar uno, siga para ver cómo funciona el proceso.