¿Qué es la ingeniería social y cómo puede evitarla?

El malware no es la única amenaza en línea de la que preocuparse. La ingeniería social es una gran amenaza, y puede golpearlo en cualquier sistema operativo. De hecho, la ingeniería social también puede ocurrir por teléfono y en situaciones cara a cara.

Es importante estar al tanto de la ingeniería social y estar al acecho. Los programas de seguridad no lo protegerán de la mayoría de las amenazas de ingeniería social, por lo que debe protegerse.

Explicación de Ingeniería Social

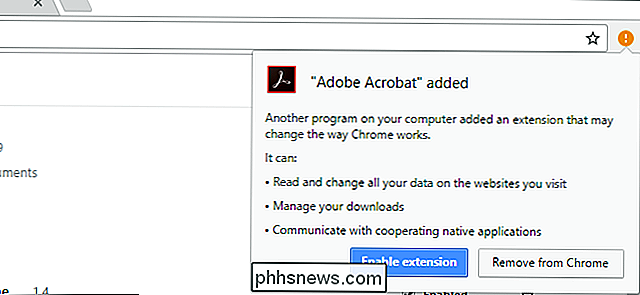

Los ataques tradicionales basados en computadora a menudo dependen de encontrar una vulnerabilidad en el código de una computadora. Por ejemplo, si está utilizando una versión desactualizada de Adobe Flash, o, Dios no lo quiera, Java, que fue la causa del 91% de los ataques en 2013 según Cisco, podría visitar un sitio web malicioso y ese sitio web. explotaría la vulnerabilidad en su software para obtener acceso a su computadora. El atacante está manipulando errores en el software para obtener acceso y recopilar información privada, tal vez con un keylogger que instalan.

Los trucos de ingeniería social son diferentes porque implican manipulación psicológica. En otras palabras, explotan a las personas, no a su software.

RELACIONADO: Seguridad en línea: descifrar la anatomía de un correo electrónico de phishing

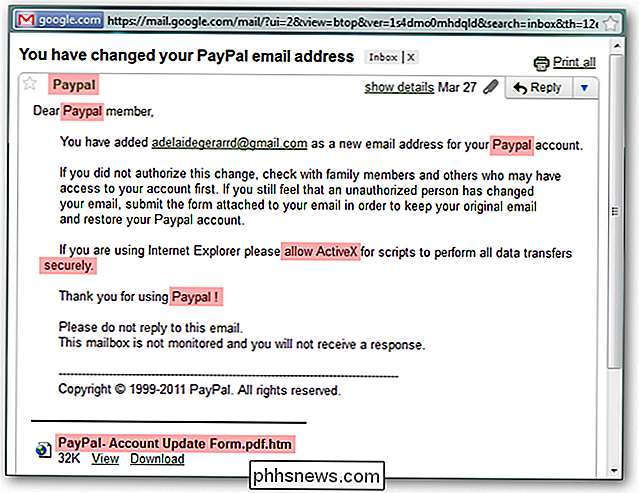

Probablemente ya hayas oído hablar de phishing, que es una forma de ingeniería social . Puede recibir un correo electrónico que alega ser de su banco, compañía de tarjeta de crédito u otro negocio de confianza. Pueden dirigirlo a un sitio web falso disfrazado para parecerse a uno real o pedirle que descargue e instale un programa malicioso. Pero tales trucos de ingeniería social no tienen que involucrar sitios web falsos o malware. El correo electrónico de phishing puede simplemente pedirle que envíe una respuesta por correo electrónico con información privada. En lugar de intentar explotar un error en un software, intentan explotar las interacciones humanas normales. Spear phishing puede ser aún más peligroso, ya que es una forma de phishing diseñada para individuos específicos.

Ejemplos de ingeniería social

Un truco popular en los servicios de chat y juegos en línea ha sido registrar una cuenta con un nombre como " Administrador "y envíe mensajes de miedo a personas como" ADVERTENCIA: Hemos detectado que alguien puede estar pirateando su cuenta, responda con su contraseña para autenticarse ". Si un objetivo responde con su contraseña, se ha enamorado del truco y el atacante ahora tiene la contraseña de su cuenta.

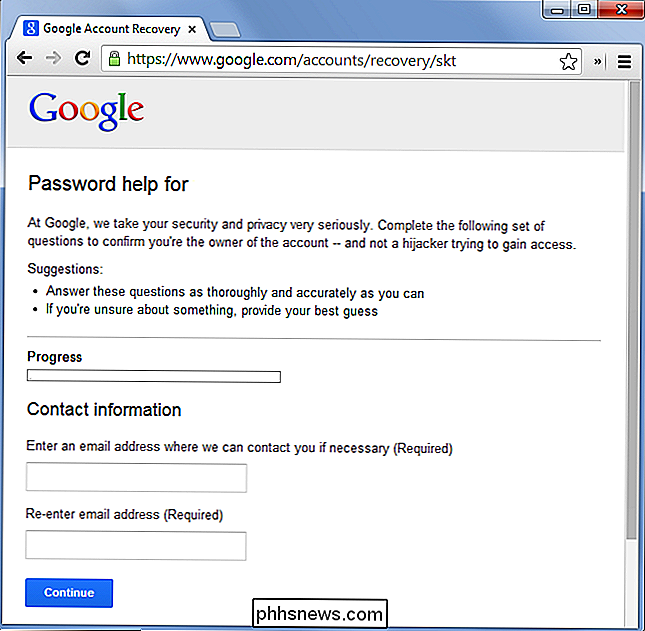

Si alguien tiene información personal sobre usted, podrían usarla para obtener acceso a sus cuentas. Por ejemplo, información como su fecha de nacimiento, número de seguro social y número de tarjeta de crédito a menudo se utilizan para identificarlo. Si alguien tiene esta información, pueden contactar a una empresa y pretender ser tú. Este truco fue utilizado por un atacante para acceder a Yahoo! Cuenta de correo en 2008, presentando suficientes datos personales para acceder a la cuenta a través del formulario de recuperación de contraseñas de Yahoo! El mismo método podría usarse por teléfono si tiene la información personal que la empresa necesita para autenticarse. Un atacante con cierta información sobre un objetivo puede simular serlo y obtener acceso a más cosas.

La ingeniería social también podría usarse en persona. Un atacante podría entrar en un negocio, informarle a la secretaria que son reparadores, nuevos empleados o inspectores de incendios en un tono autoritario y convincente, y luego deambular por los pasillos y potencialmente robar información confidencial o inventar errores para realizar espionaje corporativo. Este truco depende de que el atacante se presente como alguien que no es. Si un secretario, un portero o cualquier otra persona a cargo no hace demasiadas preguntas ni mira demasiado, el truco será exitoso.

RELACIONADO: Cómo los atacantes realmente "piratean cuentas" en línea y cómo protegerlo Usted mismo

Los ataques de ingeniería social abarcan toda la gama de sitios web falsos, correos electrónicos fraudulentos y mensajes de chat nefastos hasta personificar a alguien por teléfono o en persona. Estos ataques vienen en una amplia variedad de formas, pero todas tienen una cosa en común: dependen del engaño psicológico. La ingeniería social ha sido llamada el arte de la manipulación psicológica. Es una de las principales formas en que los "hackers" realmente "piratean" cuentas en línea.

Cómo evitar la ingeniería social

Conocer la ingeniería social existe puede ayudarte a combatirla. Sospeche de correos electrónicos no solicitados, mensajes de chat y llamadas telefónicas que soliciten información privada. Nunca revele información financiera o información personal importante por correo electrónico. No descargue archivos adjuntos de correo electrónico potencialmente peligrosos y ejecútelos, incluso si un correo electrónico dice que son importantes.

Tampoco debe seguir los enlaces de un correo electrónico a sitios web confidenciales. Por ejemplo, no haga clic en un enlace de un correo electrónico que parece ser de su banco e inicie sesión. Puede llevarlo a un sitio falso de phishing disfrazado para que parezca el sitio de su banco, pero con una URL sutilmente diferente. Visite el sitio web directamente en su lugar.

Si recibe una solicitud sospechosa, por ejemplo, una llamada telefónica de su banco solicita información personal, comuníquese directamente con el proveedor de la solicitud y solicite confirmación. En este ejemplo, debe llamar a su banco y preguntar qué es lo que quiere en lugar de divulgar la información a alguien que dice ser su banco.

Los programas de correo electrónico, los navegadores web y las suites de seguridad generalmente tienen filtros de phishing que le avisarán cuando visita un sitio conocido de phishing. Todo lo que pueden hacer es advertirle cuando visita un sitio de phishing conocido o recibe un correo electrónico de phishing conocido, y no conocen todos los sitios de phishing o correos electrónicos que existen. En su mayor parte, depende de usted protegerse: los programas de seguridad solo pueden ayudar un poco.

Es una buena idea ejercer una sana sospecha cuando se trata de solicitudes de datos privados y cualquier otra cosa que pueda ser una cuestión social. ataque de ingeniería. La sospecha y la precaución lo ayudarán a protegerlo, tanto en línea como fuera de línea.

Crédito de la imagen: Jeff Turnet en Flickr

Cómo elegir una cámara de seguridad en red para su hogar

Las cámaras de seguridad en red o IP están disponibles y, con cada nueva generación de productos, son cada vez más sofisticadas. Sin embargo, explorar las opciones disponibles puede ser abrumador; Siga leyendo mientras lo guiamos por el proceso con una práctica lista de verificación para comprar cámaras de seguridad.

Cómo agregar un miembro de la familia a su cuenta de Microsoft

A medida que mi hija crece y comienza a usar la computadora con más frecuencia, pensé que sería una buena idea crear una nueva cuenta para que yo pudiera usar las funciones de control parental en Windows 10 para hacer un seguimiento de sus actividades.Anteriormente había escrito sobre un programa de terceros con funciones de control parental, pero descubrí que Windows 10 funciona bastante bien y es más fácil de utilizar, ya que está integrado. Sin em