Cómo entender a aquellos que confunden los permisos de archivos / recursos compartidos de Windows 7

¿Alguna vez ha intentado descubrir todos los permisos en Windows? Hay permisos compartidos, permisos NTFS, listas de control de acceso y más. Así es como funcionan todos juntos.

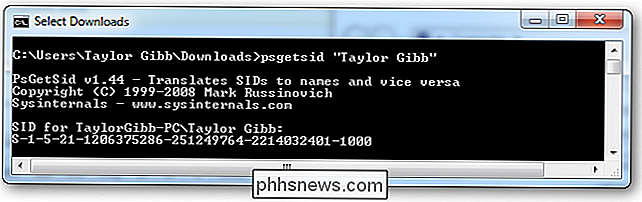

El identificador de seguridad

Los sistemas operativos de Windows usan SID para representar todos los principios de seguridad. Los SID son cadenas de longitud variable de caracteres alfanuméricos que representan máquinas, usuarios y grupos. Los SID se agregan a las ACL (listas de control de acceso) cada vez que otorga un permiso de usuario o grupo a un archivo o carpeta. Detrás de la escena, los SID se almacenan de la misma manera que todos los demás objetos de datos, en formato binario. Sin embargo, cuando vea un SID en Windows, se mostrará con una sintaxis más legible. No es frecuente que veas algún tipo de SID en Windows, el escenario más común es cuando concedes permiso a alguien para un recurso, luego se elimina su cuenta de usuario, luego aparecerá como un SID en la ACL. Así que echemos un vistazo al formato típico en el que verá los SID en Windows.

La notación que verá toma una cierta sintaxis, a continuación se muestran las diferentes partes de un SID en esta notación.

- An 'S 'prefijo

- Número de revisión de estructura

- Un valor de autoridad de identificador de 48 bits

- Un número variable de sub-autoridad de 32 bits o valores de identificador relativo (RID)

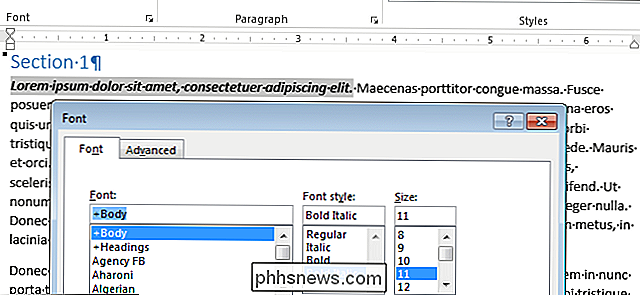

Usando mi SID en la imagen siguiente lo haremos divide las diferentes secciones para obtener una mejor comprensión.

Estructura de SID:

'S' - El primer componente de un SID es siempre una 'S'. Esto está prefijado a todos los SID y está ahí para informar a Windows de que lo que sigue es un SID.

'1' - El segundo componente de un SID es el número de revisión de la especificación SID, si la especificación SID fuera cambiarlo proporcionaría compatibilidad hacia atrás. A partir de Windows 7 y Server 2008 R2, la especificación SID aún está en la primera revisión.

'5' - La tercera sección de un SID se llama Autoridad de identificación. Esto define en qué alcance se generó el SID. Los valores posibles para estas secciones del SID pueden ser:

- 0 - Autoridad nula

- 1 - Autoridad mundial

- 2 - Autoridad local

- 3 - Autoridad del creador

- 4 - Autoridad no exclusiva

- 5 - Autoridad NT

'21' - El cuarto componente es la sub-autoridad 1, el valor '21' se usa en el cuarto campo para especificar que las sub-autoridades que siguen identifican la Máquina local o el Dominio.

'1206375286-251249764-2214032401' - Estos se llaman sub-autoridad 2,3 y 4 respectivamente. En nuestro ejemplo, esto se usa para identificar la máquina local, pero también podría ser el identificador de un dominio.

'1000' : la sub-autoridad 5 es el último componente de nuestro SID y se denomina RID ( Relative Identifier), el RID es relativo a cada principio de seguridad, tenga en cuenta que cualquier objeto definido por el usuario, que no haya sido enviado por Microsoft, tendrá un RID de 1000 o superior.

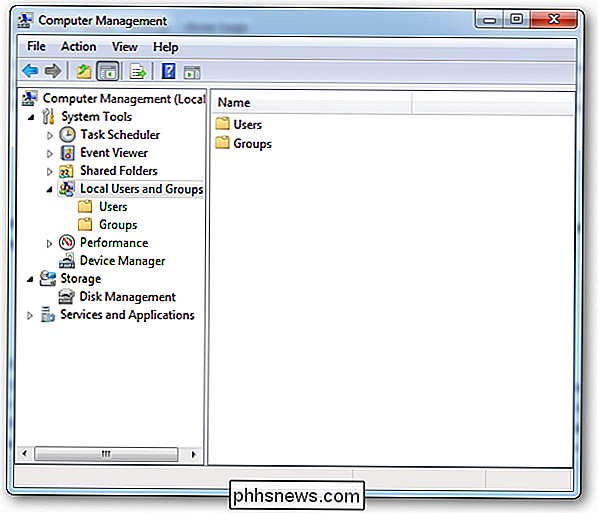

Principios de seguridad

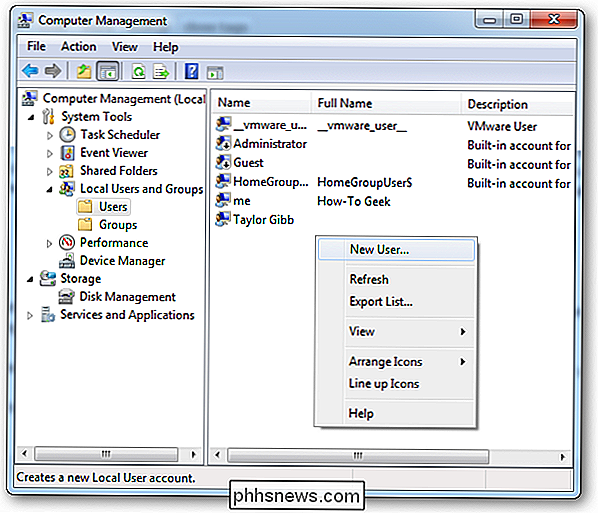

Un principio de seguridad es cualquier cosa que tenga un SID adjunto, estos pueden ser usuarios, computadoras e incluso grupos. Los principios de seguridad pueden ser locales o estar en el contexto del dominio. Usted administra los principios de seguridad locales a través del complemento Usuarios y Grupos Locales, bajo administración de la computadora. Para llegar, haga clic derecho en el acceso directo de la computadora en el menú de inicio y seleccione administrar.

Para agregar un nuevo principio de seguridad del usuario, puede ir a la carpeta de usuarios y hacer clic derecho y elegir nuevo usuario.

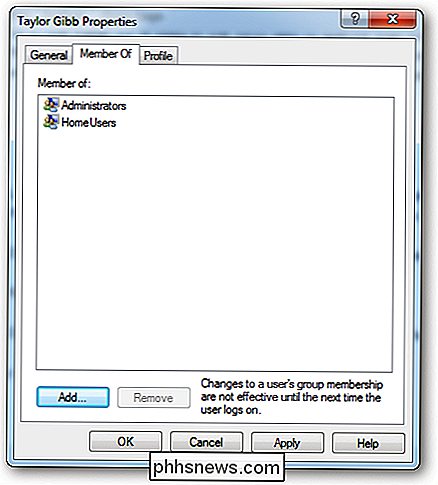

Si hace doble clic un usuario puede agregarlos a un Grupo de seguridad en la pestaña Miembro de.

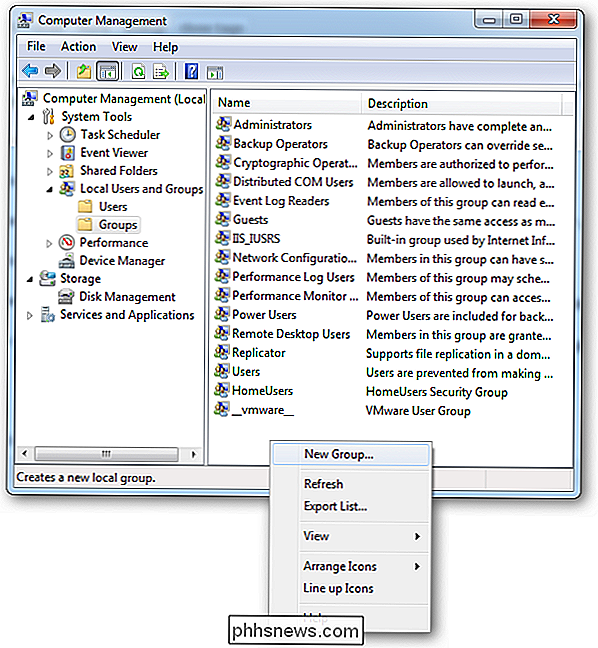

Para crear un nuevo grupo de seguridad, vaya a la carpeta Grupos en el lado derecho. Haga clic con el botón derecho en el espacio en blanco y seleccione un nuevo grupo.

Permisos compartidos y Permiso NTFS

En Windows hay dos tipos de permisos de archivos y carpetas, primero están los Permisos para compartir y, en segundo lugar, hay Permisos NTFS también llamados Permisos de seguridad . Tenga en cuenta que cuando comparte una carpeta de forma predeterminada, el grupo "Todos" recibe el permiso de lectura. La seguridad en las carpetas generalmente se realiza con una combinación de Compartir y Permiso NTFS, si este es el caso, es esencial recordar que siempre se aplica el más restrictivo, por ejemplo, si el permiso compartido está configurado como Todos = Leer (que es el predeterminado), pero el Permiso NTFS permite a los usuarios realizar un cambio en el archivo, el Permiso de Compartir tendrá preferencia y los usuarios no podrán realizar cambios. Cuando establece los permisos, el LSASS (Autoridad de seguridad local) controla el acceso al recurso. Cuando inicia sesión, se le entrega un token de acceso con su SID, cuando accede al recurso, el LSASS compara el SID que agregó a la lista de control de acceso (ACL) y si el SID está en la lista de control de acceso (ACL) determina si permitir o negar el acceso No importa qué permisos use, existen diferencias, así que echemos un vistazo para obtener una mejor comprensión sobre cuándo debemos usar qué.

Permisos para compartir:

- Solo se aplican a usuarios que acceden al recurso a través de la red. No se aplican si inicia sesión localmente, por ejemplo a través de servicios de terminal.

- Se aplica a todos los archivos y carpetas en el recurso compartido. Si desea proporcionar un tipo de esquema de restricción más granular, debe usar Permiso NTFS además de permisos compartidos

- Si tiene volúmenes formateados FAT o FAT32, esta será la única forma de restricción disponible para usted, como Permisos NTFS no están disponibles en esos sistemas de archivos.

Permisos NTFS:

- La única restricción en Permisos NTFS es que solo se pueden configurar en un volumen que está formateado en el sistema de archivos NTFS

- Recuerde que los NTFS son acumulativos que significa que los permisos efectivos de un usuario son el resultado de combinar los permisos asignados del usuario y los permisos de los grupos a los que pertenece el usuario.

Los nuevos permisos compartidos

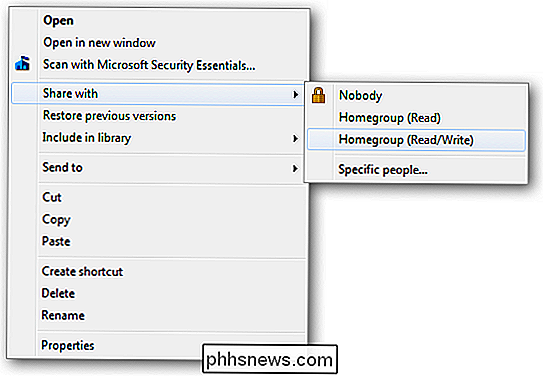

Windows 7 compraron una nueva técnica de compartir "fácil". Las opciones cambiaron de Leer, Cambiar y Control total a. Leer y leer / escribir La idea era parte de la mentalidad de grupo de Casa completa y hace que sea fácil compartir una carpeta para personas que no saben leer y escribir. Esto se hace a través del menú contextual y se comparte fácilmente con su grupo base.

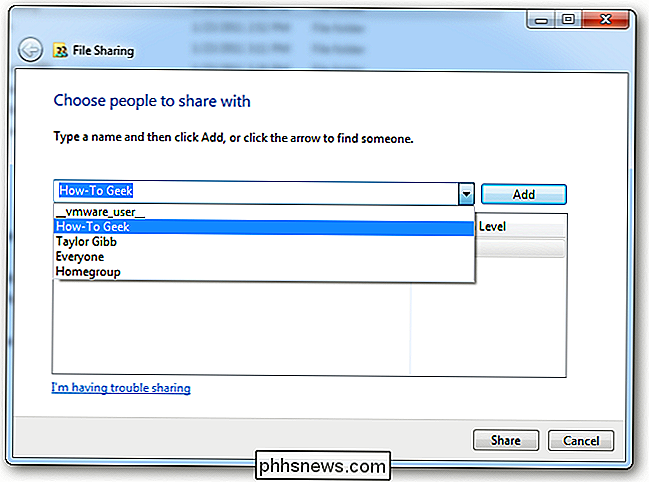

Si desea compartir con alguien que no está en el grupo base, siempre puede elegir la opción "Personas específicas ...". Lo cual generaría un diálogo más "elaborado". Donde podría especificar un usuario o grupo específico.

Solo hay dos permisos, como se mencionó anteriormente, juntos ofrecen un esquema de protección total o nula para sus carpetas y archivos.

- El permiso de lectura es el "aspecto, no tocar "opción. Los destinatarios pueden abrir, pero no modificar o eliminar un archivo.

- Leer / Escribir es la opción "hacer cualquier cosa". Los destinatarios pueden abrir, modificar o eliminar un archivo.

Old School Way

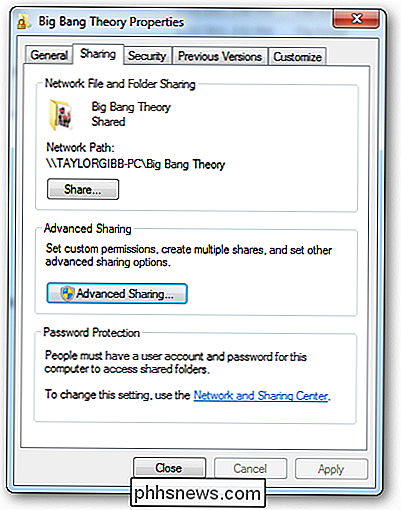

El antiguo cuadro de diálogo compartido tenía más opciones y nos dio la opción de compartir la carpeta con un alias diferente, nos permitió limitar el número de conexiones simultáneas, así como configurar el almacenamiento en caché. Ninguna de estas funciones se pierde en Windows 7, sino que se oculta bajo una opción llamada "Uso compartido avanzado". Si hace clic derecho en una carpeta y va a sus propiedades, puede encontrar estas configuraciones de "Uso compartido avanzado" en la pestaña compartir.

Si hace clic en el botón "Uso compartido avanzado", que requiere credenciales de administrador local, puede configurar todas la configuración con la que estaba familiarizado en versiones anteriores de Windows.

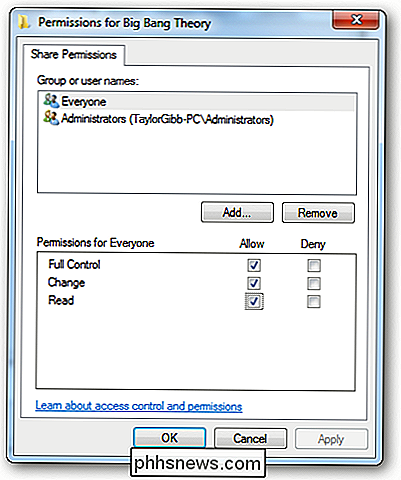

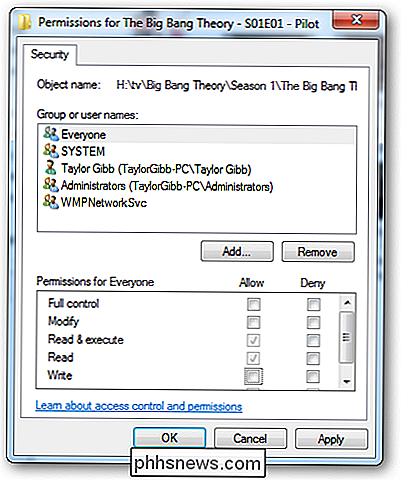

Si hace clic en el botón de permisos, se le presentarán las 3 configuraciones que todos conocemos. El permiso

- Leer le permite ver y abrir archivos y subdirectorios, así como ejecutar aplicaciones. Sin embargo, no permite ningún cambio.

- El permiso de modificación le permite hacer todo lo que el permiso Lectura permite, también agrega la capacidad de agregar archivos y subdirectorios, eliminar subcarpetas y cambie los datos en los archivos.

- Control total es el "hacer cualquier cosa" de los permisos clásicos, ya que le permite hacer todos y cada uno de los permisos anteriores. Además, le brinda el permiso NTFS cambiante avanzado, esto solo se aplica a las carpetas NTFS

Permisos NTFS

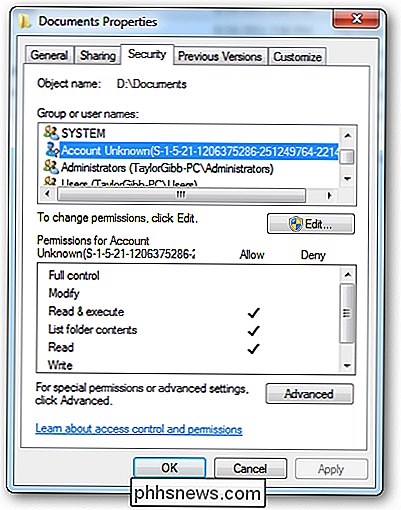

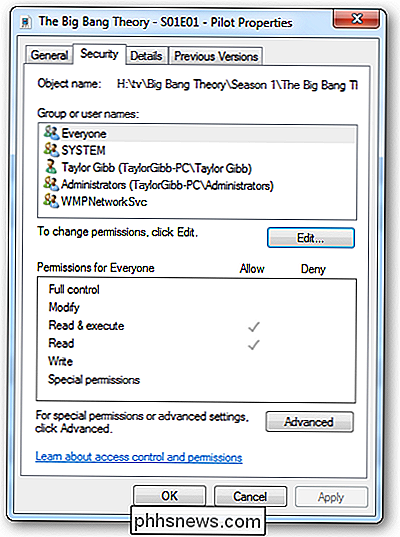

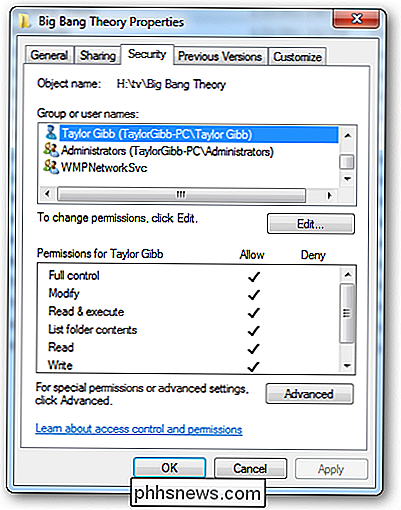

El permiso NTFS permite un control muy granular de sus archivos y carpetas. Dicho esto, la cantidad de granularidad puede ser desalentadora para un recién llegado. También puede establecer permisos NTFS por archivo y por carpeta. Para configurar el Permiso NTFS en un archivo, haga clic con el botón derecho y vaya a las propiedades de los archivos donde tendrá que ir a la pestaña de seguridad.

Para editar los Permisos NTFS para un Usuario o Grupo, haga clic en el botón Editar.

Como puede ver, hay muchos Permisos NTFS, así que vamos a descomponerlos. Primero veremos los Permisos NTFS que puede configurar en un archivo.

- Control total le permite leer, escribir, modificar, ejecutar, cambiar atributos, permisos y tomar posesión del archivo.

- Modificar le permite leer, escribir, modificar, ejecutar y cambiar los atributos del archivo.

- Leer y ejecutar le permitirá visualizar los datos del archivo, los atributos, el propietario y los permisos, y ejecutar el archivo si es un programa.

- Leer le permitirá abrir el archivo, ver sus atributos, propietario, y permisos.

- Escribir le permitirá escribir datos en el archivo, agregarlos al archivo y leer o cambiar sus atributos.

Los permisos NTFS para carpetas tienen opciones ligeramente diferentes, así que echemos un vistazo en ellos.

- Control total le permite leer, escribir, modificar y ejecutar archivos en la carpeta, cambiar atributos, permisos y tomar posesión de la carpeta o archivos dentro.

- Modificar permite para leer, escribir, modificar y ejecutar archivos en la carpeta, y cambiar los atributos de la carpeta o archivos dentro.

- Leer y ejecutar le permitirá mostrar el contenido de la carpeta y mostrar los datos, atributos, propietario , y permisos para archivos dentro de la carpeta, y ejecute archivos dentro de la carpeta.

- Mostrar contenido de carpeta le permitirá mostrar el contenido de la carpeta ts y muestra los datos, los atributos, el propietario y los permisos para los archivos dentro de la carpeta.

- Leer le permitirá visualizar los datos, atributos, propietario y permisos del archivo.

- Escribir permitirá usted puede escribir datos en el archivo, agregarlos al archivo y leer o cambiar sus atributos.

La documentación de Microsoft también establece que "Mostrar contenido de la carpeta" le permitirá ejecutar archivos dentro de la carpeta, pero aún deberá habilitar "Leer y ejecutar" para hacerlo. Es un permiso muy confusamente documentado.

Resumen

En resumen, los nombres de usuario y los grupos son representaciones de una cadena alfanumérica llamada SID (Identificador de seguridad), Share y NTFS están vinculados a estos SID. Los permisos de compartir son verificados por el LSSAS solo cuando se accede a través de la red, mientras que los permisos NTFS solo son válidos en los equipos locales. Espero que todos tengan una buena comprensión de cómo se implementa la seguridad de archivos y carpetas en Windows 7. Si tiene alguna pregunta, no dude en hacer un sonido en los comentarios.

Cómo depositar cheques en su cuenta bancaria usando su teléfono

En los últimos años se han hecho muchas cosas para poder depositar cheques en sus cuentas bancarias usando la cámara de su teléfono. Funciona bien y es muy conveniente, por lo tanto, si la aplicación de su banco ofrece esta característica, puede intentarlo. Una de las primeras cosas que debe averiguar es si su banco incluso ofrece una aplicación oficial (probablemente lo hagan).

¿Por qué no puedo conectarme a los juegos de LAN en mi red doméstica?

Los juegos de LAN son una tradición tradicional en la que se puede conectar con personas directamente en su red local y disfrutar de tiempos de ping bajos y diversión multijugador, pero ¿y si las computadoras se niegan a comunicarse entre ellas? Siga leyendo mientras solucionamos los problemas de LAN de un compañero lector y lo llevamos de vuelta al juego.