Cómo verificar su enrutador para detectar malware

La seguridad del enrutador del consumidor es bastante mala. Los atacantes se están aprovechando de fabricantes negligentes y atacan grandes cantidades de enrutadores. A continuación, le mostramos cómo comprobar si su enrutador se ha visto comprometido.

El mercado de enrutadores domésticos se parece mucho al mercado de teléfonos inteligentes con Android. Los fabricantes producen grandes cantidades de dispositivos diferentes y no se molestan en actualizarlos, dejándolos abiertos para atacar.

Cómo su enrutador puede unirse al lado oscuro

RELACIONADO: ¿Qué es DNS? ¿Debería usar otro servidor DNS? ?

Los atacantes a menudo intentan cambiar la configuración del servidor DNS en su enrutador, apuntándolo a un servidor DNS malicioso. Cuando intenta conectarse a un sitio web, por ejemplo, el sitio web de su banco, el servidor DNS malicioso le dice que vaya a un sitio de phishing. Todavía puede decir bankofamerica.com en su barra de direcciones, pero estará en un sitio de phishing. El servidor DNS malicioso no responde necesariamente a todas las consultas. Puede simplemente agotar el tiempo de espera en la mayoría de las solicitudes y luego redirigir las consultas al servidor DNS predeterminado de su ISP. Las solicitudes de DNS inusualmente lentas son un signo de que puede tener una infección.

Las personas de ojos agudos pueden notar que dicho sitio de phishing no tendrá encriptación HTTPS, pero muchas personas no lo notarán. Los ataques de eliminación de SSL pueden incluso eliminar el cifrado en tránsito.

Los atacantes también pueden simplemente inyectar anuncios, redirigir resultados de búsqueda o intentar instalar descargas controladas. Pueden capturar solicitudes de Google Analytics u otras secuencias de comandos en casi todos los sitios web y redirigirlas a un servidor que proporciona una secuencia de comandos que, en su lugar, inyecta anuncios. Si ve anuncios pornográficos en un sitio web legítimo como How-To Geek o The New York Times, es casi seguro que esté infectado con algo, ya sea en su enrutador o en su computadora.

Muchos ataques hacen uso de solicitudes entre sitios. falsificación (CSRF). Un atacante incrusta JavaScript malicioso en una página web, y ese JavaScript intenta cargar la página de administración basada en la web del enrutador y cambiar la configuración. Como JavaScript se ejecuta en un dispositivo dentro de su red local, el código puede acceder a la interfaz web que solo está disponible dentro de su red.

Algunos enrutadores pueden tener sus interfaces de administración remota activadas junto con contraseñas y nombres de usuario predeterminados. Los bots pueden buscar tales enrutadores en Internet y obtener acceso. Otros exploits pueden aprovechar otros problemas de enrutadores. UPnP parece ser vulnerable en muchos enrutadores, por ejemplo.

Cómo verificar

RELACIONADO: 10 Opciones útiles que puede configurar en la interfaz web de su enrutador

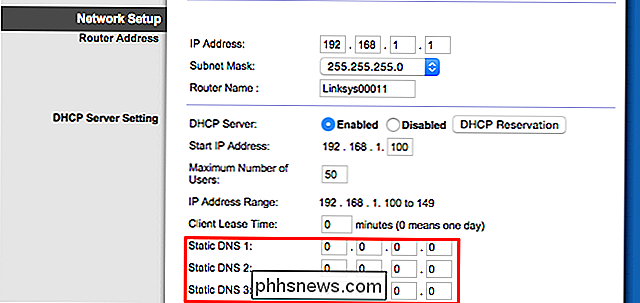

La única señal indicadora de que un enrutador se ha visto comprometido es que su servidor DNS ha sido cambiado. Deberá visitar la interfaz web de su enrutador y verificar la configuración del servidor DNS.

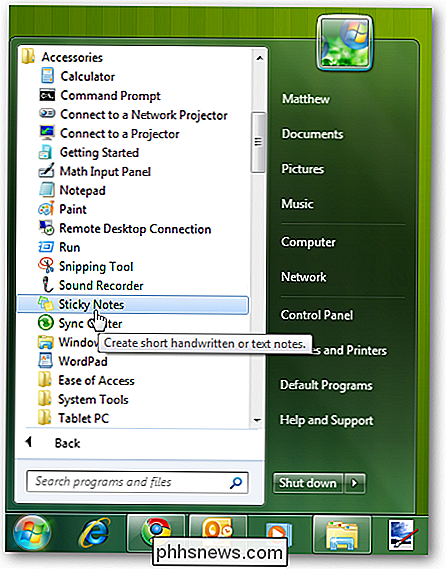

Primero, tendrá que acceder a la página de configuración basada en la web de su enrutador. Verifique la dirección de la puerta de enlace de su conexión de red o consulte la documentación de su enrutador para averiguar cómo.

Inicie sesión con el nombre de usuario y la contraseña de su enrutador, si es necesario. Busque un ajuste "DNS" en algún lugar, a menudo en la pantalla de configuración de conexión a Internet o WAN. Si está configurado en "Automático", está bien, lo está obteniendo de su ISP. Si está configurado en "Manual" y hay servidores DNS personalizados allí, eso podría ser un problema.

No hay problema si configuró su enrutador para usar buenos servidores DNS alternativos, por ejemplo, 8.8.8.8 y 8.8.4.4 para Google DNS o 208.67.222.222 y 208.67.220.220 para OpenDNS. Pero, si hay servidores DNS allí que no reconoce, es un signo de que el malware ha cambiado su enrutador para usar servidores DNS. En caso de duda, realice una búsqueda web de las direcciones del servidor DNS y vea si son legítimas o no. Algo así como "0.0.0.0" está bien y, a menudo, solo significa que el campo está vacío y el enrutador recibe automáticamente un servidor DNS.

Los expertos aconsejan verificar esta configuración de vez en cuando para ver si el enrutador está comprometido o no.

Ayuda, ¡hay un servidor DNS malicioso!

Si hay un servidor DNS malicioso configurado aquí, puede deshabilitarlo e indicarle a su enrutador que use el servidor DNS automático de su ISP o ingrese las direcciones de servidores DNS legítimos como Google DNS o OpenDNS aquí.

Si hay un archivo malicioso El servidor DNS ingresado aquí, es posible que desee borrar todas las configuraciones de su enrutador y restablecerlas de fábrica antes de volver a configurarlas, solo para estar seguro. Luego, use los trucos a continuación para ayudar a proteger el enrutador contra nuevos ataques.

Endurecimiento del enrutador contra ataques

RELACIONADO: Asegure su enrutador inalámbrico: 8 cosas que puede hacer en este momento

Ciertamente puede endurecerse su enrutador contra estos ataques, de alguna manera. Si el enrutador tiene agujeros de seguridad que el fabricante no ha reparado, no puede asegurarlo por completo.

- Instalar actualizaciones de firmware : asegúrese de que esté instalado el firmware más reciente para su enrutador. Active las actualizaciones automáticas de firmware si el enrutador lo ofrece; desafortunadamente, la mayoría de los enrutadores no. Esto al menos garantiza que está protegido contra cualquier defecto que haya sido parchado.

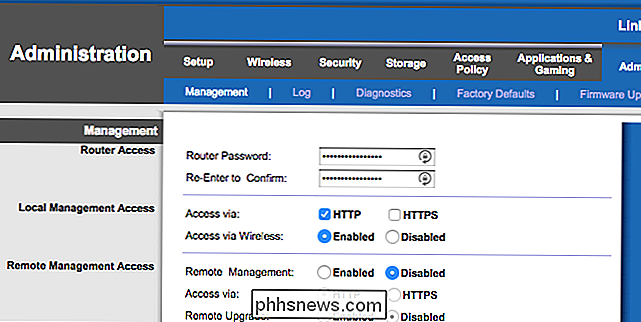

- Desactivar acceso remoto : deshabilite el acceso remoto a las páginas de administración basadas en la web del enrutador.

- Cambie la contraseña : cambie la contraseña para la interfaz de administración basada en la web del enrutador para que los atacantes no puedan simplemente ingresar con la predeterminada.

- Desactivar UPnP : UPnP ha sido particularmente vulnerable. Incluso si UPnP no es vulnerable en su enrutador, una pieza de malware que se ejecute en algún lugar dentro de su red local puede usar UPnP para cambiar su servidor DNS. Así es como funciona UPnP: confía en todas las solicitudes provenientes de su red local.

Se supone que DNSSEC brinda seguridad adicional, pero aquí no es una panacea. En el mundo real, cada sistema operativo cliente solo confía en el servidor DNS configurado. El servidor DNS malicioso podría reclamar que un registro DNS no tiene información DNSSEC, o que tiene información DNSSEC y que la dirección IP que se transmite es la real.

Crédito de la imagen: nrkbeta en Flickr

Qué hacer si olvida el código de acceso de su iPhone o iPad

¿Ya no puede iniciar sesión en su iPhone o iPad? Si olvidó el PIN y no configuró Touch ID en un iPhone o iPad moderno, deberá restablecer su teléfono o tableta para recuperar el acceso. Perderá todo lo almacenado en el dispositivo, aunque puede restaurar desde copias de seguridad. Si ha sincronizado su iPhone o iPad con iTunes, incluso puede hacer una copia de seguridad nueva primero para asegurarse de que no perderá nada.

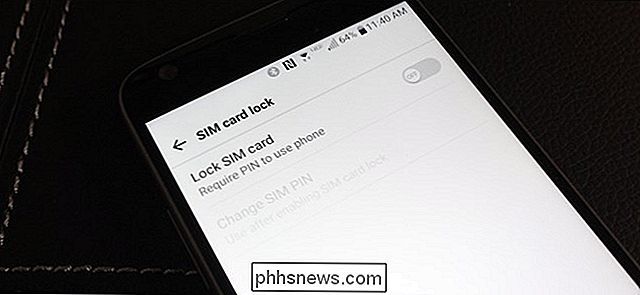

Cómo configurar el bloqueo de tarjeta SIM para un teléfono Android más seguro

Hay algunas cosas que puede hacer para asegurarse de que su teléfono Android se mantenga lo más seguro posible en caso de que se pierda de sus manos -una buena contraseña de pantalla de bloqueo es un comienzo sólido. Lo que quizás no se dé cuenta es que hay una forma de llevar esa seguridad un paso más allá al habilitar SIM Lock.