Cryptocurrency Miners Explained: Por qué realmente no quieres esta basura en tu PC

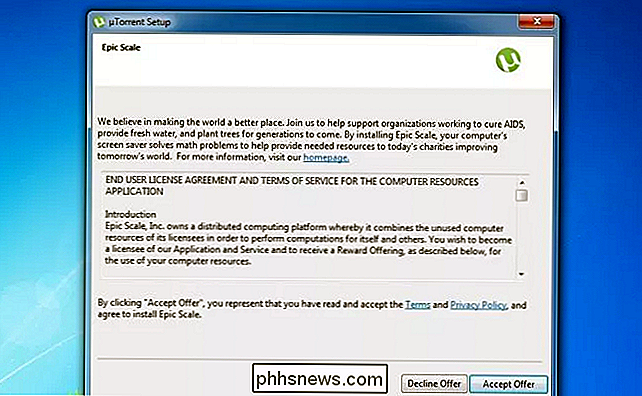

uTorrent recientemente apareció en los titulares por agrupar criptomonedas que extraen junkware. De todos los programas de junkware incluidos con los instaladores, los criptomonedas mineros como Epic Scale son algunos de los peores.

El malware moderno gana dinero utilizando esta técnica para minar Bitcoin, también. Incluso si no le importa la mayoría de los artículos no deseados, el software de criptomonedas es algo que realmente no desea en su computadora.

Criptomoneda 101

RELACIONADO: ¿Qué es Bitcoin y cómo lo hace? ¿Trabaja?

Probablemente hayas oído hablar de Bitcoin, la criptomoneda más famosa. Es una moneda digital, y las nuevas unidades de moneda se generan mediante "minería". Esta es una tarea computacionalmente intensiva, y requiere una gran cantidad de potencia de procesamiento. Esencialmente, la computadora es recompensada por resolver problemas matemáticos difíciles. Esta potencia de procesamiento se usa para verificar las transacciones, por lo que se requiere todo el procesamiento de números para que la criptomoneda funcione. Esa es una explicación extremadamente básica: lea nuestra explicación detallada de Bitcoin para obtener más detalles.

Bitcoin no es la única criptomoneda. El junkware de Epic Scale incluido con el instalador de uTorrent no intenta minar Bitcoin; intenta minar Litecoin, que fue inspirado y es muy similar a Bitcoin.

La minería en realidad le cuesta dinero

RELACIONADO: Cómo Cómo eliminar el software de depuración EpicScale de uTorrent de su computadora

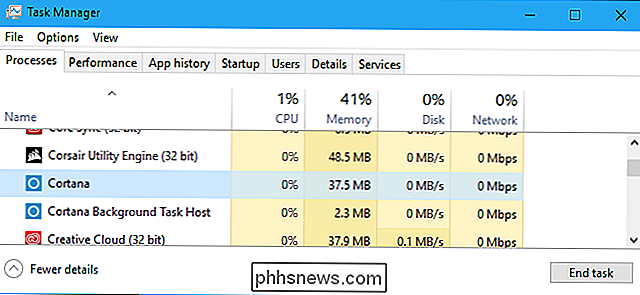

Los programas de minería aprovechan los recursos de hardware de su computadora y los ponen a trabajar en la minería de Bitcoin, Litecoin u otro tipo de criptomonedas. Y no, incluso si tu hardware se usa para generar dinero para ellos, no obtienes nada de eso. Consiguen todo el dinero de poner su hardware a trabajar.

Peor aún, su computadora de escritorio o portátil en casa simplemente no es lo suficientemente potente como para explotar Bitcoin, Litecoin u otras criptomonedas de forma rentable. Hacer esto de manera rentable requiere plataformas mineras especializadas con hardware especializado y electricidad barata. Entonces, incluso si pones tu computadora a trabajar en la minería de Bitcoin para tu propio beneficio, en realidad perderás dinero. Podrías gastar tu factura de energía a medida que tu computadora consume más energía, y obtendrías menos de lo que te costaría en potencia.

En otras palabras, los mineros de criptomonedas como el software Epic Scale u otros programas de malware que funcionan Del mismo modo, simplemente ejecute su factura de electricidad para obtener un poco de ganancia. La única razón por la que pueden sacar provecho es porque no están pagando la factura de la luz, usted sí. Usted paga más en electricidad por lo que los autores de malware y junkware pueden hacer una fracción de eso en ganancias. Eso es ridículo.

Ni siquiera hablaremos sobre el impacto en el medioambiente del uso de toda esa energía extra. Pero ese es un factor que no se debe ignorar.

Problemas de Calor y Rendimiento

Este es un mal negocio hasta el momento. Sería mejor si pagaste unos dólares a una compañía como Epic Scale y evitaran acumular tu factura de electricidad; ahorrarías dinero.

Pero el problema no es solo financiero. Estos tipos de software se activan cuando su computadora está en un estado de bajo consumo de energía, lo que hace que esos recursos inactivos funcionen. Entonces, en lugar de usar una pequeña cantidad de energía y correr bien, tu computadora funcionará a toda máquina cuando no la estés usando, los fanáticos patearán a toda velocidad para disipar todo ese calor. Si el software no está programado correctamente, o si es demasiado codicioso, puede continuar ejecutándose incluso mientras usa su computadora, ralentizando las tareas y asegurando que su computadora funcione a toda velocidad todo el tiempo. Demasiado calor en realidad puede causar daños, especialmente si su hardware ya está escamoso o si su computadora está llena de polvo y no está bien ventilada.

De verdad, no podemos enfatizar lo suficiente, no hay ventaja para usted en ejecutando un programa como Epic Scale. No obtienes absolutamente nada de eso. Epic Scale obtiene todo, y usted tiene que lidiar con todos los problemas.

Entonces, ¿cómo se justifica?

RELACIONADO: Las mejores alternativas a uTorrent en Windows

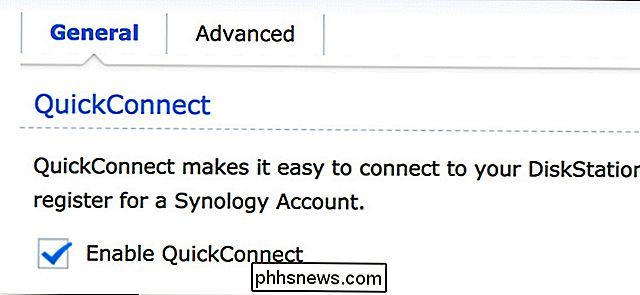

BitTorrent argumenta que Epic Scale está completamente justificada al abusar de su hardware porque usted lo aceptó. Si hizo clic en el instalador de uTorrent y accidentalmente aceptó la oferta de Escala épica porque era desagradable que pareciera una pantalla de licencia legítima, es solo su culpa el elegir usar Escala épica. Ese es el argumento de BitTorrent, Inc. Si no le agrada, intente con una de estas alternativas de uTorrent (o quédese con una versión anterior de uTorrent) y envíe un mensaje. Como beneficio adicional, puede evitar toda la basura que tratarán de deslizar en su computadora en el futuro.

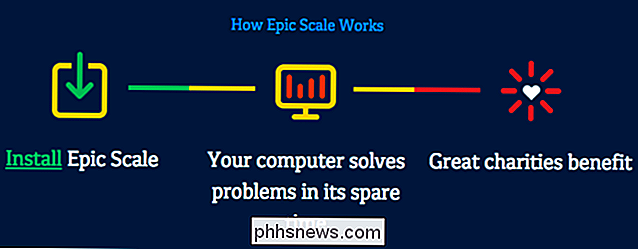

Por su parte, Epic Scale tiene una agradable explicación del problema en su sitio web. Argumentan que solo quieren "beneficiar a organizaciones de caridad de alto impacto" y "avanzar en la ciencia de la investigación al proporcionar computación asequible de alto rendimiento". Dicen que "comenzaron con la minería de criptomonedas como una forma de avanzar en la primera misión". En otras palabras, a pesar de su charla, solo están extrayendo criptomonedas de la misma manera que lo está haciendo el malware en este momento, excepto en el caso de que tengan que aceptarlo primero.

En última instancia, este argumento es absurdo. Las personas preferirían donar a organizaciones benéficas que acumular sus facturas de electricidad, y una red de computadoras domesticas de poca potencia con instaladores de basura en ellas no es la mejor manera de proporcionar un "cálculo asequible de alto rendimiento" para la ciencia de la investigación. Su declaración suena bien, pero sus métodos son absurdos y un poco demasiado similares a cómo los criminales se benefician del malware. La única diferencia es un EULA denso disfrazado en un instalador de software y una declaración agradable sobre la donación de los ingresos a obras de caridad. Así que todo se reduce a la elección, te dan uno, a diferencia del malware, pero no es una opción que recomendamos.

Bueno, podemos decir una cosa sobre Epic Scale: tienen una mejor estrategia de relaciones públicas que Superfish. Bravo.

Done directamente a la caridad y saltee al intermediario

No, no somos anti-caridad. ¿Quieres apoyar a organizaciones benéficas? Luego, done directamente a ellos. Cinco dólares donados directamente a una organización benéfica todos los meses es mejor que $ 5 adicionales en su factura de electricidad, y la beneficencia solo recibe una fracción de eso.

Este plan simplemente no tiene sentido para nadie excepto las compañías que se benefician de él.

Realmente, esto es extremadamente malo. Incluso si está acostumbrado a que su PC con Windows esté repleta de barras de herramientas, ventanas emergentes y otra basura, incluso podría pensar que algo anda mal si los ventiladores de su computadora funcionan a toda máquina y actúa como un calentador de espacio. El ecosistema de software de Windows está enfermo, y así es como compañías como BitTorrent, Inc. hacen su dinero. Sí, casi todos lo están haciendo, pero no, todavía no es aceptable.

Crédito de la imagen: BTC Keychain en Flickr, Francis Storr en Flickr

Cómo seguir hipervínculos en Outlook 2013 sin mantener presionada la tecla Ctrl

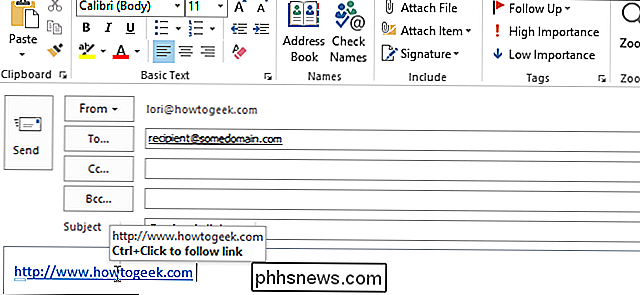

Los hipervínculos activos en Outlook se abren en el navegador predeterminado presionando y manteniendo presionado el botón "Ctrl" y haciendo clic en el vínculo. Esta es la configuración predeterminada, pero se puede cambiar si prefiere hacer clic solo en un hipervínculo para seguirlo. Para acceder a esta configuración, haga clic en la pestaña "Archivo" en la ventana "Mensaje".

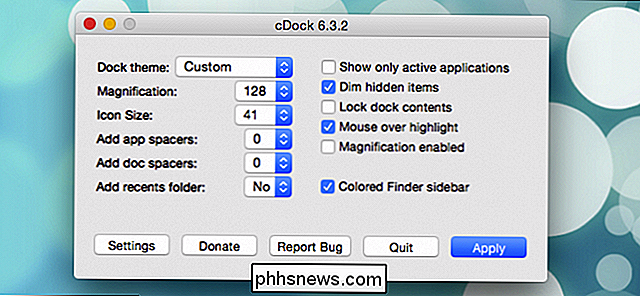

Cómo crear temas de base de acoplamiento personalizados en OS X

Hace un tiempo le mostramos cómo personalizar su base de conexión de OS X con temas y otros tipos de cambios con un programa pequeño y gratuito. Hoy queremos llevar eso un paso más allá y crear temas personalizados únicos usando esa misma aplicación. Si aún no está familiarizado con cDock, le sugerimos que lea nuestro artículo para que sepa qué puede hacer.