No todos los "virus" son virus: 10 términos de malware explicados

La mayoría de las personas parece llamar a cada tipo de malware un "virus", pero eso no es técnicamente preciso. Probablemente hayas oído hablar de muchos más términos más allá del virus: malware, gusano, troyano, rootkit, keylogger, spyware y más. Pero, ¿qué significan todos estos términos?

Estos términos no son solo utilizados por geeks. Se abren camino incluso en las principales noticias sobre los últimos problemas de seguridad web y sustos tecnológicos. Comprenderlos te ayudará a comprender los peligros de los que has oído hablar.

Malware

La palabra "malware" es la abreviatura de "software malicioso". Mucha gente usa la palabra "virus" para indicar cualquier tipo de software dañino, pero un virus es realmente solo un tipo específico de malware. La palabra "malware" abarca todo el software dañino, incluidos todos los enumerados a continuación.

Virus

Comencemos con los virus. Un virus es un tipo de malware que se copia infectando otros archivos, del mismo modo que los virus en el mundo real infectan las células biológicas y usan esas células biológicas para reproducir copias de sí mismos.

Un virus puede hacer muchas cosas diferentes: mire en el de fondo y robar sus contraseñas, mostrar anuncios o simplemente bloquear su computadora, pero la clave que lo convierte en virus es cómo se propaga. Cuando ejecuta un virus, infectará los programas en su computadora. Cuando ejecuta el programa en otra computadora, el virus infectará programas en esa computadora, y así sucesivamente. Por ejemplo, un virus puede infectar archivos de programa en una memoria USB. Cuando los programas en esa memoria USB se ejecutan en otra computadora, el virus se ejecuta en la otra computadora e infecta más archivos de programa. El virus continuará propagándose de esta manera.

Worm

Un gusano es similar a un virus, pero se propaga de una manera diferente. En lugar de infectar archivos y confiar en la actividad humana para mover esos archivos y ejecutarlos en diferentes sistemas, un gusano se propaga por las redes informáticas por sí solo.

RELACIONADO: Por qué Windows tiene más virus que Mac y Linux

Por ejemplo, los gusanos Blaster y Sasser se propagaron muy rápidamente en los días de Windows XP porque Windows XP no venía correctamente protegido y expuesto a Internet. El gusano accedió a estos servicios del sistema a través de Internet, explotó una vulnerabilidad e infectó la computadora. Luego, el gusano usó la nueva computadora infectada para seguir replicando. Dichos gusanos son menos comunes ahora que Windows está cortafuegos adecuadamente por defecto, pero los gusanos también pueden diseminarse de otras formas, por ejemplo, enviándose por correo electrónico en masa a cada dirección de correo electrónico en la libreta de direcciones de un usuario afectado.

Como un virus, El gusano puede hacer cualquier cantidad de cosas dañinas una vez que infecta una computadora. La clave que lo convierte en gusano es simplemente cómo se copia y se propaga a sí mismo.

Troyano (o caballo de Troya)

Un troyano, o troyano, es un tipo de malware que se disfraza como un archivo legítimo. Cuando descargue y ejecute el programa, el caballo de Troya se ejecutará en segundo plano, permitiendo que terceros accedan a su computadora. Los troyanos pueden hacer esto por varias razones: para controlar la actividad en su computadora o para unir su computadora a una botnet. Los troyanos también se pueden usar para abrir las compuertas y descargar muchos otros tipos de malware en su computadora.

Lo más importante que hace que este tipo de malware sea un troyano es cómo llega. Pretende ser un programa útil y, cuando se ejecuta, se oculta en segundo plano y brinda acceso a personas malintencionadas a su computadora. No está obsesionado con copiarse en otros archivos o propagarse a través de la red, como lo son los virus y gusanos. Por ejemplo, una pieza de software pirateado en un sitio web sin escrúpulos puede contener un troyano.

Spyware

El software espía es un tipo de software malicioso que lo espía sin su conocimiento. Recopila una variedad de diferentes tipos de datos, dependiendo de la pieza de spyware. Los diferentes tipos de malware pueden funcionar como spyware: puede haber spyware malicioso incluido en los troyanos que espía las teclas para robar datos financieros, por ejemplo.

Más spyware "legítimo" puede ser incluido junto con software libre y simplemente monitorear sus hábitos de navegación web, cargando estos datos a servidores de publicidad para que el creador del software pueda ganar dinero vendiendo su conocimiento de sus actividades.

Adware

Adware a menudo viene junto con spyware. Es cualquier tipo de software que muestra publicidad en su computadora. Los programas que muestran anuncios dentro del programa en sí no se clasifican generalmente como malware. El tipo de "adware" que es particularmente malicioso es del tipo que abusa de su acceso a su sistema para mostrar anuncios cuando no debería. Por ejemplo, un adware dañino puede hacer que aparezcan anuncios emergentes en su computadora cuando no está haciendo otra cosa. O bien, el adware puede inyectar publicidad adicional en otras páginas web mientras navega por la web.

RELACIONADO: La vergonzosa saga de Desinstalar la terrible barra de herramientas Ask

a menudo se combina con spyware: una pieza de malware puede monitorear sus hábitos de navegación y los utiliza para servirle anuncios más orientados. El adware es más "socialmente aceptable" que otros tipos de malware en Windows y es posible que vea adware incluido con programas legítimos. Por ejemplo, algunas personas consideran que Ask Toolbar se incluye con el adware de software Java de Oracle.

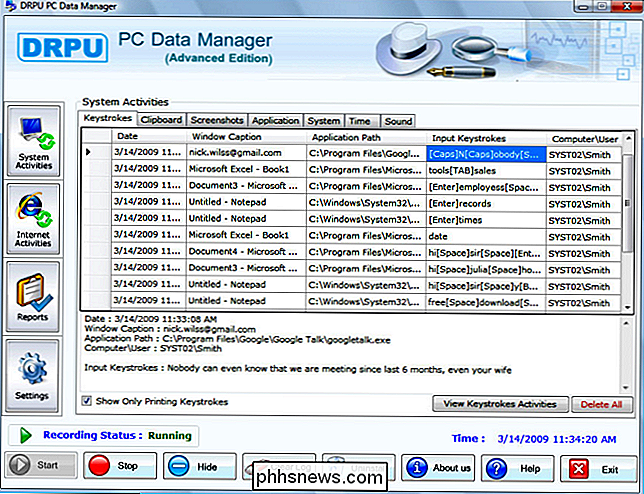

Keylogger

Un keylogger es un tipo de malware que se ejecuta en segundo plano y registra cada golpe de tecla que realice. Estas pulsaciones de teclas pueden incluir nombres de usuario, contraseñas, números de tarjetas de crédito y otros datos confidenciales. El registrador de teclas entonces, lo más probable es que cargue estas teclas en un servidor malicioso, donde puede analizarse y las personas pueden elegir las contraseñas útiles y los números de tarjetas de crédito.

Otros tipos de malware pueden actuar como registradores de pulsaciones. Un virus, gusano o troyano puede funcionar como keylogger, por ejemplo. Los registradores de pulsaciones de teclas también pueden instalarse para fines de supervisión por parte de empresas o incluso de cónyuges celosos.

Botnet, Bot

Una botnet es una gran red de computadoras que se encuentran bajo el control del creador de la botnet. Cada computadora funciona como un "bot" porque está infectada con una pieza específica de malware.

RELACIONADO: Cómo los hackers se apoderan de los sitios web con SQL Injection y DDoS

Una vez que el bot infecta la computadora, lo hará Conéctese a algún tipo de servidor de control y espere las instrucciones del creador de la botnet. Por ejemplo, un botnet se puede usar para iniciar un ataque DDoS (denegación de servicio distribuida). A cada computadora de la botnet se le indicará que bombardee un sitio web o servidor específico con solicitudes al mismo tiempo, y estos millones de solicitudes pueden hacer que un servidor deje de responder o se bloquee.

Los creadores de botnets pueden vender acceso a sus botnets, permitiendo otros maliciosos personas para usar botnets grandes para hacer su trabajo sucio.

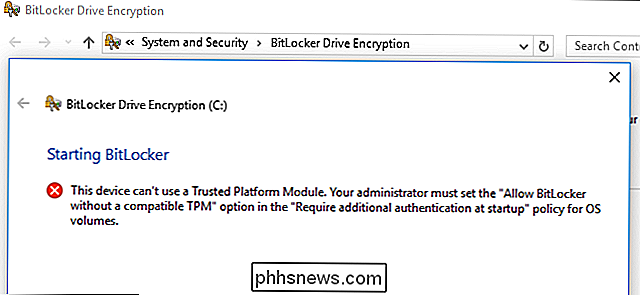

Rootkit

Un rootkit es un tipo de malware diseñado para penetrar profundamente en su computadora, evitando la detección por parte de programas de seguridad y usuarios. Por ejemplo, un rootkit puede cargarse antes que la mayoría de Windows, enterrarse profundamente en el sistema y modificar las funciones del sistema para que los programas de seguridad no puedan detectarlo. Un rootkit podría ocultarse por completo y evitar aparecer en el administrador de tareas de Windows.

Lo más importante que convierte a un tipo de malware en un rootkit es que es sigiloso y se concentra en ocultarse una vez que llega.

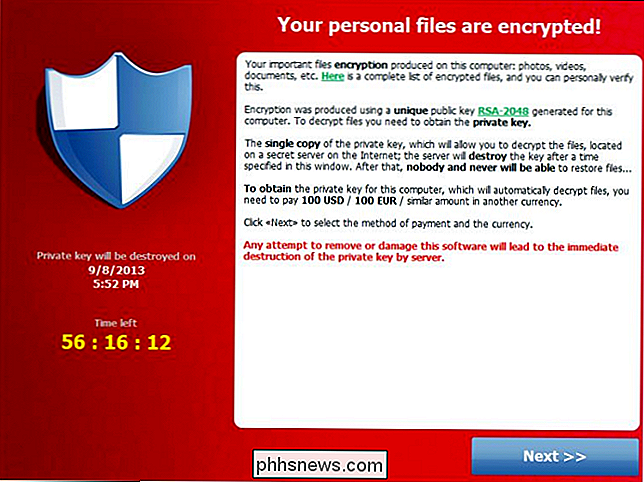

Ransomware

RELACIONADO: Cómo protegerse de Ransomware (como CryptoLocker y otros)

Ransomware es un tipo de malware bastante nuevo. Mantiene a su computadora o archivos como rehenes y exige un pago de rescate. Algunos ransomware pueden simplemente abrir una ventana pidiendo dinero antes de que pueda continuar usando su computadora. Tales avisos son fácilmente derrotados con el software antivirus.

Un malware más dañino como CryptoLocker literalmente cifra sus archivos y exige un pago antes de poder acceder a ellos. Dichos tipos de malware son peligrosos, especialmente si no tiene copias de seguridad.

La mayoría del malware actualmente se produce con fines de lucro, y el ransomware es un buen ejemplo de ello. Ransomware no quiere bloquear su computadora y borrar sus archivos solo para causar problemas. Quiere tomar algo como rehén y obtener un pago rápido de usted.

Entonces, ¿por qué se llama "software antivirus" de todos modos? Bueno, la mayoría de la gente sigue considerando que la palabra "virus" es sinónimo de malware en su conjunto. El software antivirus no solo protege contra los virus, sino contra muchos tipos de malware, excepto, a veces, los "programas potencialmente no deseados", que no siempre son dañinos, pero casi siempre son un nudo. Por lo general, estos requieren un software aparte para combatir.

Crédito de la imagen: Marcelo Alves en Flickr, Tama Leaver en Flickr, Szilard Mihaly en Flickr

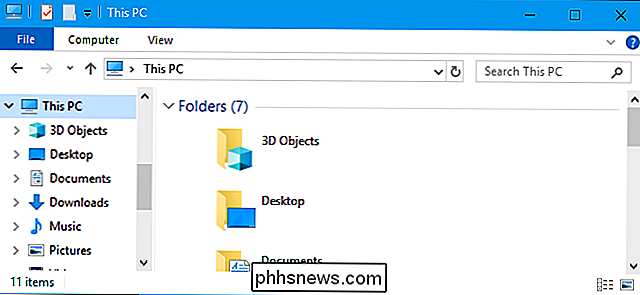

Cómo eliminar "Objetos 3D" de esta PC en Windows 10

La Actualización de creadores de caída de Windows 10 agrega una carpeta "Objetos 3D" a Esta PC. Incluso aparece en la barra lateral del Explorador de archivos. Microsoft claramente está tratando de promocionar Paint 3D y otras nuevas características 3D de Windows 10, pero puede ocultar la carpeta si no le gusta, solo necesita profundizar en el registro.

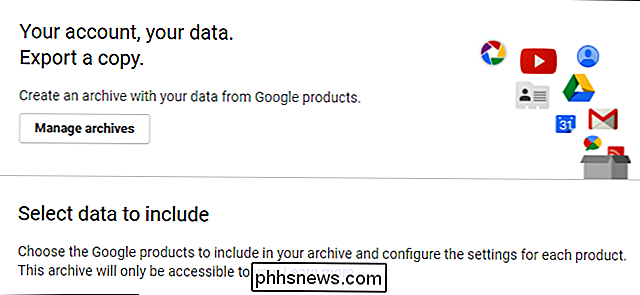

Todo el mundo que usa los servicios de Google sabe que Google tiene copias de sus datos: su historial de búsqueda, Gmail , Historial de YouTube y tanto más. ¿Pero sabías que también puedes descargar una copia de estos datos para ti? Sí, y es estúpidamente fácil. RELACIONADO: Cómo optar por no recibir anuncios personalizados de Google El producto, llamado Google Takeout, ya lleva unos años en el mercado, pero es sorprendente cuántas personas todavía no lo sé Es una forma completa de descargar todos sus datos de Google en todos los servicios de Google.

![[Patrocinado] Sorteo: WinX MediaTrans le permite administrar, importar y exportar archivos iOS con facilidad](http://phhsnews.com/img/how-to-2018/giveaway-winx-mediatrans-lets-you-manage-import-export-ios-files-easily.png)