Cómo proteger su cuenta de Gmail y Google

De todas sus cuentas en línea, existe una buena posibilidad de que Google tenga la mayor parte de su información. Piénselo: si usa Gmail para correo electrónico, Chrome para navegar en la web y Android para su sistema operativo móvil, entonces ya está usando Google para casi todo lo que hace.

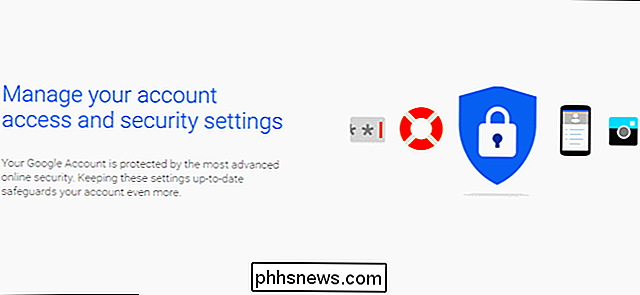

Ahora que está pensando en cuánto de su cosas son almacenadas y guardadas por Google, piense qué tan segura es esa cuenta. ¿Qué pasa si alguien tiene acceso a su cuenta de Google? Eso incluiría extractos bancarios en Gmail, archivos personales en Drive, imágenes almacenadas en Google Photos, registros de chat de Hangouts y mucho más. Pensamiento aterrador, ¿verdad? Hablemos sobre cómo asegurarnos de que su cuenta sea lo más segura posible.

Comience con una revisión de seguridad

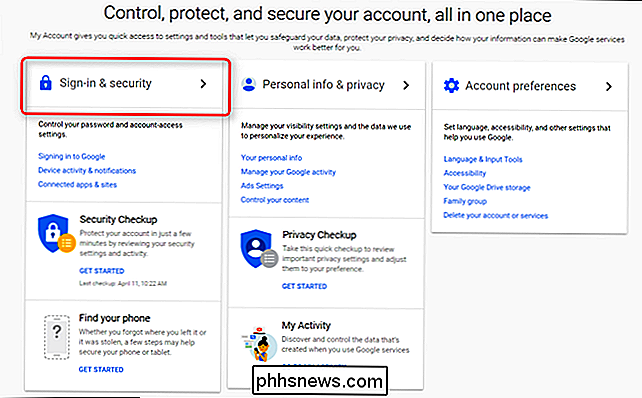

Google hace que la comprobación de la seguridad de su cuenta sea muy fácil: solo use la función de seguridad integrada. Herramienta de comprobación en la página "Iniciar sesión y seguridad" de su cuenta.

Cuando hace clic en la opción "Comprobación de seguridad", se le arrojará a un formulario de varias secciones que básicamente le pedirá que revise y confirme cierta información. esto no debería llevar tanto tiempo, pero definitivamente querrá tomarse su tiempo y revisar a fondo la información que encuentre aquí.

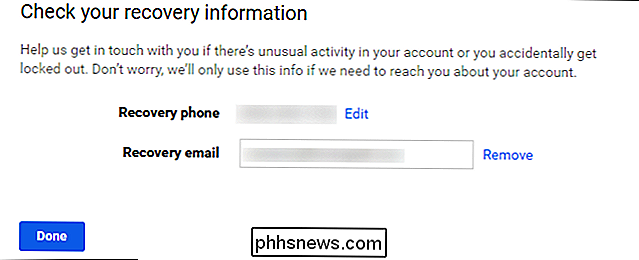

Configurar un teléfono de recuperación y correo electrónico

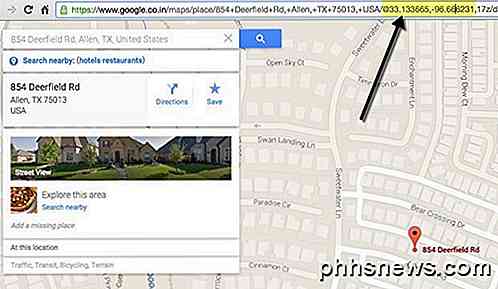

La primera opción es muy simple: confirme su teléfono de recuperación número y dirección de correo electrónico. Básicamente, si se bloquea su cuenta de Google, querrá asegurarse de que esto sea correcto. Además, recibirá un correo electrónico en su cuenta de recuperación cada vez que su cuenta principal inicie sesión en una nueva ubicación.

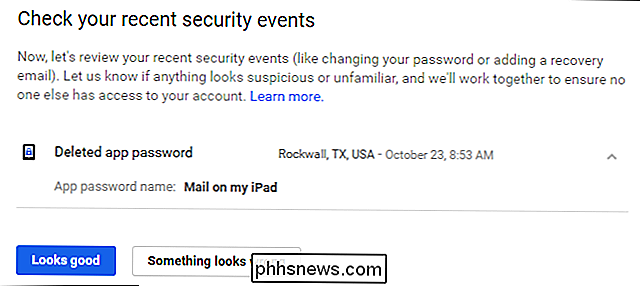

Ver eventos de seguridad recientes

Una vez que haya confirmado esa información, siga adelante y haga clic en "Listo". lo llevará al menú Eventos de seguridad recientes: si últimamente no ha realizado ningún cambio relacionado con la seguridad, entonces las probabilidades indican que no tendrá nada aquí. Si es algo y no ha realizado ningún cambio, definitivamente eche un vistazo más de cerca; esto podría ser indicativo de algún tipo de actividad sospechosa en su cuenta. Si hay algo aquí (como en mi captura de pantalla), puede averiguar cuál es haciendo clic en la flecha hacia abajo junto a la fecha y la hora. Como puede ver a continuación, mi evento específico fue la revocación del permiso de correo en mi iPad. Ya no tengo esa tableta, por lo que no es necesario que tenga permiso. De nuevo, si todo se ve bien, haga clic en el botón "Se ve bien".

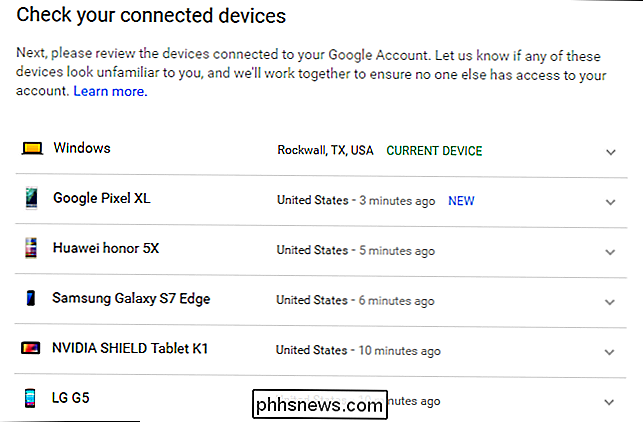

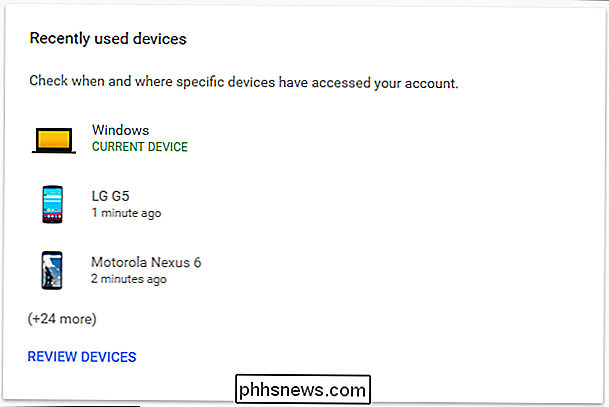

Vea qué otros dispositivos se registraron en su cuenta

RELACIONADO: Cómo ver otros dispositivos conectados a su cuenta de Google

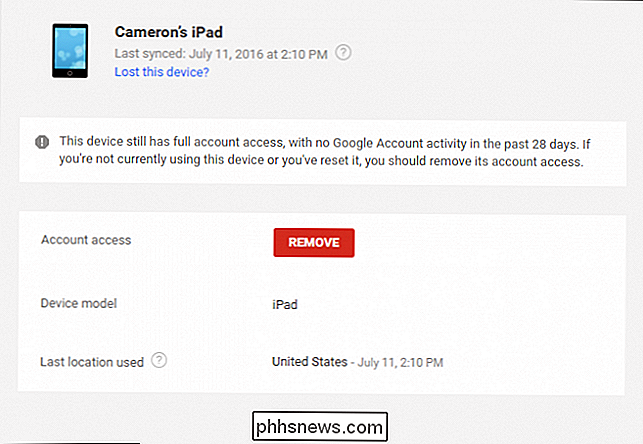

La próxima sección puede tomar o no un tiempo, dependiendo de la cantidad de dispositivos que haya conectado. Esto es definitivamente algo a lo que deberás prestarle atención, sin embargo: si ya no tienes o no usas un dispositivo específico, ¡no hay razón para que tenga acceso a tu cuenta! También vale la pena señalar que si utilizó el dispositivo hace poco, la hora, la fecha y la ubicación aparecerán al lado del nombre. Para obtener más información sobre dispositivos específicos, haga clic en la flecha hacia abajo al final de la línea.

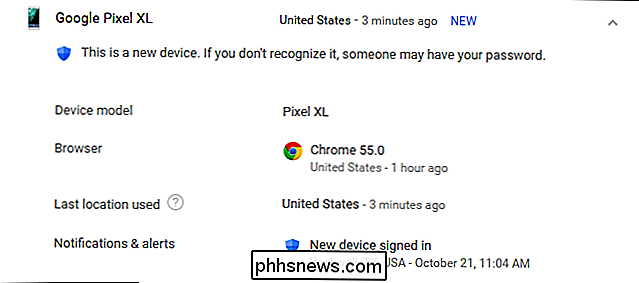

También se resaltarán los dispositivos nuevos, junto con una advertencia de que si no lo reconoce, alguien puede tener acceso a su cuenta. .

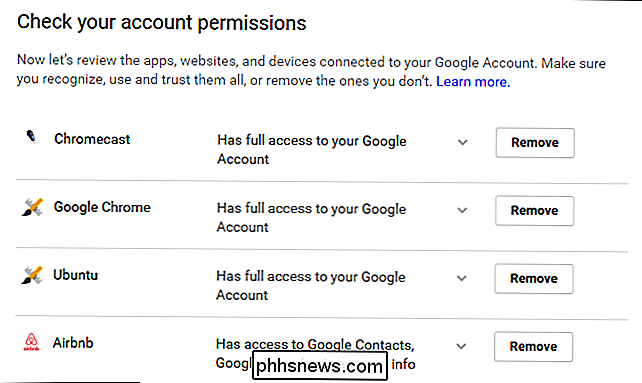

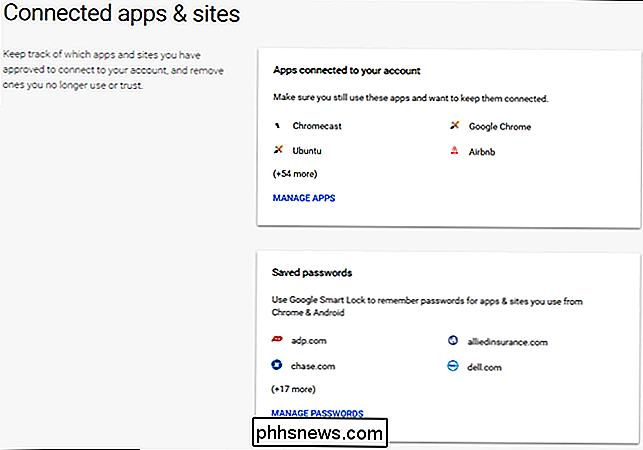

Limpiar aplicaciones que tienen permiso para acceder a su cuenta

La siguiente sección es otra importante: Permisos de cuenta. Básicamente, esto es cualquier cosa que tenga acceso a su cuenta de Google: cualquier cosa con la que haya iniciado sesión con Gmail o con la que haya otorgado permisos con su cuenta. La lista no solo mostrará qué es la aplicación o dispositivo, sino a qué tiene acceso exactamente. Si no recuerda haber otorgado acceso a algo (o simplemente ya no usa la aplicación / dispositivo en cuestión), haga clic en el botón "eliminar" para revocar su acceso a la cuenta. Si se trata de una cuenta que realmente usa y la elimina accidentalmente, tendrá que volver a otorgarle acceso la próxima vez que inicie sesión.

Por último, revisará la configuración de verificación en dos pasos. Si no tiene esta configuración, lo haremos a continuación.

Si lo hace, asegúrese de que todo esté actualizado: vuelva a verificar su número de teléfono u otro método de autenticación y confirme que su código de seguridad el importe es correcto: si nunca usaste un código de copia de seguridad para nada, pero tienes menos de 10 disponibles, ¡algo no está bien!

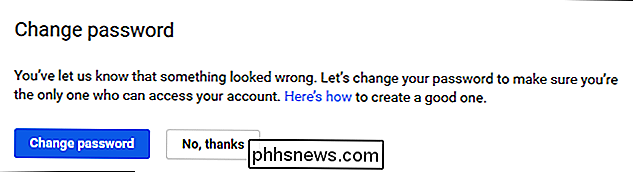

Si, en algún momento durante el proceso de revisión, ve algo que no es correcto, no dude en presionar el botón "Algo se ve mal", ¡está ahí por una razón! Una vez que le das un clic, automáticamente te sugerirá que cambies tu contraseña. Si algo realmente está mal, es algo que querrá hacer.

Si bien el proceso de revisión en sí mismo es muy útil, también necesitará saber cómo acceder manualmente y cambiar la configuración usted mismo. Echemos un vistazo a los más comunes en este momento.

Use una contraseña segura y verificación en dos pasos

Si ha estado en Internet durante un período de tiempo razonable, entonces ya conoce el spiel: use una contraseña segura . El nombre o el cumpleaños de su hijo, su fecha de cumpleaños o cualquier otra cosa que pueda adivinarse fácilmente no son ejemplos de contraseñas seguras: esos son los tipos de contraseñas que utiliza cuando básicamente quiere que se roben sus datos. La verdad es dura, lo sé, pero eso es lo que es.

RELACIONADO: ¿Por qué debería usar un administrador de contraseñas? Y ¿Cómo empezar?

Lo recomiendo, altamente de un administrador y generador de contraseñas para obtener las contraseñas más fuertes posibles, una que es parte de una bóveda de contraseñas es incluso mejor. Mi favorito personal del grupo es LastPass, que he estado usando durante algunos años. Cuando se trata de nuevas contraseñas, este es mi objetivo: simplemente dejo que LastPass genere una nueva contraseña y la guarde, y nunca más vuelvo a pensar en ella. Mientras recuerde mi contraseña maestra, será la única que necesitaré. Debería buscar hacer lo mismo, no solo para su cuenta de Google, sino para todas las cuentas. Tenemos una guía completa sobre cómo hacer eso aquí.

RELACIONADO: ¿Qué es la autenticación de dos factores y por qué la necesito?

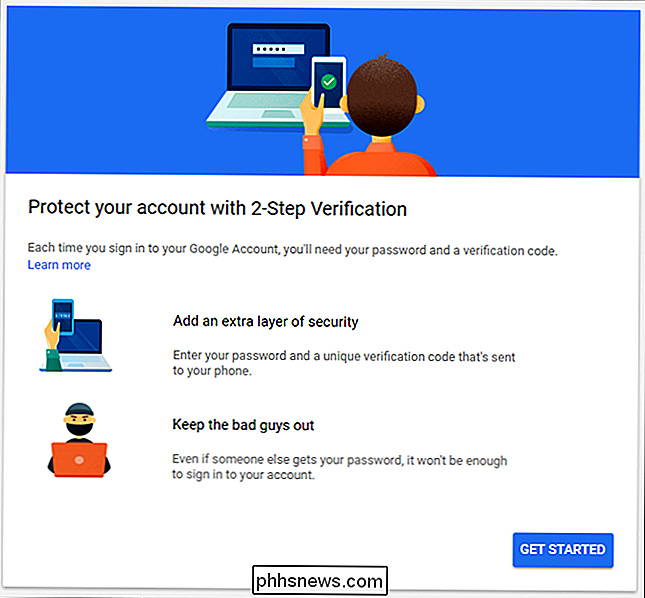

Una vez que tiene una contraseña segura, es hora de configurar 2 autenticación de paso (también conocida como autenticación de dos factores o "2FA"). Básicamente, esto significa que necesita dos cosas para ingresar a su cuenta: su contraseña y una segunda forma de autenticación, generalmente, algo que solo puede acceder a usted. Por ejemplo, puede recibir un mensaje de texto con un código único, usar una aplicación de autenticación en su teléfono (como Google Authenticator o Authy) o incluso usar el nuevo sistema de autenticación sin código de Google, que es mi favorito personal.

Eso De esta forma, su dispositivo está protegido con algo que sabe y algo que tiene . Si alguien obtiene su contraseña, no podrá acceder a su cuenta a menos que también haya robado su teléfono.

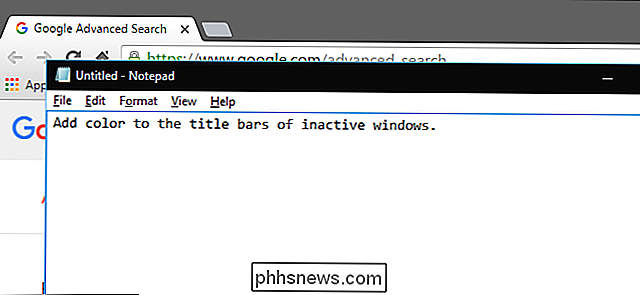

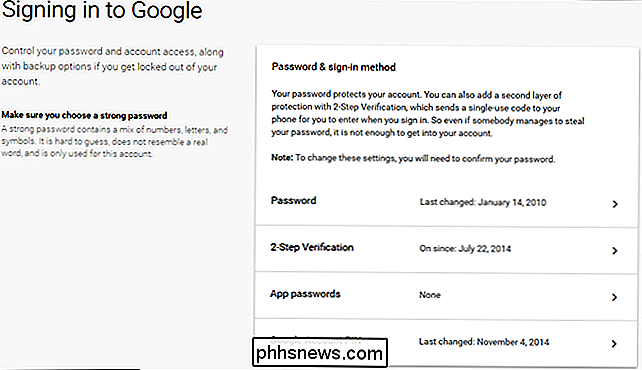

Para cambiar su contraseña o configurar la verificación en dos pasos, primero debe dirigirse a la configuración de su cuenta de Google. , luego seleccione "Iniciar sesión y seguridad".

A partir de ahí, desplácese hasta la sección "Iniciar sesión en Google", que es donde verá un desglose de la información pertinente, como la última vez que cambió su contraseña , cuando configura la verificación en dos pasos, y similares.

Para cambiar su contraseña (que es algo que aparentemente tengo de largo vencido), haga clic en el cuadro "Contraseña". Primero se le pedirá que ingrese su contraseña actual, luego se le presentará un nuevo cuadro de ingreso de contraseña. Lo suficientemente fácil.

Para configurar o cambiar la configuración de verificación en dos pasos, avance y haga clic en ese enlace en la página principal de "Inicio de sesión y seguridad". De nuevo, se le pedirá que ingrese su contraseña. Si nunca configuró la verificación en dos pasos en su cuenta de Google, puede hacer clic en el cuadro "Comenzar" para, por ejemplo, comenzar. Te pedirá que vuelvas a iniciar sesión y luego enviarás un código, ya sea por mensaje de texto o llamada telefónica.

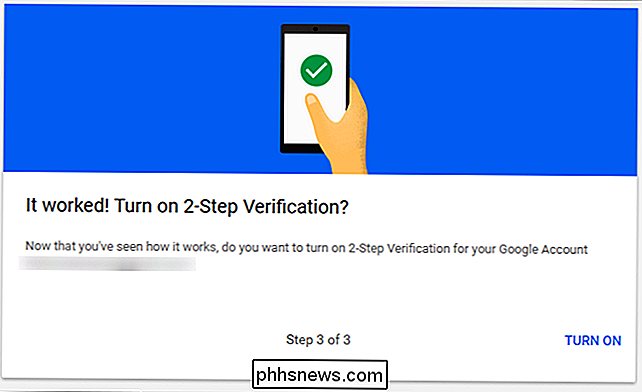

Una vez que obtengas el código y lo ingreses en el cuadro de verificación, se te preguntará si deseas habilitarlo. verificación de paso Continúe y haga clic en "activar". A partir de ahora, se le enviará un código cada vez que intente iniciar sesión en su cuenta de Google desde un nuevo dispositivo.

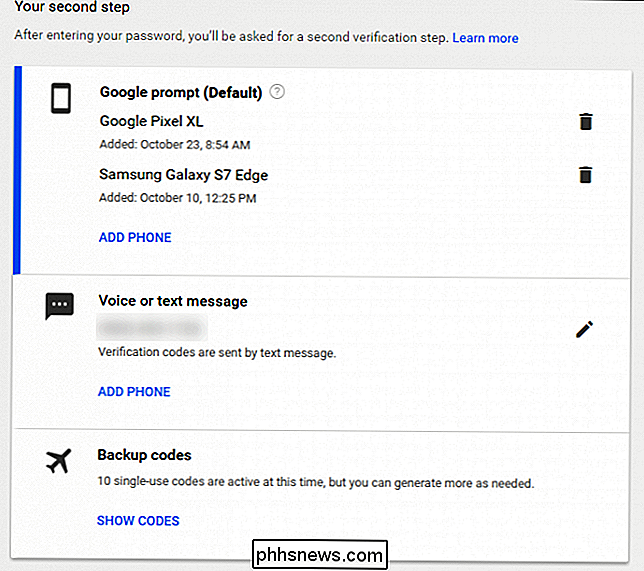

Una vez que haya configurado la verificación en dos pasos (de si lo configuró en primer lugar), puede controlar exactamente cuál es su segundo paso: aquí es donde puede cambiar al método "Google Prompt" sin código, cambiar a usar una aplicación de autentificación y asegurarse de que su los códigos de copia de seguridad son actuales.

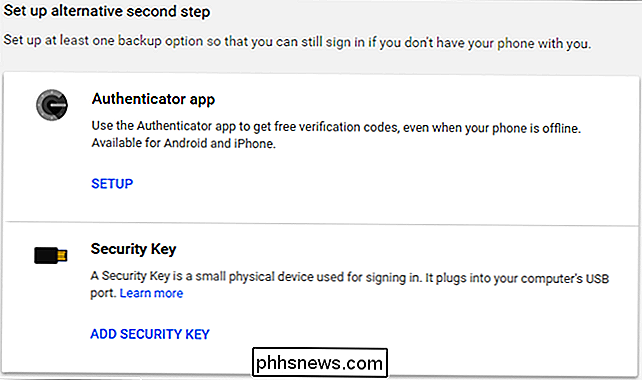

Para configurar un nuevo método de segundo paso, simplemente use la sección "Configurar un segundo paso alternativo".

Boom, listo: su cuenta ahora es mucho más segura. ¡Bueno para ti!

Vigila las aplicaciones conectadas, la actividad del dispositivo y las notificaciones

El resto de la página de seguridad es bastante sencillo (y también forma parte de la comprobación de seguridad de la que hablamos anteriormente), ya que cubre dispositivos, aplicaciones y configuraciones de notificación. Más que algo que puede hacer de forma activa, todo en "Actividad y notificaciones del dispositivo" y "Aplicaciones y sitios conectados" es algo que deberá vigilar pasivamente.

Aquí puede controlar la actividad de la cuenta, como los dispositivos que se ha iniciado recientemente en su cuenta de Google, por ejemplo, junto con los dispositivos actualmente conectados. Nuevamente, si ya no usa un dispositivo, ¡revoque su acceso! Puede obtener más información sobre eventos y dispositivos haciendo clic en el enlace respectivo "Revisar ...".

Para eliminar un dispositivo, simplemente haga clic en el dispositivo y elija "eliminar". Le pedirá que confirme la eliminación, y eso es al respecto. Sí, es así de fácil.

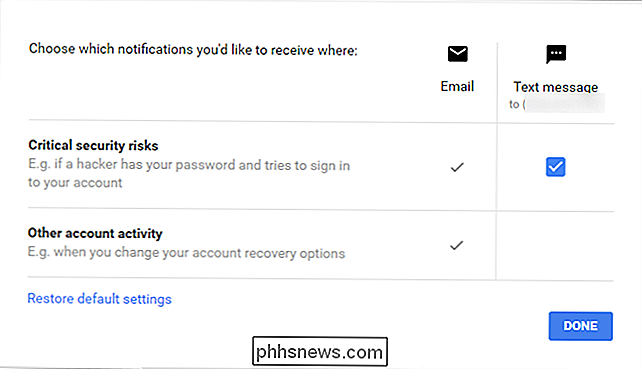

También puedes controlar tus alertas de seguridad aquí; esta es una sección simple que básicamente te permite establecer cuándo y dónde recibes notificaciones de eventos específicos, como "riesgos de seguridad cruciales" y "actividad de otra cuenta". "

Administrar sus aplicaciones conectadas, sitios web y contraseñas guardadas es igual de sencillo: haga clic en el vínculo" Administrar ... "para obtener más información y elimine todo lo que ya no use o desee guardar.

Volver a consultar con estas páginas de vez en cuando y limpie todo lo que no necesite acceso. Serás más feliz y más seguro para ello.

Asegurar tu cuenta de Google no es difícil, ni consume mucho tiempo, y es algo que todos los que tienen una cuenta de Google deberían hacer. Google ha hecho un excelente trabajo al colocar todo en un solo lugar y hacerlo increíblemente fácil de analizar, analizar y editar.

Cómo apagar su Nest cuando se va de vacaciones

El termostato de aprendizaje Nest puede indicar cuándo sale de la casa y ahorra energía apagando el aire acondicionado o el aire acondicionado. Sin embargo, si sale de su casa de vacaciones, puede ahorrar mucho más si apaga completamente el termostato. RELACIONADO: Cómo hacer que su Nest detecte automáticamente cuando está lejos Normalmente, cuando sales de tu casa, el Nest encenderá el Modo Eco.

Gracias a Bitcoin, comprar una PC es mejor que construir una (por ahora)

Las tarjetas gráficas de alta gama tienen una demanda súper alta en este momento. No por la repentina aparición de los jugadores de PC, sino porque son la forma más eficiente de agregar potencia de procesamiento de números a las "plataformas" mineras de criptomonedas. Esto hace que construir una PC sea muy, muy caro.