Cómo se puede eludir el cifrado con un congelador

Los geeks a menudo consideran que el cifrado es una herramienta infalible para garantizar que los datos permanezcan en secreto. Pero, ya sea que encripte el disco duro de su computadora o el almacenamiento de su teléfono inteligente, se sorprenderá al saber que el cifrado puede pasarse por alto a bajas temperaturas.

Es poco probable que su encriptación personal se omita de esta manera, pero esta vulnerabilidad podría ser utilizado para el espionaje corporativo, o para que los gobiernos accedan a los datos de los sospechosos si el sospechoso se niega a revelar la clave de cifrado.

¿Cómo funciona el cifrado de disco completo?

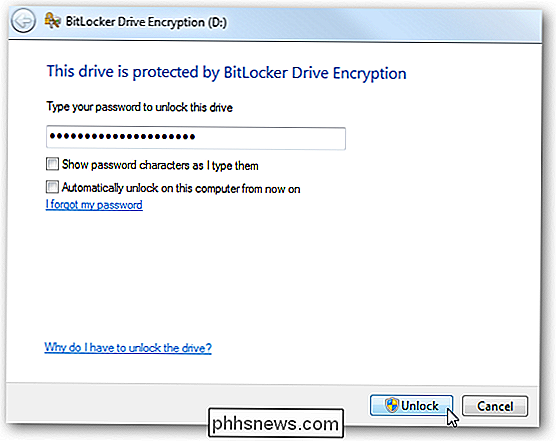

Ya sea que esté usando BitLocker para cifrar su sistema de archivos Windows, Android función de encriptación incorporada para encriptar el almacenamiento de su teléfono inteligente, o cualquier cantidad de otras soluciones de encriptación de disco completo, cada tipo de solución de encriptación funciona de manera similar.

Los datos se almacenan en el almacenamiento de su dispositivo de forma encriptada y aparentemente codificada. Cuando inicia su computadora o teléfono inteligente, se le solicita la frase de cifrado. Su dispositivo almacena la clave de cifrado en su RAM y la usa para cifrar y descifrar datos mientras el dispositivo permanezca encendido.

Suponiendo que tiene una contraseña de bloqueo en su dispositivo y los atacantes no pueden adivinarla, Tendrán que reiniciar su dispositivo y arrancar desde otro dispositivo (como una unidad flash USB) para acceder a sus datos. Sin embargo, cuando su dispositivo se apaga, el contenido de su memoria RAM desaparece muy rápidamente. Cuando el contenido de la memoria RAM desaparece, la clave de encriptación se pierde y los atacantes necesitarán su frase de cifrado para descifrar sus datos.

Así se supone generalmente que el cifrado funciona, y es por eso que las corporaciones inteligentes encriptan laptops y teléfonos inteligentes con sensibilidad datos sobre ellos.

Remanencia de datos en RAM

Como mencionamos anteriormente, los datos desaparecen de la RAM muy rápidamente después de que la computadora se apaga y la RAM pierde potencia. Un atacante podría intentar reiniciar rápidamente una computadora portátil encriptada, iniciar desde un dispositivo USB y ejecutar una herramienta que copie el contenido de la memoria RAM para extraer la clave de cifrado. Sin embargo, esto normalmente no funcionaría. El contenido de la RAM desaparecerá en cuestión de segundos y el atacante no tendrá suerte.

El tiempo que tardan los datos en desaparecer de la memoria RAM se puede extender significativamente al enfriar la RAM. Los investigadores han llevado a cabo ataques exitosos contra computadoras usando el cifrado BitLocker de Microsoft rociando una lata de aire comprimido boca abajo en la memoria RAM, llevándola a bajas temperaturas. Recientemente, los investigadores colocaron un teléfono Android en el congelador durante una hora y luego pudieron recuperar la clave de cifrado de su memoria RAM después de restablecerla. (El cargador de arranque debe estar desbloqueado para este ataque, pero teóricamente sería posible eliminar la RAM del teléfono y analizarla).

Una vez que los contenidos de la RAM se copian o "vuelcan" a un archivo, puede analizarse automáticamente para identificar la clave de cifrado que otorgará acceso a los archivos cifrados.

Esto se conoce como un "ataque de arranque en frío" porque depende del acceso físico a la computadora para capturar las claves de cifrado que quedan en la computadora RAM.

Cómo prevenir ataques de arranque en frío

La manera más fácil de evitar un ataque de arranque en frío es asegurarse de que su clave de cifrado no se encuentre en la memoria RAM de su computadora. Por ejemplo, si tiene una computadora portátil corporativa llena de datos confidenciales y le preocupa que pueda ser robada, debe apagarla o ponerla en modo de hibernación cuando no la esté usando. Esto elimina la clave de cifrado de la memoria RAM de la computadora: se le pedirá que vuelva a ingresar su frase de contraseña cuando vuelva a iniciar la computadora. Por el contrario, poner la computadora en modo de suspensión deja la clave de cifrado restante en la memoria RAM de la computadora. Esto pone a su computadora en riesgo de ataques de arranque en frío.

La "Especificación de mitigación de ataque de restablecimiento de la plataforma TCG" es una respuesta de la industria a esta preocupación. Esta especificación obliga al BIOS de un dispositivo a sobrescribir su memoria durante el arranque. Sin embargo, los módulos de memoria de un dispositivo podrían eliminarse de la computadora y analizarse en otra computadora, evitando esta medida de seguridad. Actualmente no existe una forma infalible de prevenir este ataque.

¿Realmente necesitas preocuparte?

Como geeks, es interesante considerar los ataques teóricos y cómo podemos prevenirlos. Pero seamos honestos: la mayoría de la gente no tendrá que preocuparse por estos ataques de arranque en frío. Los gobiernos y las empresas con datos confidenciales para proteger querrán tener en cuenta este ataque, pero el friki promedio no debería preocuparse por esto.

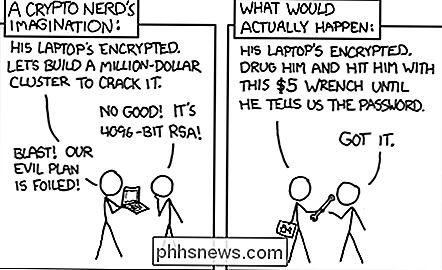

Si alguien realmente quiere sus archivos encriptados, probablemente intenten sacar su clave de cifrado. de usted en lugar de intentar un ataque de arranque en frío, que requiere más experiencia.

Crédito de la imagen: Frank Kovalcheck en Flickr, Alex Gorzen en Flickr, Blake Patterson en Flickr, XKCD

Cómo usar los nuevos Hangouts de Google en su navegador

Los días de buscar en Gmail con un montón de complementos diferentes para cuatro navegadores diferentes han terminado, porque Google finalmente ha quitado el velo su nueva plataforma de Google Hangouts basada en navegador. La aplicación de mensajería ha demostrado ser tremendamente popular entre los profesionales, ofreciendo una forma rápida y sencilla de ponerse en contacto con todos sus contactos de correo electrónico en un instante.

Cómo usar (o deshabilitar) el espacio de trabajo Windows Ink en Windows 10

Windows 10's Anniversary Update mejora la compatibilidad con el lápiz de Windows 10 con una nueva característica de "Windows Ink Workspace". Está diseñado para hacer que usar un bolígrafo digital sea más rápido y fácil con una tableta o dispositivo convertible Windows 10. Además de ser un iniciador dedicado para aplicaciones habilitadas con bolígrafo, Windows Ink Workspace incluye nuevas aplicaciones Sticky Notes, Sketchpad y Screen Sketch .