¿Qué es el envenenamiento del caché DNS?

El envenenamiento del caché DNS, también conocido como DNS spoofing, es un tipo de ataque que explota vulnerabilidades en el sistema de nombres de dominio para desviar el tráfico de Internet de servidores legítimos y hacia los falsos.

Una de las razones por las cuales el envenenamiento DNS es tan peligroso es porque se puede propagar desde el servidor DNS al servidor DNS. En 2010, un evento de envenenamiento DNS resultó en el Gran Cortafuegos de China escapando temporalmente de las fronteras nacionales de China, censurando Internet en los EE. UU. Hasta que se solucionó el problema.

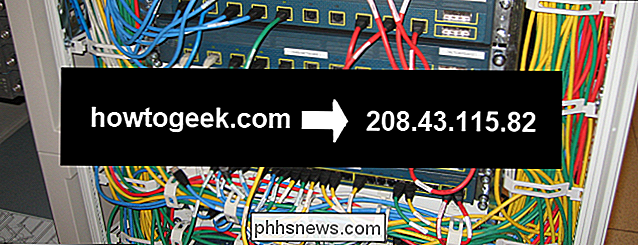

¿Cómo funciona DNS?

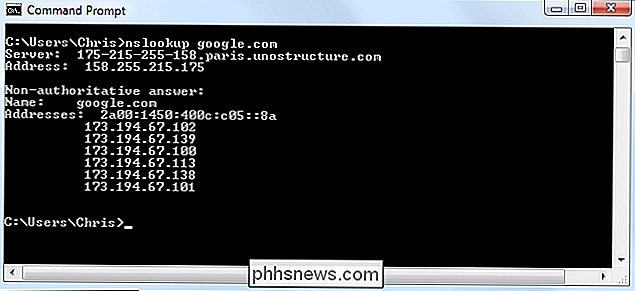

Siempre que su computadora contacte un nombre de dominio como " google.com, "primero debe contactar a su servidor DNS. El servidor DNS responde con una o más direcciones IP donde su computadora puede llegar a google.com. Su computadora se conecta directamente a esa dirección IP numérica. DNS convierte direcciones legibles por el usuario como "google.com" a direcciones IP legibles por computadora como "173.194.67.102".

- Leer más: HTG explica: ¿Qué es DNS?

Almacenamiento en caché DNS

Internet no funciona Solo tengo un servidor DNS único, ya que sería extremadamente ineficiente. Su proveedor de servicios de Internet ejecuta sus propios servidores DNS, que almacenan en caché la información de otros servidores DNS. El enrutador de su hogar funciona como un servidor DNS, que almacena información en caché de los servidores DNS de su ISP. Su computadora tiene un caché DNS local, por lo que puede referirse rápidamente a las búsquedas DNS que ya se realizaron en lugar de realizar una búsqueda DNS una y otra vez.

Envenenamiento del caché DNS

Un caché DNS puede envenenar si contiene un incorrecto entrada. Por ejemplo, si un atacante obtiene el control de un servidor DNS y cambia parte de la información en él, por ejemplo, podría decir que google.com realmente apunta a una dirección IP que posee el atacante, ese servidor DNS le diría a sus usuarios que busquen para Google.com en la dirección incorrecta. La dirección del atacante podría contener algún tipo de sitio malicioso de phishing. El envenenamiento de DNS

como este también puede propagarse. Por ejemplo, si varios proveedores de servicios de Internet obtienen su información DNS del servidor comprometido, la entrada del DNS envenenado se propagará a los proveedores de servicios de Internet y se almacenará allí. Luego se extenderá a los enrutadores domésticos y el DNS almacena en caché en las computadoras mientras buscan la entrada DNS, reciben la respuesta incorrecta y la almacenan.

El gran cortafuegos de China se extiende a los EE. UU.

Esto no es solo un problema teórico: ha sucedido en el mundo real a gran escala. Una de las formas en que funciona el Gran Cortafuegos de China es mediante el bloqueo en el nivel de DNS. Por ejemplo, un sitio web bloqueado en China, como twitter.com, puede tener sus registros DNS apuntando a una dirección incorrecta en servidores DNS en China. Esto resultaría en Twitter siendo inaccesible por medios normales. Piense en esto como que China envenena intencionalmente sus propios almacenes de servidores DNS.

En 2010, un proveedor de servicios de Internet fuera de China configuró erróneamente sus servidores DNS para obtener información de servidores DNS en China. Buscó los registros DNS incorrectos de China y los almacenó en sus propios servidores DNS. Otros proveedores de servicios de Internet obtuvieron información de DNS de ese proveedor de servicios de Internet y la utilizaron en sus servidores DNS. Las entradas de DNS envenenadas continuaron extendiéndose hasta que algunas personas en los EE. UU. No pudieron acceder a Twitter, Facebook y YouTube en sus proveedores de servicios de Internet estadounidenses. El Gran Cortafuegos de China se había "filtrado" fuera de sus fronteras nacionales, impidiendo que personas de otras partes del mundo accedieran a estos sitios web. Esto esencialmente funcionó como un ataque de envenenamiento de DNS a gran escala. (Fuente)

La solución

La verdadera razón por la que el envenenamiento de caché DNS es un problema es porque no hay una manera real de determinar si las respuestas DNS que recibe son realmente legítimas o si han sido manipuladas.

La solución a largo plazo para el envenenamiento de caché DNS es DNSSEC. DNSSEC permitirá que las organizaciones firmen sus registros DNS usando criptografía de clave pública, asegurando que su computadora sabrá si un registro DNS debe ser confiable o si ha sido envenenado y redirige a una ubicación incorrecta.

- Leer más: Cómo DNSSEC ayudará a proteger Internet y cómo SOPA casi lo convierte en ilegal

Crédito de imagen: Andrew Kuznetsov en Flickr, Jemimus en Flickr, NASA

Benchmarked: ¿Cuál es el mejor formato de compresión de archivos?

Es hora de comprimir algunos archivos, entonces, ¿qué formato usas? Zip, RAR, 7z, o algo más? Realizamos algunos puntos de referencia para determinar qué formato proporciona la compresión máxima. La relación de compresión no es el único factor, por supuesto. Algunos de estos formatos son simplemente más fáciles de usar porque están integrados en los sistemas operativos de escritorio, mientras que otros requieren software de terceros.

Cómo usar CD, DVD y Blu-rays en una Mac sin una unidad óptica

La MacBook Air de Apple, junto con muchas otras Mac, ya no incluye una unidad óptica. Pero aún puede usar CD, DVD, Blu-Ray y otros discos ópticos en su Mac. Los trucos aquí son similares a cómo accedería a una unidad óptica en un UltraBook de Windows o una PC similar que no incluye una unidad óptica propia.