¿Qué es una botnet?

Las botnets son redes compuestas por computadoras controladas a distancia, o "bots". Estas computadoras han sido infectadas con malware que les permite ser controladas de forma remota. Algunas botnets constan de cientos de miles, o incluso millones, de computadoras.

"Bot" es solo una palabra corta para "robot". Al igual que los robots, los bots de software pueden ser buenos o malos. La palabra "bot" no siempre significa una mala pieza de software, pero la mayoría de las personas se refieren al tipo de malware cuando usan esta palabra.

Botnets Explained

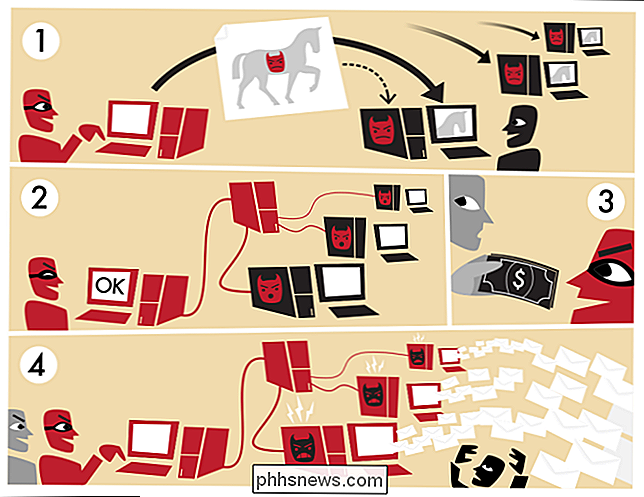

Si su computadora es parte de una botnet, está infectada con un tipo de malware El bot se pone en contacto con un servidor remoto, o simplemente se pone en contacto con otros bots cercanos, y espera las instrucciones de quienquiera que controle el botnet. Esto permite que un atacante controle una gran cantidad de computadoras con fines maliciosos.

Las computadoras en una botnet también pueden estar infectadas con otros tipos de malware, como registradores de pulsaciones que registran su información financiera y la envían a un servidor remoto. Lo que hace que una computadora sea parte de una botnet es que se controla de forma remota junto con muchas otras computadoras. Los creadores de la botnet pueden decidir qué hacer con la botnet más tarde, ordenar a los bots que descarguen tipos adicionales de malware e incluso hacer que los bots actúen juntos.

Es posible que te infecte con un bot de la misma manera que te infectarías con cualquier otra pieza de malware, por ejemplo, ejecutando software desactualizado, utilizando el complemento de navegador Java extremadamente inseguro o descargando y ejecutando software pirateado.

Crédito de imagen: Tom-b en Wikimedia Commons

Propósitos de una red de bots

RELACIONADO: ¿Quién está haciendo todo este malware - y por qué?

Las personas malintencionadas que compilan botnets pueden no querer usarlas para ningún propósito propio. En su lugar, es posible que deseen infectar tantas computadoras como sea posible y luego alquilar el acceso a la botnet a otras personas. Hoy en día, la mayoría de los programas maliciosos se obtienen con fines de lucro.

Las redes de bots se pueden usar para muchos propósitos diferentes. Debido a que permiten que cientos de miles de computadoras diferentes actúen al unísono, se puede usar una botnet para realizar un ataque distribuido de denegación de servicio (DDoS) en un servidor web. Cientos de miles de computadoras bombardearían un sitio web con tráfico al mismo tiempo, lo sobrecargarían y provocarían un bajo rendimiento, o llegarían a ser inalcanzables, para las personas que realmente lo necesitan.

Un botnet también podría usarse para enviar spam correos electrónicos Enviar correos electrónicos no requiere mucho poder de procesamiento, pero sí requiere algo de poder de procesamiento. Los spammers no tienen que pagar por los recursos informáticos legítimos si usan una botnet. Las redes de bots también se pueden usar para el "fraude de clics": cargar sitios web en segundo plano y hacer clic en enlaces de publicidad al propietario del sitio web podría generar dinero con los clics fraudulentos y falsos. Una botnet también podría usarse para extraer Bitcoins, que luego se pueden vender en efectivo. Claro, la mayoría de las computadoras no pueden explotar Bitcoin de forma rentable porque costará más en electricidad que lo que se generará en Bitcoins, pero al propietario de la botnet no le importa. Sus víctimas se verán atrapadas pagando las facturas de electricidad y venderán Bitcoins con fines de lucro.

Las botnets también pueden usarse para distribuir otro malware: el software bot básicamente funciona como un troyano, descargando otras cosas desagradables en su computadora después de La gente a cargo de una botnet podría dirigir las computadoras en la botnet para descargar malware adicional, como keyloggers, adware e incluso ransomware desagradable como CryptoLocker. Todas estas son formas diferentes en que los creadores de la botnet, o las personas a las que les rentan acceso a la botnet, pueden ganar dinero. Es fácil entender por qué los creadores de malware hacen lo que hacen cuando los vemos como lo que son: delincuentes tratando de hacer dinero.

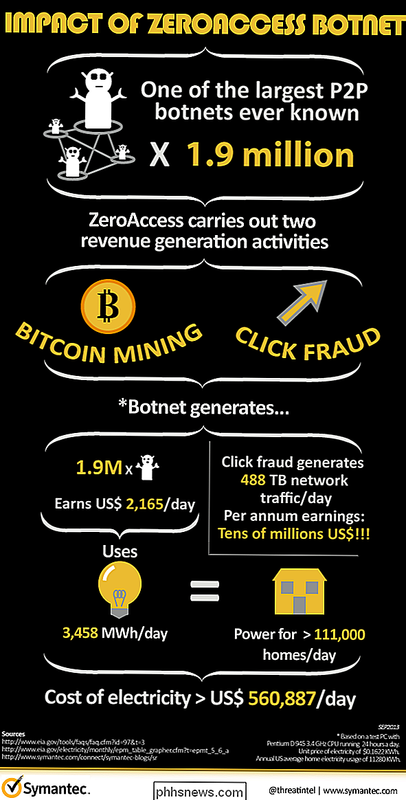

El estudio de Symantec de la red zombi de ZeroAccess nos muestra un ejemplo. ZeroAccess se compone de 1,9 millones de computadoras que generan dinero para los propietarios de la botnet a través de la minería de Bitcoin y hacen clic en el fraude.

Cómo se controlan las botnets

Las botnets se pueden controlar de diferentes maneras. Algunos son básicos y más fáciles de frustrar, mientras que otros son más complicados y difíciles de eliminar.

La forma más básica para controlar una botnet es que cada bot se conecte a un servidor remoto. Por ejemplo, cada bot podría descargar un archivo de //example.com/bot cada pocas horas, y el archivo les diría qué hacer. Tal servidor se conoce generalmente como un servidor de comando y control. Alternativamente, los bots pueden conectarse a un canal de chat de retransmisión de Internet (IRC) alojado en un servidor en alguna parte y esperar las instrucciones. Las botnets que utilizan estos métodos son fáciles de detener: controle a qué servidores web se está conectando un bot, luego vaya y elimine esos servidores web. Los bots no podrán comunicarse con sus creadores.

Algunas botnets se pueden comunicar distribuidas de igual a igual. Bots hablará con otros robots cercanos, que hablarán con otros bots cercanos, que hablarán con otros bots cercanos, y así sucesivamente. No hay un solo punto identificable donde los robots obtengan sus instrucciones. Esto funciona de manera similar a otros sistemas de red distribuidos, como la red DHT utilizada por BitTorrent y otros protocolos de red punto a punto. Es posible combatir una red punto a punto emitiendo comandos falsos o aislando los bots entre sí.

RELACIONADO: ¿Tor es realmente anónimo y seguro?

Recientemente, algunas botnets han comenzado comunicándose a través de la red Tor. Tor es una red encriptada diseñada para ser lo más anónima posible, por lo que un bot conectado a un servicio oculto dentro de la red Tor sería difícil de frustrar. Teóricamente es imposible saber dónde se encuentra realmente un servicio oculto, aunque parece que las redes de inteligencia como la NSA tienen algunos trucos bajo la manga. Es posible que haya oído hablar de Silk Road, un sitio de compras en línea conocido por las drogas ilegales. También se alojó como un servicio oculto de Tor, por lo que fue tan difícil quitar el sitio. Al final, parece que el trabajo de detective pasado de moda llevó a la policía al hombre que administra el sitio; en otras palabras, se deslizó hacia arriba. Sin esos contratiempos, los policías no habrían tenido una forma de rastrear el servidor y quitarlo.

Las redes robot son simplemente grupos organizados de computadoras infectadas que los delincuentes controlan para sus propios fines. Y, cuando se trata de malware, su propósito generalmente es obtener ganancias.

Crédito de la imagen: Melinda Seckington en Flickr

Cómo mover o transferir cuentas de correo electrónico de un ISP a otro

¿Está buscando una forma de mover su cuenta de correo electrónico de Gmail a Outlook o Yahoo a Gmail ? Fuera de los principales proveedores de correo electrónico, si todavía está atrapado con la dirección de correo electrónico de su universidad o un correo electrónico de su ISP local como Cox o BellSouth, es una buena idea cambiar a Gmail, Yahoo o Outlook.com porq

Cómo establecer la altura de la fila y el ancho de la columna en Excel

De forma predeterminada, cuando crea un nuevo libro en Excel, la altura de la fila y el ancho de columna siempre es el mismo para todas las celdas. Sin embargo, puede cambiar fácilmente el alto y el ancho de una o más filas y columnas. Para los libros nuevos de Excel, la altura de fila predeterminada para todas las filas es 15, con la fuente predeterminada de Calibri y el tamaño de fuente predeterminado de 11 puntos .