Cómo recuperar el control de una cuenta de Twitter secuestrada

Alguien accedió a su cuenta de Twitter y esa persona no es usted. Probablemente sean un spammer con la esperanza de inundar a sus seguidores con basura, o tal vez un "hacker" (en un sentido muy amplio) que les pague para seguir otras cuentas. Es posible que te estén apuntando intencionalmente y que te hagan parecer mal. Cualquiera sea la circunstancia, desea expulsarlos de su cuenta al doble. He aquí cómo.

Paso uno: Vigile su correo electrónico

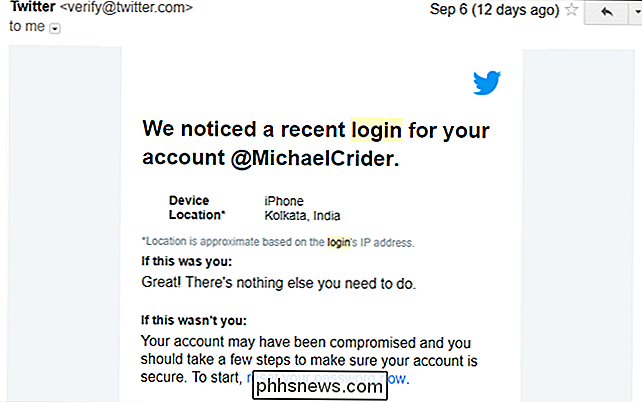

Twitter no es ajeno a los intentos de secuestro, por lo que la compañía tiene algunos factores desencadenantes internos para detectar un comportamiento inusual. Uno de ellos es una notificación por correo electrónico para cualquier nuevo inicio de sesión a través de la web o una aplicación de Twitter. Se verá más o menos así:

Ahora, dado que vivo en Texas y no poseo un iPhone, las probabilidades son bastante buenas de que quien haya iniciado sesión desde Kolkata a través de la aplicación para Twitter no sea yo. Es hora de hacer un poco de seguridad básica.

Por supuesto, este paso (y cambiar su contraseña) no ayudará si alguien también ha obtenido acceso a su cuenta de correo electrónico. Pero si ese es el caso, tiene cosas más importantes de las que preocuparse que Twitter.

Paso dos: cambie su contraseña

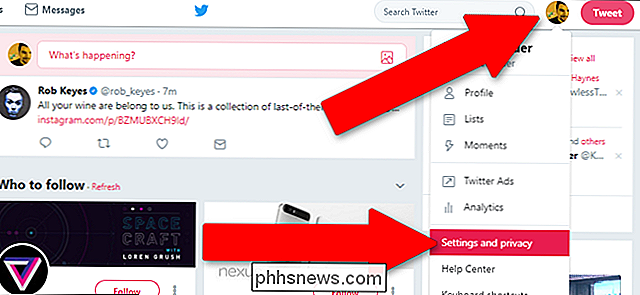

Este paso debería ser bastante obvio. Antes de hacer cualquier otra cosa, cambie su contraseña. Abra el sitio web de Twitter desde un navegador de escritorio o portátil. (También puedes hacerlo desde tu teléfono, es un poco engorroso: abre Twitter.com en "vista de escritorio" y acerca el zoom).

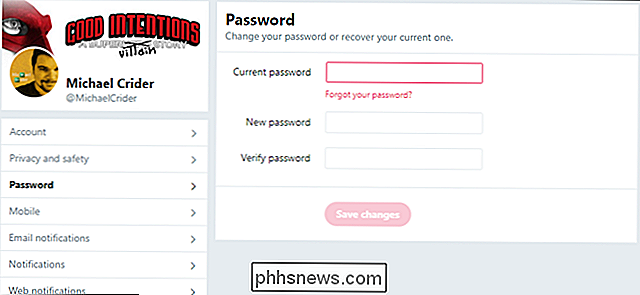

Haz clic en el ícono de tu perfil en la esquina superior derecha, luego haz clic en "Configuración y privacidad "en el menú emergente. Haga clic en "Contraseña" en la columna de la izquierda.

Escriba su contraseña actual en el primer campo, luego su nueva contraseña en el segundo y tercer campos. Si necesita algunos punteros con una contraseña más segura (y es posible, ya que su cuenta fue secuestrada), consulte esta guía How-To Geek sobre el tema.

Paso tres: revoque el acceso a las sesiones existentes

Desafortunadamente, cambiar su contraseña no cerrará automáticamente las aplicaciones y los navegadores que ya hayan iniciado sesión, aunque lo hicieron utilizando credenciales de inicio de sesión obsoletas.

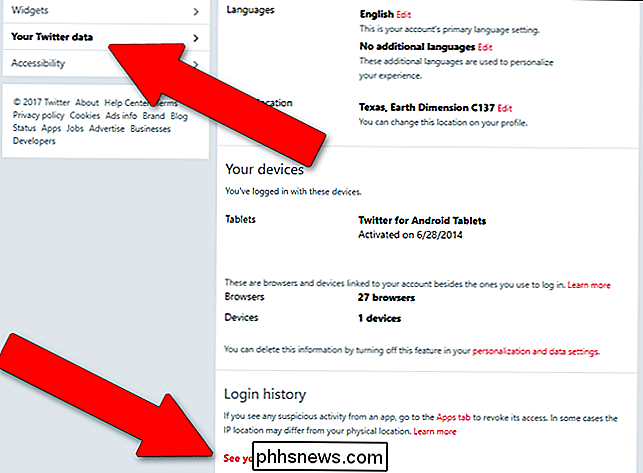

En el menú Configuración y privacidad, haga clic en "Sus datos de Twitter" en la izquierda. columna de mano Deberá ingresar su contraseña nuevamente y luego hacer clic en "Confirmar".

Esta página le mostrará todos sus datos personales, así como su historial de inicio de sesión. Desplácese hasta el medio de la página hasta la sección titulada "Historial de inicio de sesión". Haga clic en el enlace "Vea sus últimos 45 inicios de sesión".

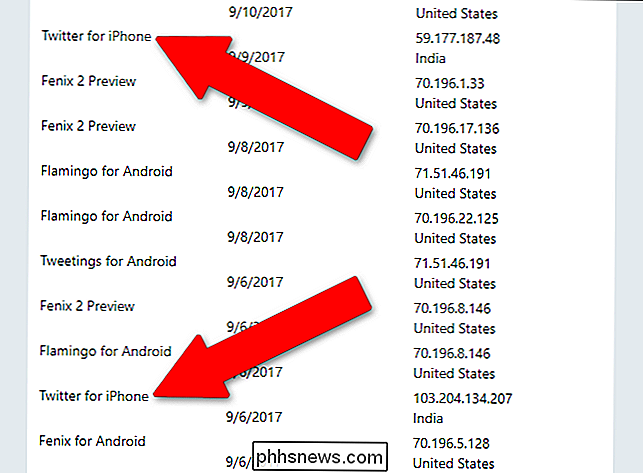

En esta vista puede ver las últimas 45 veces que las aplicaciones o sitios web de Twitter usaron su guardado credenciales para acceder al servicio. (Cada uno no es necesariamente un "inicio de sesión" completo, con nombre y contraseña, porque la mayoría de las aplicaciones guardan esa información.) En mi opinión, puedo ver claramente dos inicios de sesión de nuestro usuario misterioso de iPhone en India, el 6 de septiembre y nuevamente 9 de septiembre. Recuerde esa información de "Twitter para iPhone": eso es lo que queremos saber.

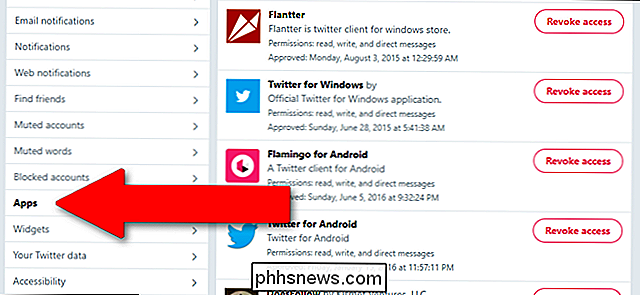

Haga clic en "Aplicaciones" en la columna de la izquierda. Esto abrirá una lista de todos los sitios web y aplicaciones que ha autorizado para acceder a su cuenta y datos de Twitter. Por supuesto, en este caso, no fue usted quien autorizó el acceso.

Encuentre la aplicación o servicio que identificó como el punto de acceso para el intruso desde la página de "últimos 45 inicios de sesión" y haz clic en el botón "revocar". En mi caso, es la aplicación "Twitter para iPhone". No se preocupe si también es casualmente una de las aplicaciones que usa usted mismo; simplemente tendrá que iniciar sesión nuevamente desde su propio dispositivo, y esta vez con su contraseña más nueva y más difícil.

Paso cuatro: limpie su Cuenta

Ahora es el momento de deshacer cualquier estratagema que haya tenido ese extraño mientras tenía acceso a su cuenta. Compruebe lo siguiente para ver si hay algo que no recuerde haber hecho:

- Nuevos tweets y respuestas

- Nuevos "momentos"

- Mensajes privados

- Favoritos y "Me gusta"

- Cuentas recién seguidas

Es probable que las cuentas recién seguidas y los mensajes privados no deseados sean las adiciones más comunes a su cuenta, ya que son el medio más efectivo de publicidad nefasta y seguidores pagados, respectivamente. Una vez que hayas limpiado esos tweets en bruto como si mamá hubiera limpiado un marcador permanente "tatuaje" de tus manos con jabón de lavavajillas, tu cuenta debería volver a la normalidad.

Si desea evitar que esto suceda nuevamente, es posible que desee agregar una autenticación de dos factores a su cuenta de Twitter, entre otras precauciones de seguridad. Consulte esta guía de How-To Geek sobre el tema.

Crédito de la imagen: NeONBRAND

Cómo bloquear automáticamente el Schlage Connect cuando sale de la casa

Si su olvido se aplica al bloqueo de la puerta delantera, puede hacer que el candado inteligente Schlage Connect se cierre automáticamente detrás de usted. Por lo tanto, si olvida bloquearlo, no tendrá que preocuparse por ello en primer lugar. RELACIONADO: Cómo deshabilitar el zumbador en Schlage Connect Smart Lock El bloqueo automático funciona de forma automática extendiendo el cerrojo 30 segundos después de su desbloqueo, lo que le da suficiente tiempo para abrir la puerta, salga, luego cierre la puerta detrás de usted antes de que se bloquee.

Cómo deshabilitar las notificaciones emergentes de la barra de tareas de Windows 10

Microsoft ahora está promoviendo de forma más agresiva los anuncios de barra de tareas y centros de acción, algunos para Microsoft Edge, otros para otros productos de Microsoft. Estos son solo uno de los muchos tipos de publicidad en Windows 10. He aquí cómo hacer que deje de molestarlo. RELACIONADO: Cómo deshabilitar toda la publicidad incorporada de Windows 10 La barra de tareas de Windows 10 aparece los ups se implementan de forma diferente a los de las notificaciones Get Office.