¿Cuán malos son los defectos de CPU de AMD Ryzen y Epyc?

AMD ahora ha confirmado que los "defectos de AMD" revelados por CTS-Labs son reales. Recomendamos instalar la actualización del BIOS que los arregla cuando está disponible. Pero, no te preocupes demasiado. El peligro de estos defectos ha sido exagerado.

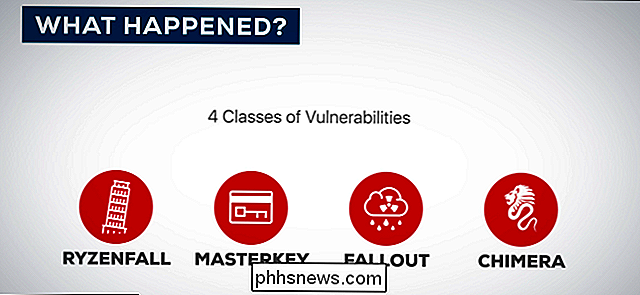

Se han identificado cuatro vulnerabilidades separadas, y se llaman Ryzenfall, Masterkey, Fallout y Chimera. Estos defectos afectan a los procesadores AMD Ryzen y los procesadores de servidor EPYC, que se basan en la microarquitectura Zen de AMD. En este momento, no ha habido informes de que se aprovechen estas vulnerabilidades en la naturaleza. Los defectos en sí mismos han sido recientemente confirmados. Y desafortunadamente, no hay manera de determinar si una CPU se ha visto comprometida. Pero, esto es lo que sabemos.

El atacante necesita acceso administrativo

RELACIONADO: ¿Cómo afectarán la fusión y los defectos del espectro a mi PC?

El verdadero punto a seguir es que cada vulnerabilidad CTS-Labs anunció requiere acceso administrativo en una computadora que ejecuta una CPU AMD Ryzen o EPYC para explotar. Y, si el atacante tiene acceso administrativo en su computadora, pueden instalar registradores de pulsaciones, observar todo lo que está haciendo, robar todos sus datos y realizar muchos otros ataques desagradables.

En otras palabras, estas vulnerabilidades permiten a un atacante que tiene ya comprometió su computadora para hacer cosas malas adicionales que no deberían poder hacer.

Estas vulnerabilidades siguen siendo un problema, por supuesto. En el peor de los casos, un atacante puede comprometer eficazmente la CPU, ocultando el malware que persiste incluso si reinicia su PC o reinstala su sistema operativo. Eso es malo, y AMD está trabajando en una solución. Pero un atacante aún necesita acceso administrativo a su PC para ejecutar este ataque.

En otras palabras, esto es mucho menos aterrador que las vulnerabilidades Meltdown y Spectre, lo que permitió el software sin acceso administrativo, incluso el código JavaScript ejecutándose una página web en un navegador web: para leer datos a los que no debería tener acceso.

Y, a diferencia de cómo los parches para Meltdown y Spectre podrían ralentizar los sistemas existentes, AMD dice que no habrá impacto en el rendimiento al corregir estos errores .

¿Qué son MASTERKEY, FALLOUT, RYZENFALL y CHIMERA?

RELACIONADOS: Intel Management Engine, explicado: la pequeña computadora dentro de su CPU

Tres de las cuatro vulnerabilidades son ataques al procesador de seguridad de plataforma de AMD o PSP. Este es un pequeño coprocesador de seguridad integrado integrado en las CPU de AMD. En realidad se ejecuta en una CPU ARM separada. Es la versión de AMD del Intel Management Engine (Intel ME) o Apple Secure Enclave.

Se supone que este procesador de seguridad está completamente aislado del resto de la computadora y solo se le permite ejecutar código confiable y seguro. También tiene acceso completo a todo en el sistema. Por ejemplo, maneja las funciones del Módulo de plataforma confiable (TPM) que permiten cosas como el cifrado del dispositivo. El PSP tiene firmware que se puede actualizar a través de las actualizaciones del sistema BIOS, pero solo acepta actualizaciones que están firmadas criptográficamente por AMD, lo que significa que los atacantes no pueden descifrarlo. En teoría, la vulnerabilidad MASTERKEY permite a un atacante con acceso administrativo una computadora para eludir el control de firma e instalar su propio firmware dentro del procesador de seguridad de AMD Platform. Este firmware malicioso tendría acceso total al sistema y persistiría incluso cuando reinicies o reinstales tu sistema operativo.

El PSP también expone una API a la computadora. Las vulnerabilidades FALLOUT y RYZENFALL aprovechan las fallas que expone el PSP para ejecutar código en el PSP o el Modo de administración del sistema (SMM). El atacante no debería poder ejecutar código dentro de estos entornos protegidos y podría instalar malware persistente en el entorno SMM.

Muchas placas madre socket AM4 y TR4 tienen un "conjunto de chips Promontory". Este es un componente de hardware en la placa base que maneja comunicación entre la CPU de AMD, la memoria y otros dispositivos del sistema. Tiene acceso completo a toda la memoria y dispositivos en el sistema. Sin embargo, la vulnerabilidad CHIMERA aprovecha las fallas del chipset Promontory. Para aprovecharlo, un atacante tendría que instalar un nuevo controlador de hardware y luego usar ese controlador para descifrar el chipset y ejecutar el código en el procesador del chipset. Este problema solo afecta a algunos sistemas Ryzen Workstation y Ryzen Pro, ya que el chipset no se usa en plataformas de servidores EPYC.

Nuevamente, todos los defectos de AMD aquí-MASTERKEY, FALLOUT, RYZENFALL y CHIMERA-todos requieren que un atacante comprometa su PC y ejecute un software con acceso de administrador para explotarlos. Sin embargo, ese atacante podrá ocultar el código malicioso donde los programas de seguridad tradicionales nunca lo encontrarán.

Para más detalles, lea la evaluación técnica de AMD y este resumen técnico de Trail of Bits.

CTS-Labs, que divulgó estos flujos, piensan que AMD está minimizando su severidad. Sin embargo, aunque estamos de acuerdo en que estos son problemas potencialmente graves que deberían corregirse, creemos que es importante señalar lo difícil que sería explotarlos, a diferencia de Meltdown y Spectre.

Las actualizaciones de la BIOS están en camino

RELACIONADAS:

Cómo verificar la versión de su BIOS y actualizarla AMD arreglará los problemas MASTERKEY, FALLOUT y RYZENFALL mediante actualizaciones de firmware en el procesador de seguridad de la plataforma AMD (PSP). Estas actualizaciones estarán disponibles a través de actualizaciones de BIOS. Deberá obtener estas actualizaciones de BIOS del fabricante de su PC o, si construyó su propia PC, del fabricante de su placa base.

El 21 de marzo, AMD dijo que planeaba lanzar estas actualizaciones "en las próximas semanas", por lo que esté atento a las actualizaciones de la BIOS antes de finales de abril. CTS-Labs piensa que esta línea de tiempo es "drásticamente optimista", pero veremos qué sucede.

AMD también ha dicho que trabajará con ASMedia, la compañía de terceros que desarrolló el chipset Promontory, para reparar el ataque de CHIMERA. . Sin embargo, como señala CTS-Labs, AMD no proporcionó una línea de tiempo para este parche. Las correcciones para CHIMERA también estarán disponibles a través de futuras actualizaciones de BIOS.

Crédito de imagen: Joerg Huettenhoelscher / Shutterstock.com, CTS Labs

La mejor manera de ahorrar dinero en tecnología: comprar

La tecnología es costosa. A los geeks nos encanta bañarnos con nuevos artilugios, pero es terriblemente costoso. Hay muchas maneras de ahorrar dinero en su adicción a la tecnología, pero ninguno de ellos venció la compra utilizada. Por qué comprar es impresionante Siempre estoy buscando formas de ahorrar dinero.

Cómo habilitar el cifrado de disco completo en Windows 10

Windows 10 a veces usa el cifrado de manera predeterminada, y a veces no es así, es complicado. A continuación, le mostramos cómo comprobar si el almacenamiento de su PC con Windows 10 está encriptado y cómo encriptarlo, de no ser así. El cifrado no se trata solo de detener la NSA; se trata de proteger sus datos confidenciales en caso de que alguna vez pierda su PC, que es algo que todos necesitan.

![9 Maneras de darle a sus DVDs viejos rayados una segunda oportunidad de vivir [Patrocinio patrocinado]](http://phhsnews.com/img/how-to-2018/9-ways-to-give-your-old-scratched-dvds-second-chance-to-live.png)