Por qué debería preocuparse siempre que se filtre la base de datos de contraseñas de un servicio

"Nuestra base de datos de contraseñas fue robada ayer. Pero no se preocupe: sus contraseñas fueron encriptadas. "Regularmente vemos declaraciones como esta en línea, incluido ayer, de Yahoo. Pero, ¿deberíamos realmente tomar estas garantías al pie de la letra?

La realidad es que los compromisos de la base de datos de contraseñas son una preocupación, sin importar cómo una compañía puede intentar hilarlo. Pero hay algunas cosas que puede hacer para aislarse, sin importar cuán malas sean las prácticas de seguridad de una compañía.

Cómo se deben almacenar las contraseñas

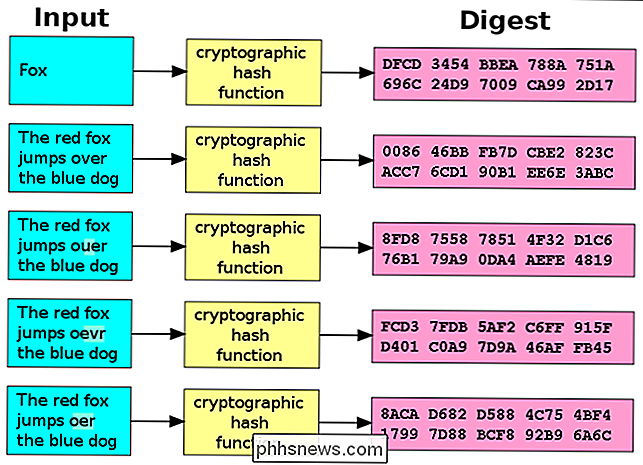

Así es como las empresas deben almacenar contraseñas en un mundo ideal: usted crea una cuenta y proporcionar una contraseña En lugar de almacenar la contraseña en sí, el servicio genera un "hash" a partir de la contraseña. Esta es una huella digital única que no se puede revertir. Por ejemplo, la contraseña "contraseña" puede convertirse en algo que se parece más a "4jfh75to4sud7gh93247g ...". Cuando ingresa su contraseña para iniciar sesión, el servicio genera un hash y comprueba si el valor de hash coincide con el valor almacenado en la base de datos. En ningún momento el servicio guarda su contraseña en el disco.

Para determinar su contraseña real, un atacante con acceso a la base de datos tendría que calcular previamente los valores hash de las contraseñas comunes y luego verificar si existen en la base de datos. . Los atacantes hacen esto con tablas de búsqueda: enormes listas de hash que coinciden con las contraseñas. Los hashes se pueden comparar con la base de datos. Por ejemplo, un atacante conocería el hash de "contraseña1" y luego vería si hay cuentas en la base de datos que están usando ese hash. Si lo son, el atacante sabe que su contraseña es "contraseña1".

Para evitar esto, los servicios deberían "saltear" sus valores hash. En lugar de crear un hash a partir de la contraseña en sí, agregan una cadena aleatoria al frente o al final de la contraseña antes de mezclarla. En otras palabras, un usuario ingresaría la contraseña "contraseña" y el servicio agregaría una contraseña que se parece más a "password35s2dg". Cada cuenta de usuario debería tener su propia sal única, y esto garantizaría que cada cuenta de usuario tendría un valor hash diferente para su contraseña en la base de datos. Incluso si varias cuentas usaban la contraseña "contraseña1", tendrían diferentes valores hash debido a los diferentes valores de sal. Esto vencería a un atacante que intentó precomputar hashes para contraseñas. En lugar de poder generar hashes que se aplicaban a cada cuenta de usuario en toda la base de datos a la vez, tendrían que generar hashes únicos para cada cuenta de usuario y su sal única. Esto requeriría mucho más tiempo de cómputo y memoria.

Es por esto que los servicios a menudo dicen que no se preocupen. Un servicio que utiliza procedimientos de seguridad adecuados debería decir que estaba usando hashes de contraseña salados. Si simplemente dicen que las contraseñas son "hash", eso es más preocupante. LinkedIn cifró sus contraseñas, por ejemplo, pero no saldaron, así que fue un gran problema cuando LinkedIn perdió 6,5 millones de contraseñas cifradas en 2012.

Prácticas de contraseña incorrecta

Esto no es lo más difícil de implementar , pero muchos sitios web todavía se las arreglan para desordenarlo de varias maneras:

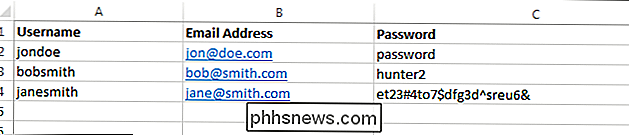

- Almacenamiento de contraseñas en texto sin formato : en lugar de molestarse con hash, algunos de los peores delincuentes pueden simplemente volcar las contraseñas en texto plano en una base de datos. Si dicha base de datos se ve comprometida, sus contraseñas están obviamente comprometidas. No importaría lo fuertes que fueran.

- Hashing the Passwords without Salting Them : Algunos servicios pueden usar las contraseñas y renunciar a ellas, optando por no usar sales. Tales bases de datos de contraseñas serían muy vulnerables a las tablas de búsqueda. Un atacante podría generar los hashes para muchas contraseñas y luego verificar si existían en la base de datos; podrían hacer esto para todas las cuentas a la vez si no se usara sal.

- Reutilizando sales : algunos servicios pueden usar sal, pero pueden reutilizar la misma sal para cada contraseña de cuenta de usuario. Esto no tiene sentido: si se utilizara la misma sal para cada usuario, dos usuarios con la misma contraseña tendrían el mismo hash.

- Uso de sales cortas : si se utilizan sales de solo unos pocos dígitos, sería posible generar tablas de búsqueda que incorporaran todas las sal posibles. Por ejemplo, si se usó un solo dígito como sal, el atacante podría generar fácilmente listas de hashes que incorporaran todas las sal posibles.

Las empresas no siempre le contarán toda la historia, por lo tanto, incluso si dicen que se contrató una contraseña (o hash y salado), es posible que no estén usando las mejores prácticas. Siempre peca de cauteloso.

Otras preocupaciones

Es probable que el valor de la sal también esté presente en la base de datos de contraseñas. Esto no es tan malo: si se utilizara un valor de sal único para cada usuario, los atacantes tendrían que gastar cantidades masivas de poder de CPU rompiendo todas esas contraseñas.

En la práctica, muchas personas usan contraseñas obvias que probablemente Sería fácil determinar las contraseñas de muchas cuentas de usuario. Por ejemplo, si un atacante conoce tu hash y conocen tu sal, pueden verificar fácilmente si estás usando algunas de las contraseñas más comunes.

RELACIONADO: Cómo los atacantes realmente "piratean cuentas" en línea y Cómo protegerse a sí mismo

Si un atacante lo tiene disponible y quiere descifrar su contraseña, puede hacerlo con la fuerza bruta, siempre que conozcan el valor de la sal, lo cual es probable que hagan. Con acceso local, sin conexión a bases de datos de contraseñas, los atacantes pueden emplear todos los ataques de fuerza bruta que quieran.

Otros datos personales también pueden filtrarse cuando se roba una base de datos de contraseñas: nombres de usuario, direcciones de correo electrónico y más. En el caso de la fuga de Yahoo, también se filtraron preguntas y respuestas de seguridad, que, como todos sabemos, hacen que sea más fácil robar el acceso a la cuenta de alguien.

Ayuda, ¿qué debo hacer?

Lo que diga un servicio cuando se roba su base de datos de contraseñas, es mejor suponer que todos los servicios son completamente incompetentes y actuar en consecuencia.

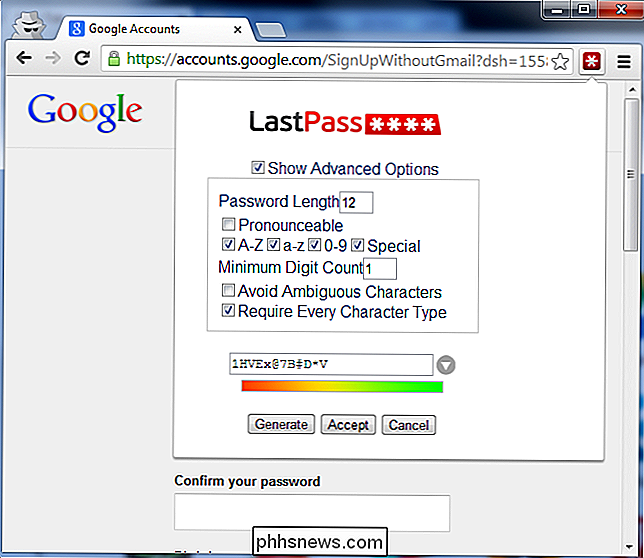

Primero, no reutilice las contraseñas en varios sitios web. Use un administrador de contraseñas que genere contraseñas únicas para cada sitio web. Si un atacante logra descubrir que su contraseña para un servicio es "43 ^ tSd% 7uho2 # 3" y usted solo usa esa contraseña en ese sitio web específico, no han aprendido nada útil. Si usa la misma contraseña en todas partes, podrían acceder a sus otras cuentas. Así es como muchas cuentas de las personas se "piratean".

Si un servicio se ve comprometido, asegúrese de cambiar la contraseña que usa allí. También debería cambiar la contraseña en otros sitios si la vuelve a usar allí, pero no debería hacerlo en primer lugar.

También debería considerar el uso de la autenticación de dos factores, que lo protegerá incluso si un atacante aprende su contraseña.

Lo más importante es no reutilizar las contraseñas. Las bases de datos de contraseñas comprometidas no pueden perjudicarlo si utiliza una contraseña única en todas partes, a menos que almacenen otra cosa importante en la base de datos, como su número de tarjeta de crédito.

Crédito de imagen: Marc Falardeau en Flickr, Wikimedia Commons

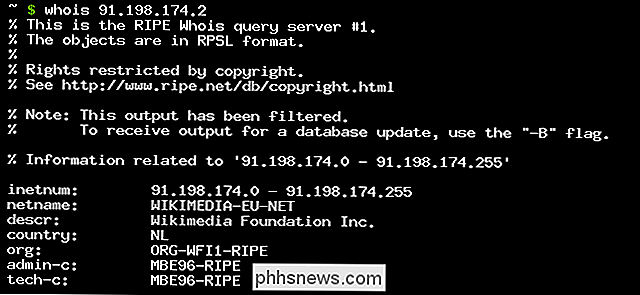

¿Pueden los ocupantes de dominios detectar cuándo las personas hacen solicitudes de WHOIS?

Puede ser muy frustrante si descubre que el nombre de dominio no reclamado que desea ha sido registrado de repente por un ocupante de dominio el día después de que lo buscaste Con ese dilema en mente, la publicación SuperUser Q & A de hoy tiene la respuesta a la pregunta de un lector curioso. La sesión de preguntas y respuestas de hoy nos llega por cortesía de SuperUser, una subdivisión de Stack Exchange, una agrupación de sitios de preguntas y respuestas.

Cómo agregar su propio menú personalizado de "inicio" a la base de macOS

Si Windows 8 nos enseñó algo (y a Microsoft), es que a los usuarios les encanta el menú de inicio. Si te cambias a Mac, te preguntarás por qué macOS no ofrece uno, o realmente nada como uno. Claro, está la carpeta de Aplicaciones en el Buscador, y está el Launchpad de pantalla completa, pero ninguno de los que se sienten bien, ¿verdad?