¿Qué son las "instantáneas" y cómo puedo usarlas para copiar archivos bloqueados?

Al intentar crear copias de seguridad de copia de archivos simples en Windows, un problema común son los archivos bloqueados que pueden dispararse hasta la operación. Independientemente de que el archivo esté abierto por el usuario o bloqueado por el sistema operativo en sí, ciertos archivos deben ser completamente utilizados para poder ser copiados. Afortunadamente, hay una solución simple: Shadow Copies.

Utilizando nuestra sencilla herramienta, puede acceder fácilmente a las instantáneas que permiten el acceso a copias puntuales de los archivos actualmente bloqueados creados por Windows Restore.

Image credit: Best Backup Services

What are Shadow Copies?

Shadow copies es un concepto que se introdujo por primera vez en Windows Server 2003. Funciona con Windows rastreando periódicamente el sistema y buscando cambios de archivos desde el último rastreo y grabación los cambios. Estos cambios se indexan y apilan uno encima del otro, lo que crea un historial del archivo / carpeta. Este proceso luego se agregó al sistema operativo Windows Vista bajo la función Restaurar sistema, que es donde permanece hoy. La tecnología es la base de la funcionalidad de versiones anteriores de Windows.

Esto se realiza en segundo plano como un proceso de nivel de sistema (una creación de punto de restauración) que no está sujeto a las mismas limitaciones que las operaciones de archivo iniciadas por el usuario. Como resultado, el sistema puede capturar los cambios en los archivos que están bloqueados para el usuario.

Por lo tanto, para acceder a un archivo bloqueado, simplemente necesitamos acceder a la última copia sombra. Esta es la misma premisa utilizada por Copia de seguridad de Windows y otros productos comerciales de copia de seguridad que pueden acceder, por ejemplo, a archivos PST de Outlook mientras Outlook permanece abierto.

Sin embargo, es importante tener en cuenta que se toman instantáneas cuando se crea el punto de restauración del sistema, los contenidos entre el archivo activo y la versión instantánea pueden ser diferentes. De forma predeterminada, Windows crea un punto de restauración todos los días, por lo que para la mayoría de las situaciones esto debería ser un candidato razonable para la copia de seguridad.

Accediendo a Shadow Copies

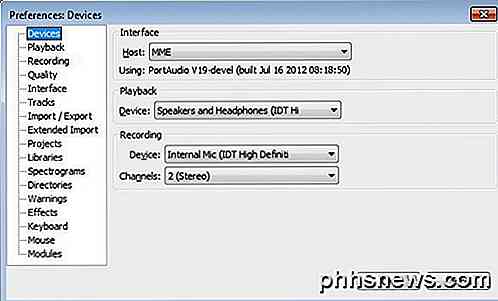

A partir de este punto, el artículo asume que está usando nuestra herramienta proporcionada a través del enlace parte inferior del artículo. La secuencia de comandos por lotes debe colocarse en una carpeta establecida en su variable PATH de Windows. Si no está seguro, simplemente colóquelo en su directorio C: Windows y eso debería ser lo suficientemente bueno.

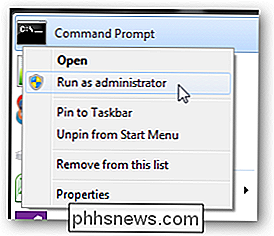

Para acceder a los archivos guardados en las instantáneas, utilizamos la herramienta de línea de comandos VSSAdmin que se incluye con Windows. Esta herramienta debe ejecutarse como administrador para que funcione correctamente, de modo que cuando abra un símbolo del sistema, asegúrese de hacer clic con el botón derecho y seleccionar la opción 'Ejecutar como administrador'.

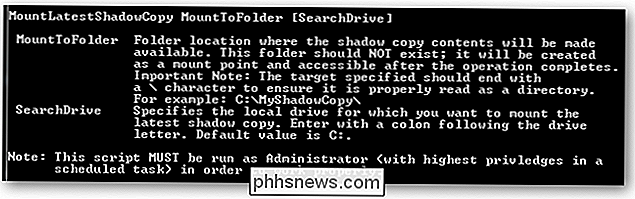

Una vez abierta, nuestra herramienta hace el trabajo pesado para ti. Para ver la sintaxis y la información del encabezado de la herramienta, simplemente ingrese:

MountLatestShadowCopy /?

Como un ejemplo, el comando:

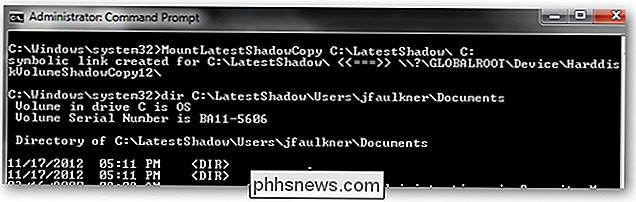

MountLatestShadowCopy C: LatestShadow C:

realizará las siguientes acciones:

- Localice la última copia sombra para la unidad C.

- Cree un enlace / pseudo-directorio simbólico "C: Última sombra"

- Haga que todo el contenido de la copia sombra esté disponible en este directorio.

Una vez completado , puede navegar libremente por el contenido mediante el símbolo del sistema:

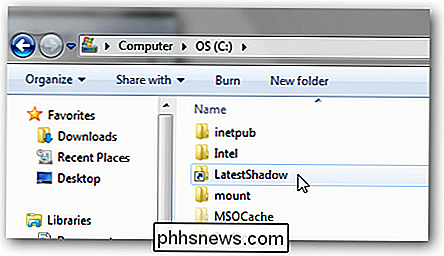

o a través del Explorador de Windows, al igual que cualquier otra carpeta.

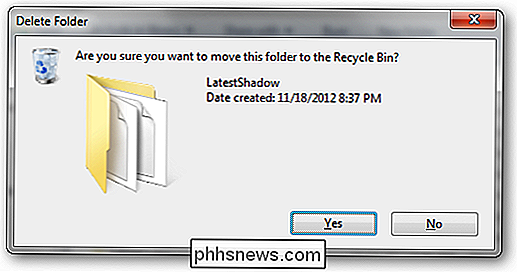

Cuando termine, puede simplemente eliminar el pseudo-directorio mediante el símbolo del sistema usando:

RMDIR C: LatestShadow

o directamente a través del Explorador de Windows. La acción de eliminación simplemente desmonta la carpeta y no elimina la instantánea.

Uso en Scripts / Tareas automatizadas

La información anterior es buena y elegante, pero a través del funcionamiento manual es más relevante a través de las versiones anteriores de Windows . El apalancamiento que proporciona nuestra herramienta es durante procesos automatizados.

Por ejemplo, el siguiente script montará la última instantánea en el directorio local "C: MyShadow" y luego copiará "outlook.pst" ubicado en la carpeta de documentos del usuario JDoe a un servidor de respaldo. Una vez finalizado, el directorio local que contenía la ubicación de la instantánea se elimina para limpiarse a sí mismo.

LLAME a MountLatestShadowCopy C: MyShadow

XCOPY "C: MyShadow Users JDoe Documents Outlook outlook.pst" "\ BackupServer MyFiles "

RMDIR C: MyShadow

Si intentado copiar la versión en vivo del mismo archivo y el usuario lo tenía abierto en ese momento, la operación de copia de archivo fallaría. Sin embargo, dado que accedimos al archivo a través de una copia oculta, no hay bloqueos y el procedimiento de copia casi siempre tiene éxito. Como se indicó anteriormente, este procedimiento es más o menos cómo los productos de copia de seguridad populares pueden hacer lo mismo.

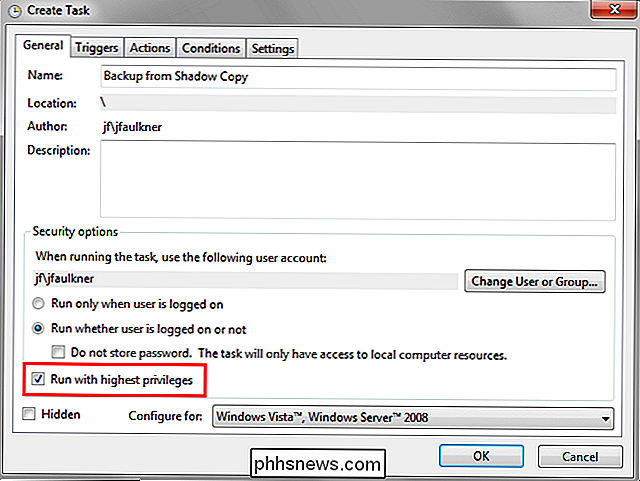

Una información importante que se menciona arriba es para ejecutar el script anterior o cualquier script que use MountLatestShadowCopy. herramienta bat (que, de nuevo, hace uso de la herramienta VSSAdmin), el símbolo del sistema debe ejecutarse como la cuenta de administrador. Para utilizar esta herramienta dentro de una tarea programada, la tarea correspondiente debe establecerse en 'Ejecutar con los privilegios más altos' para que el proceso automatizado pueda montar instantáneas utilizando la herramienta VSSAdmin.

En pocas palabras, la realización de copias de seguridad de copia de archivos es casi siempre la más segura cuando se copian desde instantáneas. Si bien no siempre obtendrá la versión más actualizada de un archivo, el hecho de que sepa que el archivo no se bloqueará y se ejecutará el procedimiento de copia puede ser bastante ventajoso en la mayoría de los casos.

Descargue la herramienta MountLatestShadowCopy de HowToGeek. com

Si bien muchos de nosotros estamos familiarizados con la asignación de varios puertos para fines o usos específicos, es posible que no sepamos la razón particular por la que fueron elegidos. La publicación de preguntas y respuestas SuperUser de hoy tiene las respuestas a las preguntas de un lector curioso.

Cómo proteger su teléfono Android con un PIN, contraseña o patrón

La pantalla de bloqueo es una función importante en Android, y mantenerla segura es importante para todos los usuarios de Android. En realidad, se ha vuelto más fácil con Lollipop y superior, ya que muchas de las características de personalización se han eliminado o colocado en otro lugar. RELACIONADO: Use Smart Lock en Android 5.