¿Qué son los hashes MD5, SHA-1 y SHA-256, y cómo los verifico?

A veces verá hashes MD5, SHA-1, o SHA-256 junto con las descargas durante sus viajes por Internet, pero realmente no se sabe cuáles son. Estas secuencias aparentemente aleatorias de texto le permiten verificar que los archivos que descarga no estén dañados o manipulados. Puede hacer esto con los comandos integrados en Windows, macOS y Linux.

Cómo funcionan los hashes y cómo se usan para la verificación de datos

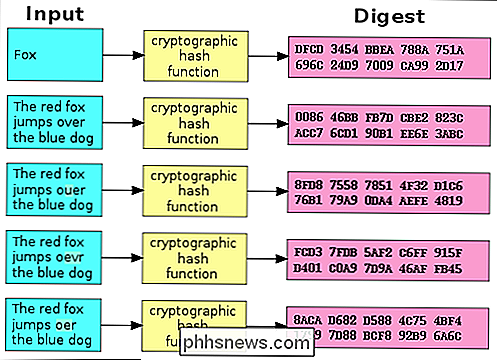

Los hash son productos de algoritmos criptográficos diseñados para producir una cadena de caracteres. A menudo, estas cadenas tienen una longitud fija, independientemente del tamaño de los datos de entrada. Eche un vistazo al cuadro de arriba y verá que tanto "Fox" como "El zorro rojo salta sobre el perro azul" produce el mismo resultado de longitud.

Ahora compare el segundo ejemplo en el gráfico con el tercero, cuarto y quinto. Verá que, a pesar de un cambio muy pequeño en los datos de entrada, los hashes resultantes son todos muy diferentes entre sí. Incluso si alguien modifica una parte muy pequeña de los datos de entrada, el hash cambiará drásticamente.

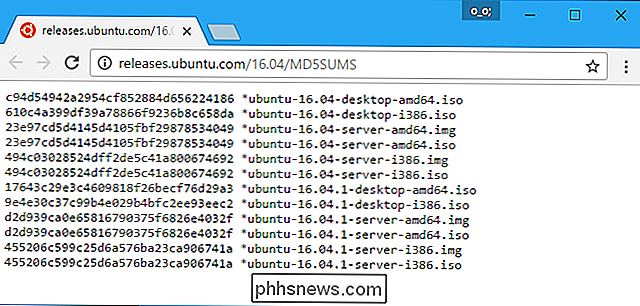

MD5, SHA-1 y SHA-256 son todas funciones hash diferentes. Los creadores de software suelen tomar una descarga de archivos, como un archivo .iso de Linux, o incluso un archivo .exe de Windows, y ejecutarlo a través de una función de hash. A continuación, ofrecen una lista oficial de los hashes en sus sitios web.

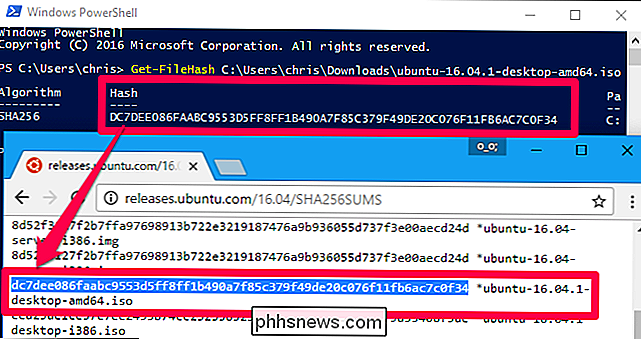

De esta forma, puede descargar el archivo y luego ejecutar la función hash para confirmar que tiene el archivo original y que no se ha dañado durante la descarga. procesar o manipular maliciosamente. Como vimos anteriormente, incluso un pequeño cambio en el archivo cambiará drásticamente el hash.

Esto también puede ser útil si tiene un archivo que obtuvo de una fuente no oficial y desea confirmar que es legítimo. Digamos que tiene un archivo .ISO de Linux que obtuvo de algún lado y desea confirmar que no ha sido alterado. Puede consultar el hash de ese archivo ISO específico en línea en el sitio web de la distribución de Linux. Luego puede ejecutarlo a través de la función hash en su computadora y confirmar que coincida con el valor hash que esperaría que tuviera. Esto confirma que el archivo que tienes es exactamente el mismo archivo que se ofrece para descargar en el sitio web de la distribución de Linux, sin ninguna modificación.

Cómo comparar funciones hash en cualquier sistema operativo

Con eso en mente, veamos cómo revise el hash de un archivo que descargó y compárelo con el que le dieron. Aquí hay métodos para Windows, macOS y Linux. Los valores hash siempre serán idénticos si está utilizando la misma función hash en el mismo archivo. No importa qué sistema operativo use.

Windows

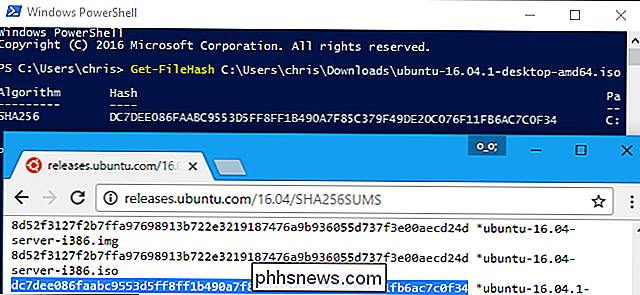

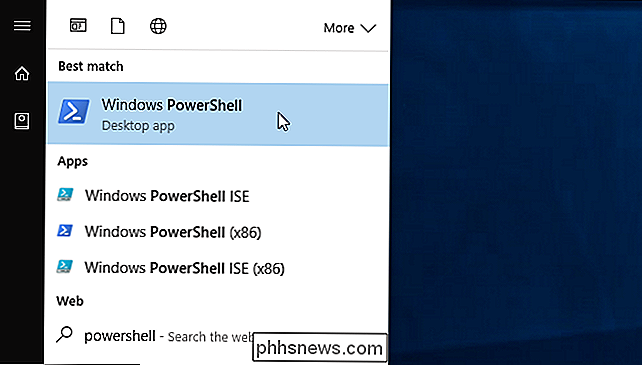

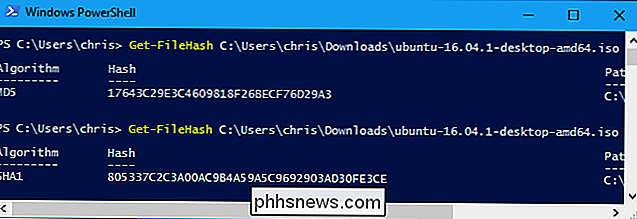

Este proceso es posible sin ningún software de terceros en Windows gracias a PowerShell.

Para comenzar, abra una ventana de PowerShell iniciando el "Windows" Acceso directo de PowerShell "en su menú de Inicio.

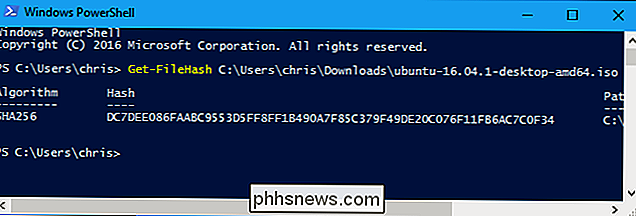

Ejecute el siguiente comando, reemplazando" C: ruta a archivo.iso "con la ruta a cualquier archivo que desee ver el hash de:

Get-FileHash C : path to file.iso

Llevará algo de tiempo generar el hash del archivo, dependiendo del tamaño del archivo, el algoritmo que esté utilizando y la velocidad de la unidad en la que se encuentra el archivo. .

De forma predeterminada, el comando mostrará el hash SHA-256 para un archivo. Sin embargo, puede especificar el algoritmo de hash que desea usar si necesita un MD5, SHA-1 u otro tipo de hash.

Ejecute uno de los siguientes comandos para especificar un algoritmo de hash diferente:

Get-FileHash C: path to file.iso -Algorithm MD5

Get-FileHash C: path to file.iso -Algorithm SHA1

Get-FileHash C: path to file.iso -Algorithm SHA256

Get-FileHash C: path to file.iso -Agorgorm SHA384

Get-FileHash C: path to file.iso -Agorgorm SHA512

Get-FileHash C: path to file.iso -Algorithm MACTripleDES

Get-FileHash C: path to file.iso -Algorithm RIPEMD160

Compare el resultado de la función hash con el resultado que esperaba ver. Si tiene el mismo valor, el archivo no se ha corrompido, alterado o alterado de ninguna otra forma respecto del original.

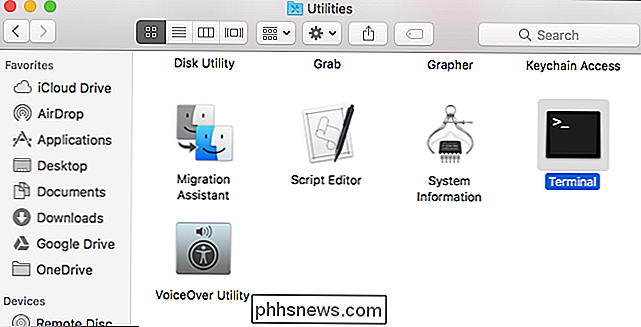

macOS

macOS incluye comandos para ver diferentes tipos de hashes. Para acceder a ellos, inicie una ventana de Terminal. Lo encontrará en Finder> Aplicaciones> Utilidades> Terminal.

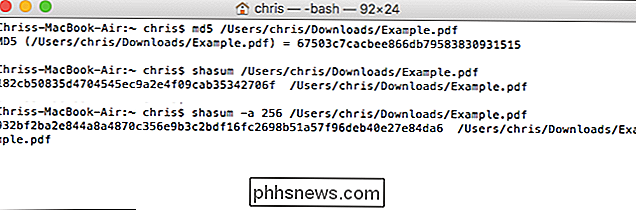

El comandomd5muestra el hash MD5 de un archivo:

md5 / ruta / a / archivo

ElEl comando shasummuestra el hash SHA-1 de un archivo de forma predeterminada. Eso significa que los siguientes comandos son idénticos:

shasum / ruta / a / archivo

shasum -a 1 / ruta / a / archivo

Para mostrar el hash SHA-256 de un archivo, ejecute el siguiente comando:

shasum -a 256 / ruta / a / archivo

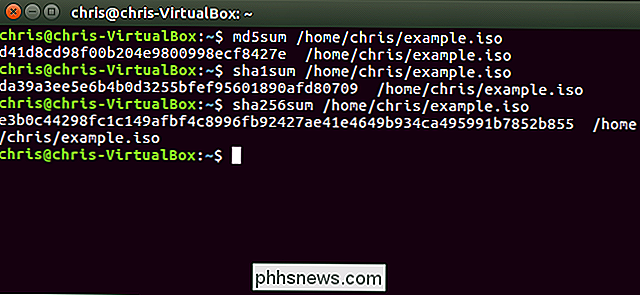

Linux

En Linux, acceda a un Terminal y ejecute uno de los siguientes comandos para ver el hash de un archivo, dependiendo del tipo de hash que desee vista:

md5sum / ruta / a / archivo

sha1sum / ruta / a / archivo

sha256sum / ruta / a / archivo

Algunos hashes están firmados criptográficamente para aún más seguridad

Mientras que los hashes pueden ayuda a confirmar que un archivo no fue alterado, todavía hay una vía de ataque aquí. Un atacante podría obtener el control del sitio web de distribución de Linux y modificar los hashes que aparecen en él, o un atacante podría realizar un ataque man-in-the-middle y modificar la página web en tránsito si estuviera accediendo al sitio web a través de HTTP en lugar de HTTPS cifrado.

Es por eso que las distribuciones modernas de Linux a menudo proporcionan más que hashes enumerados en las páginas web. Firman criptográficamente estos hash para ayudar a protegerse contra los atacantes que podrían intentar modificar los hash. Deberá verificar la firma criptográfica para asegurarse de que el archivo hash fue realmente firmado por la distribución de Linux si quiere estar absolutamente seguro de que no se manipuló el hash y el archivo.

RELACIONADO: Cómo verificar un La suma de comprobación de ISO de Linux y confirme que no se ha manipulado

La verificación de la firma criptográfica es un proceso más complicado. Lea nuestra guía para verificar que los ISO de Linux no han sido manipulados para obtener instrucciones completas.

Crédito de la imagen: Jorge Stolfi / Wikimedia

Los mejores teclados mecánicos baratos con menos de $ 40

Los teclados mecánicos son todos fanáticos y fanáticos de la informática. Si ha estado usando un teclado con una cúpula de goma o un conmutador de tijera durante toda su vida, comprar un nuevo teclado clicky puede ser intimidante, por no mencionar el gasto considerable. Incluso los modelos más baratos de los principales proveedores comienzan en alrededor de $ 80, y llegan a cientos para las luces RGB y los extras programables: una gran cantidad de dinero para comprar algo que no estás seguro de que te guste.

Cómo configurar y personalizar el modo No molestar en el Echo Show

Ahora que Amazon Echos puede recibir llamadas y mensajes, es solo cuestión de tiempo antes de que se canse de todas las notificaciones . El Echo Show puede ser el más invasivo, permitiendo videollamadas improvisadas o Drop Ins, y mostrándote eventos o noticias. A continuación, le mostramos cómo activar el modo No molestar en el Echo Show para que pueda disfrutar de paz y tranquilidad por la noche.