Cómo verificar un checksum de ISO de Linux y confirmar que no se ha manipulado

El mes pasado, el sitio web de Linux Mint fue pirateado, y se instaló un ISO modificado para su descarga que incluía una puerta trasera . Si bien el problema se solucionó rápidamente, demuestra la importancia de verificar los archivos ISO de Linux que descarga antes de ejecutarlos e instalarlos. He aquí cómo.

Las distribuciones de Linux publican sumas de verificación para que pueda confirmar que los archivos que descarga son lo que dicen ser, y estos a menudo se firman para que pueda verificar que las sumas de comprobación en sí mismas no hayan sido manipuladas. Esto es particularmente útil si descarga un ISO desde un lugar distinto al sitio principal, como un espejo de terceros, o mediante BItTorrent, donde es mucho más fácil para las personas manipular los archivos.

Cómo funciona este proceso

El El proceso de verificar un ISO es un poco complejo, así que antes de entrar en los pasos exactos, expliquemos exactamente lo que implica el proceso:

- Descargue el archivo ISO de Linux del sitio web de distribución de Linux, o en otro lugar, como de costumbre .

- Descargará una suma de comprobación y su firma digital del sitio web de la distribución de Linux. Estos pueden ser dos archivos TXT separados, o puede obtener un solo archivo TXT que contenga ambos datos.

- Obtendrá una clave pública de PGP que pertenece a la distribución de Linux. Puede obtenerlo del sitio web de distribución de Linux o de un servidor de claves separado administrado por las mismas personas, según su distribución de Linux.

- Utilizará la clave PGP para verificar que la firma digital de la suma de comprobación haya sido creada por la misma persona que hizo la clave, en este caso, los mantenedores de esa distribución de Linux. Esto confirma que la suma de comprobación en sí misma no se ha manipulado.

- Generará la suma de comprobación de su archivo ISO descargado y verificará que coincida con el archivo de suma de comprobación TXT que descargó. Esto confirma que el archivo ISO no ha sido manipulado o dañado.

El proceso puede diferir un poco para ISO diferentes, pero generalmente sigue ese patrón general. Por ejemplo, hay varios tipos diferentes de sumas de comprobación. Tradicionalmente, las sumas MD5 han sido las más populares. Sin embargo, las sumas SHA-256 son ahora más utilizadas por las distribuciones modernas de Linux, ya que SHA-256 es más resistente a los ataques teóricos. Principalmente discutiremos las sumas de SHA-256 aquí, aunque un proceso similar funcionará para las sumas de MD5. Algunas distribuciones de Linux también pueden proporcionar sumas SHA-1, aunque estas son incluso menos comunes.

De manera similar, algunas distribuciones no firman sus sumas de verificación con PGP. Solo necesitará realizar los pasos 1, 2 y 5, pero el proceso es mucho más vulnerable. Después de todo, si el atacante puede reemplazar el archivo ISO para su descarga, también puede reemplazar la suma de comprobación.

Usar PGP es mucho más seguro, pero no infalible. El atacante aún podría reemplazar esa clave pública con la suya, podrían engañarlo para que piense que el ISO es legítimo. Sin embargo, si la clave pública está alojada en un servidor diferente, como es el caso de Linux Mint, es mucho menos probable (ya que tendrían que piratear dos servidores en lugar de uno solo). Pero si la clave pública está almacenada en el mismo servidor que el ISO y la suma de comprobación, como es el caso de algunas distribuciones, entonces no ofrece tanta seguridad.

Aún así, si está intentando verificar la firma de PGP en un archivo de suma de comprobación y luego validar su descarga con esa suma de comprobación, eso es todo lo que razonablemente puede hacer como usuario final que descarga un ISO de Linux. Todavía eres mucho más seguro que las personas que no se molestan.

Cómo verificar un checksum en Linux

Usaremos Linux Mint como ejemplo aquí, pero es posible que debas buscar en el sitio web de distribución de Linux para encontrar las opciones de verificación que ofrece. Para Linux Mint, se proporcionan dos archivos junto con la descarga de ISO en sus espejos de descarga. Descargue el ISO y luego descargue los archivos "sha256sum.txt" y "sha256sum.txt.gpg" a su computadora. Haga clic con el botón derecho en los archivos y seleccione "Guardar enlace como" para descargarlos.

En su escritorio Linux, abra una ventana de terminal y descargue la clave PGP. En este caso, la clave PGP de Linux Mint está alojada en el servidor de claves de Ubuntu, y debemos ejecutar el siguiente comando para obtenerla.

gpg --keyserver hkp: //keyserver.ubuntu.com --recv-keys 0FF405B2

El sitio web de su distribución de Linux lo dirigirá hacia la clave que necesita.

Ahora tenemos todo lo que necesitamos: el ISO, la suma de comprobación archivo, el archivo de firma digital de la suma de comprobación y la clave PGP. A continuación, cambie a la carpeta en la que se descargaron ...

cd ~ / Descargas

... y ejecute el siguiente comando para verificar la firma del archivo de suma de comprobación:

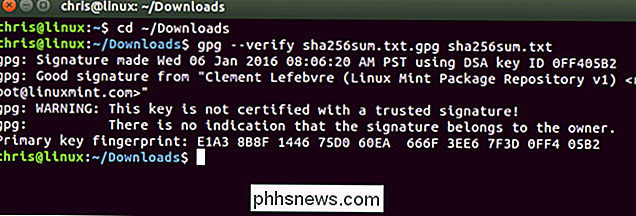

gpg --verify sha256sum.txt.gpg sha256sum .txt

Si el comando GPG le permite saber que el archivo sha256sum.txt descargado tiene una "buena firma", puede continuar. En la cuarta línea de la captura de pantalla siguiente, GPG nos informa que esta es una "buena firma" que afirma estar asociada con Clement Lefebvre, creador de Linux Mint.

No se preocupe, la clave no está certificada con un " firma confiable. "Esto se debe a la forma en que funciona el cifrado PGP: no ha configurado una red de confianza mediante la importación de claves de personas de confianza. Este error será muy común.

Por último, ahora que sabemos que la suma de comprobación fue creada por los mantenedores de Linux Mint, ejecute el siguiente comando para generar una suma de comprobación del archivo .iso descargado y compárela con el archivo de suma de comprobación TXT que descargó :

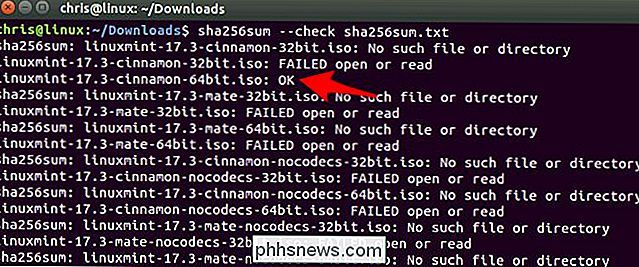

sha256sum --check sha256sum.txt

Verá una gran cantidad de mensajes "sin tal archivo o directorio" si solo descargó un solo archivo ISO, pero debería ver un mensaje "OK" para el archivo ha descargado si coincide con la suma de comprobación.

También puede ejecutar los comandos de suma de comprobación directamente en un archivo .iso. Examinará el archivo .iso y escupirá su suma de comprobación. Luego puede verificar que coincida con la suma de comprobación válida al mirar ambas cosas con los ojos.

Por ejemplo, para obtener la suma SHA-256 de un archivo ISO:

sha256sum /path/to/file.iso

O bien, si tiene un valor md5sum y necesita obtener el md5sum de un archivo:

md5sum /path/to/file.iso

Comparar el resultado con el archivo TXT de suma de comprobación para ver si coinciden.

Cómo verificar una suma de comprobación en Windows

Si está descargando un Linux ISO desde un equipo con Windows, también puede verificar la suma de verificación, aunque Windows no tiene el software necesario incorporado. Por lo tanto, deberá descargar e instalar la herramienta de código abierto Gpg4win.

Localice el archivo de la clave de firma de Linux y los archivos de suma de comprobación. Usaremos Fedora como ejemplo aquí. El sitio web de Fedora proporciona descargas de suma de comprobación y nos dice que podemos descargar la clave de firma de Fedora desde //getfedora.org/static/fedora.gpg.

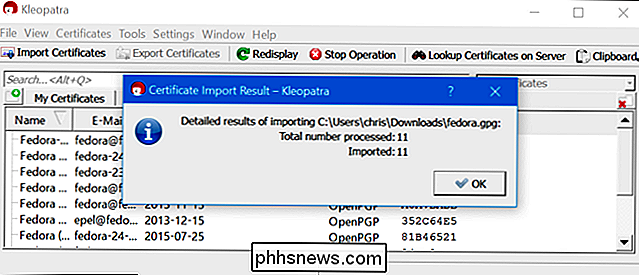

Después de haber descargado estos archivos, deberá instalar la clave de firma usando el programa Kleopatra incluido con Gpg4win. Inicie Kleopatra y haga clic en Archivo> Importar certificados. Seleccione el archivo .gpg que descargó.

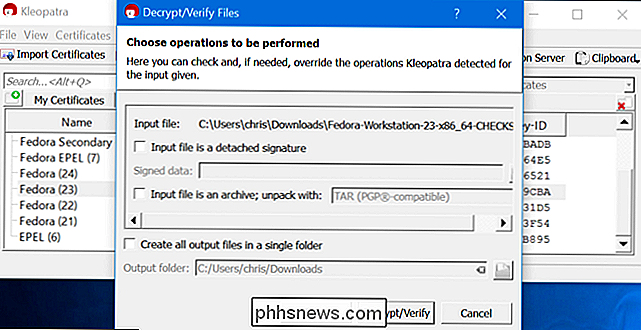

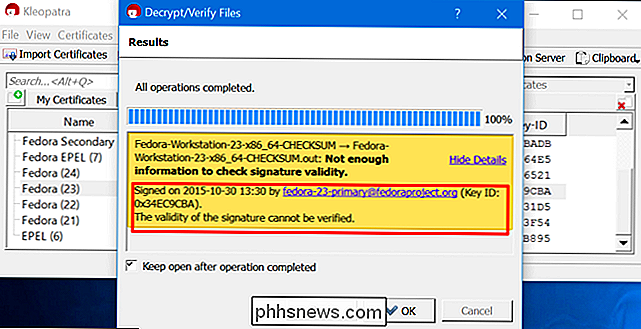

Ahora puede verificar si el archivo de suma de comprobación descargado se firmó con uno de los archivos clave que importó. Para hacerlo, haga clic en Archivo> Descifrar / Verificar archivos. Seleccione el archivo de suma de verificación descargado. Desmarque la opción "Archivo de entrada es una firma separada" y haga clic en "Descifrar / Verificar".

Asegúrese de ver un mensaje de error si lo hace de esta manera, ya que no ha tenido problemas para confirmar esos certificados de Fedora son realmente legítimos. Esa es una tarea más difícil. Esta es la forma en que PGP está diseñado para funcionar: usted se encuentra e intercambia claves en persona, por ejemplo, y crea una red de confianza. La mayoría de las personas no lo usan de esta manera.

Sin embargo, puede ver más detalles y confirmar que el archivo de suma de comprobación se haya firmado con una de las claves que importó. Esto es mucho mejor que simplemente confiar en un archivo ISO descargado sin verificarlo.

Ahora debería poder seleccionar Archivo> Verificar archivos de suma de comprobación y confirmar que la información en el archivo de suma de verificación coincide con el archivo .iso descargado. Sin embargo, esto no funcionó para nosotros, tal vez es la forma en que se presenta el archivo de suma de comprobación de Fedora. Cuando probamos esto con el archivo sha256sum.txt de Linux Mint, funcionó.

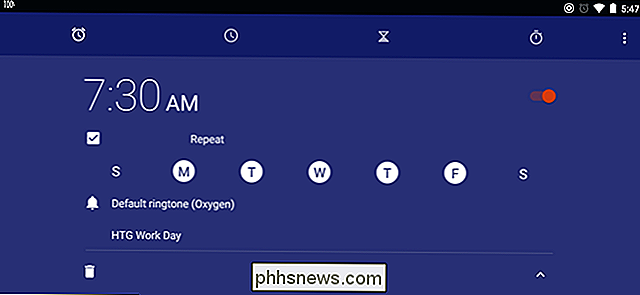

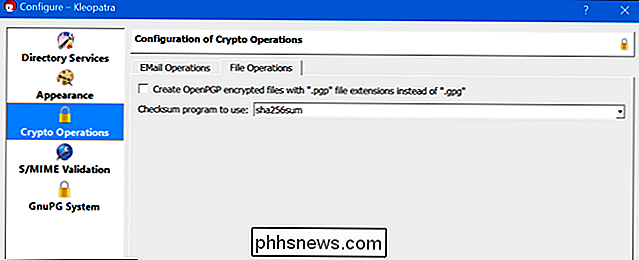

Si esto no funciona para la distribución de su elección de Linux, aquí hay una solución. Primero, haz clic en Configuración> Configurar Kleopatra. Seleccione "Operaciones de criptografía", seleccione "Operaciones de archivo" y configure Kleopatra para usar el programa de suma de verificación "sha256sum", ya que es con lo que se generó esta suma de comprobación en particular. Si tiene una suma de comprobación MD5, seleccione "md5sum" en la lista aquí.

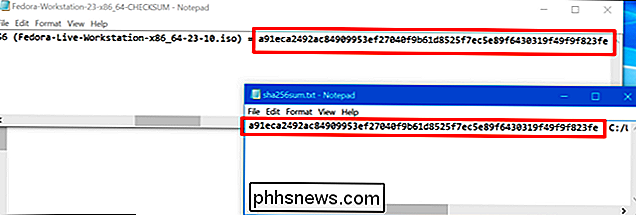

Ahora, haga clic en Archivo> Crear archivos de suma de comprobación y seleccione el archivo ISO descargado. Kleopatra generará una suma de verificación del archivo .iso descargado y lo guardará en un archivo nuevo.

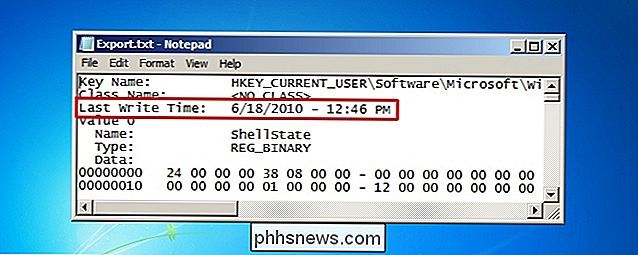

Puede abrir ambos archivos, el archivo de suma de comprobación descargado y el que acaba de generar, en un editor de texto como el Bloc de notas. Confirme que la suma de comprobación es idéntica en ambos con sus propios ojos. Si es idéntico, ha confirmado que su archivo ISO descargado no se ha manipulado.

Estos métodos de verificación no se diseñaron originalmente para proteger contra el malware. Fueron diseñados para confirmar que su archivo ISO se descargó correctamente y no se dañó durante la descarga, por lo que podría grabarlo y usarlo sin preocuparse. No son una solución completamente infalible, ya que tienes que confiar en la clave PGP que descargas. Sin embargo, esto proporciona mucha más seguridad que el simple uso de un archivo ISO sin comprobarlo en absoluto.

Crédito de la imagen: Eduardo Quagliato en Flickr

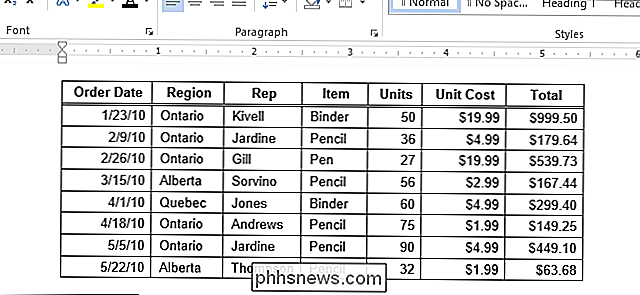

Cómo agregar bordes o cambiar bordes en una tabla en Word

De forma predeterminada, cuando inserta una tabla, hay un borde negro simple alrededor de todas las celdas de la tabla. Sin embargo, es posible que desee cambiar o eliminar los bordes, y hay algunas maneras sencillas de hacerlo. NOTA: Utilizamos Word 2013 para ilustrar esta función. Si ha eliminado todo o parte del bordes de su mesa, o si desea cambiar el estilo o el grosor de los bordes, coloque el cursor en cualquier celda de la tabla.

Cómo enviar y recibir faxes en línea sin fax o línea telefónica

Algunas empresas y agencias gubernamentales que se mueven despacio pueden no aceptar documentos por correo electrónico, lo que obliga a enviarlos por fax. Si se ven obligados a enviar un fax, puede hacerlo desde su computadora de forma gratuita. Anteriormente hemos cubierto formas de firmar electrónicamente documentos sin imprimirlos ni escanearlos.