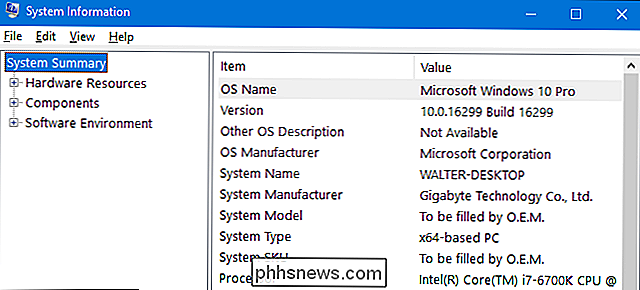

Cómo saber si su PC con Windows está usando un servidor proxy

Mientras investigábamos sobre nuestro artículo sobre lo que sucede cuando instalamos crapware desde un sitio de descarga realmente desagradable, notamos que algunos de los crapware y el spyware intentará instalar un servidor proxy para espiarlo. Entonces, ¿cómo sabes si tu PC está utilizando un proxy?

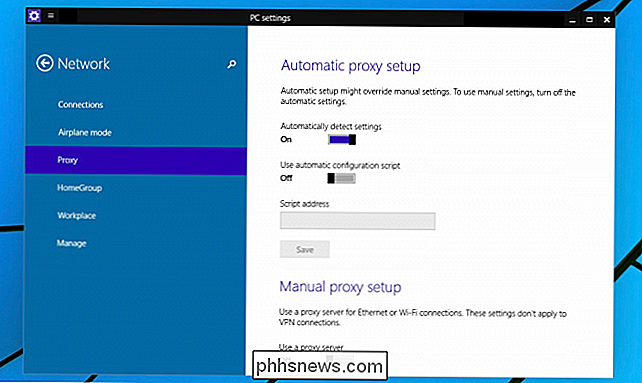

Es realmente bastante fácil, aunque hay un par de lugares diferentes para verificar dependiendo de lo que estés usando. Si está usando una tableta de Windows 8.x, puede usar este artículo para verificar su configuración de proxy.

Casi todas las aplicaciones usan el proxy del sistema, que en realidad está en el panel de Opciones de Internet. Este proxy funciona para aplicaciones como Google Chrome e Internet Explorer, así como para muchas o la mayoría de las otras aplicaciones que requieren acceso a Internet. Determinadas aplicaciones, como Firefox, pueden establecer su propia configuración de proxy de manera diferente.

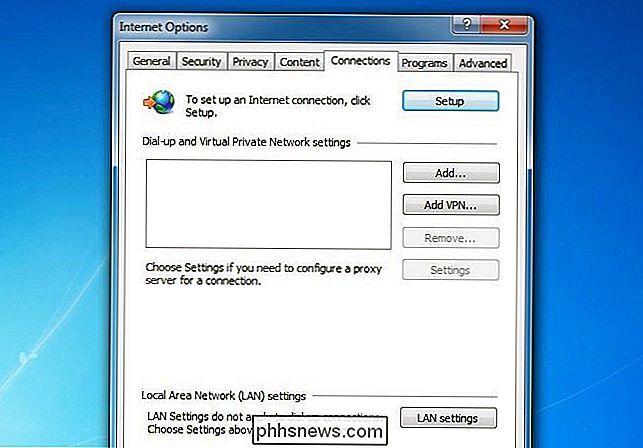

Compruebe el proxy del sistema para Windows

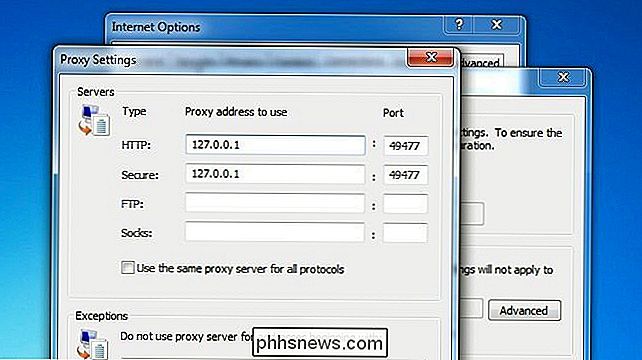

Suponiendo que está utilizando casi cualquier versión de Windows, puede abrir Internet Explorer y luego abrir las Opciones de Internet. Dirígete a la pestaña Conexiones y luego haz clic en el botón Configuración de LAN en la parte inferior.

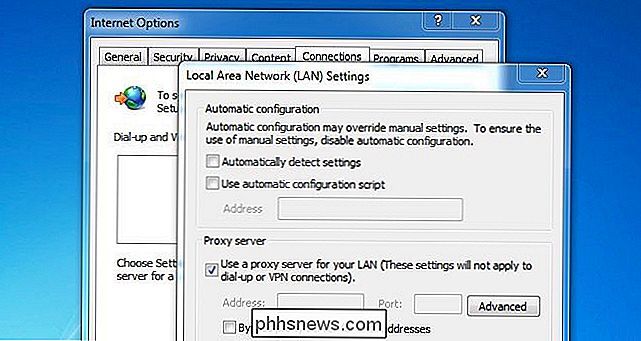

Este cuadro de diálogo debería indicarte al instante si estás usando un proxy o no. Si la casilla está marcada, está utilizando un proxy.

Si hace clic en el botón Avanzado, puede ver qué proxy está utilizando. En este caso, se trata de un proceso que se ejecuta en el sistema localhost en el puerto 49477. Claramente, es muy sospechoso.

Y, por supuesto, si quiere saber qué está escuchando en un puerto, puede usar el comando netstat -ab de un símbolo del sistema. De esta forma puede identificar el proceso que está ejecutando un proxy.

Nota: A menos que sea un programador o esté usando un proxy SOCKS para eludir las restricciones, debe nunca ver localhost o 127.0 .0.1 en el diálogo de configuración de Proxy. Si ve algo así, es hora de escanear malware.

Cómo agregar una cuenta Work o School a Windows con Work Access

Windows 10 incluye opciones de "Work Access", que encontrará en Cuentas en la aplicación Configuración. Estos están destinados a personas que necesitan conectarse a la infraestructura de un empleador o escuela con sus propios dispositivos. Work Access le brinda acceso a los recursos de la organización y le da a la organización cierto control sobre su dispositivo.

¿Por qué las barras de progreso son tan inexactas?

A primera vista, parece que generar una estimación precisa del tiempo debería ser bastante fácil. Después de todo, el algoritmo que produce la barra de progreso conoce todas las tareas que necesita hacer antes de tiempo ... ¿no? En su mayor parte, es cierto que el algoritmo de origen sabe lo que debe hacer antes de tiempo.