Cómo identificar el abuso de red con Wireshark

Wireshark es la navaja suiza de herramientas de análisis de red. Ya sea que esté buscando tráfico punto a punto en su red o simplemente quiere ver a qué sitios web está accediendo una dirección IP específica, Wireshark puede funcionar para usted.

Anteriormente hemos presentado una introducción a Wireshark. y esta publicación se basa en nuestras publicaciones anteriores. Tenga en cuenta que debe capturar en una ubicación de la red donde puede ver suficiente tráfico de red. Si realiza una captura en su estación de trabajo local, es probable que no vea la mayoría del tráfico en la red. Wireshark puede realizar capturas desde una ubicación remota. Consulte nuestra publicación de trucos de Wireshark para obtener más información al respecto.

Identificación del tráfico punto a punto

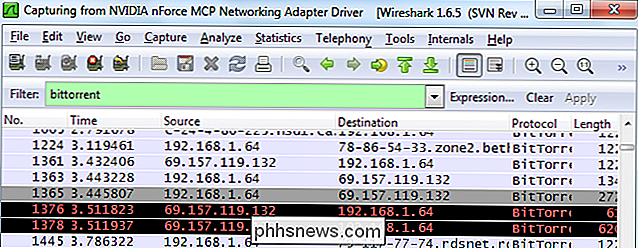

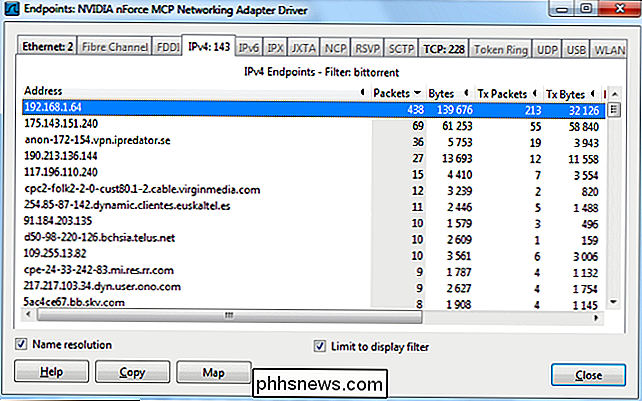

La columna de protocolo de Wireshark muestra el tipo de protocolo de cada paquete. Si está mirando una captura de Wireshark, es posible que vea BitTorrent u otro tráfico peer-to-peer al acecho.

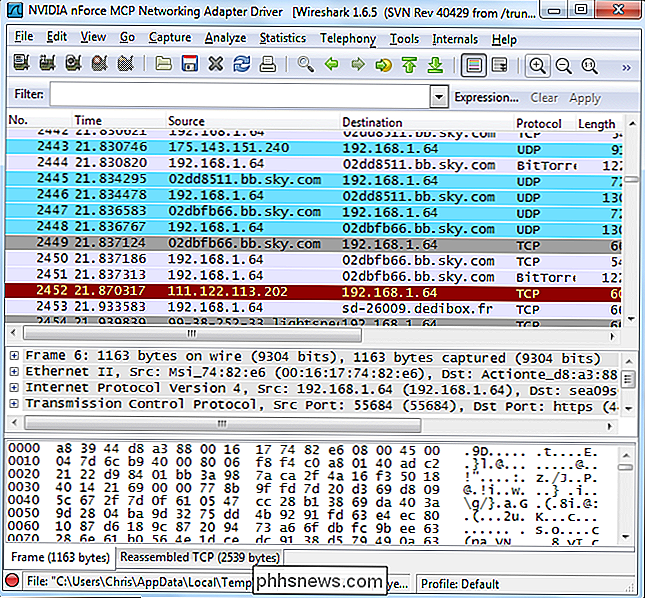

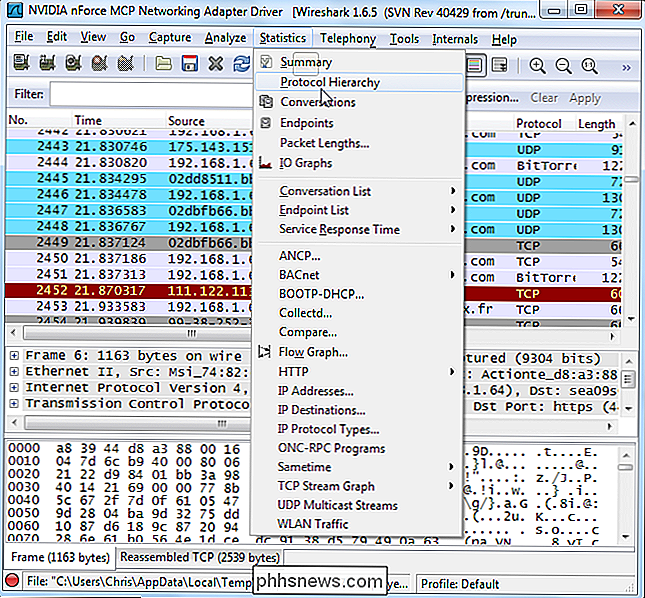

Puede ver exactamente qué protocolos están siendo utilizados en su red desde la Jerarquía de Protocolo herramienta, ubicada en el menú Estadísticas .

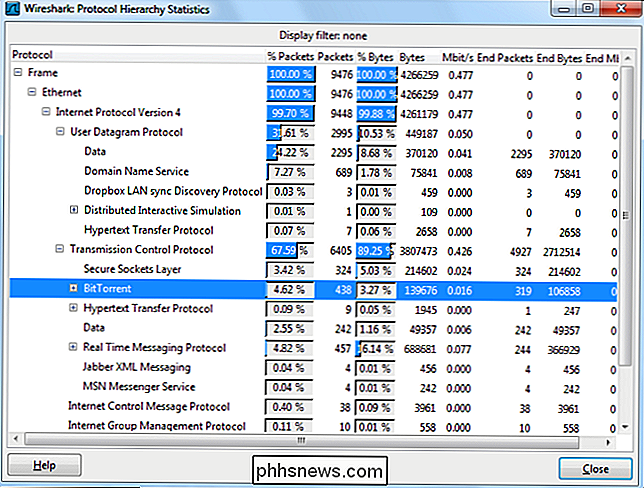

Esta ventana muestra un desglose del uso de la red por protocolo. Desde aquí, podemos ver que casi el 5 por ciento de los paquetes en la red son paquetes de BitTorrent. Eso no parece mucho, pero BitTorrent también usa paquetes UDP. El casi 25 por ciento de los paquetes clasificados como paquetes de datos UDP también son tráfico BitTorrent aquí.

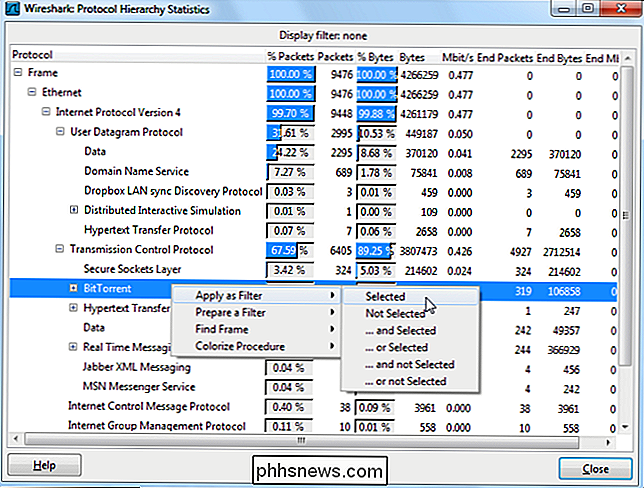

Podemos ver solo los paquetes BitTorrent haciendo clic derecho en el protocolo y aplicándolo como un filtro. Puede hacer lo mismo con otros tipos de tráfico punto a punto que puedan estar presentes, como Gnutella, eDonkey o Soulseek.

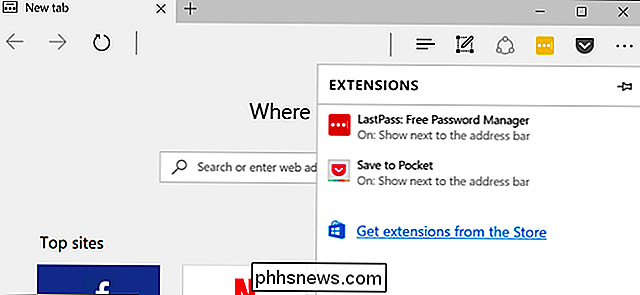

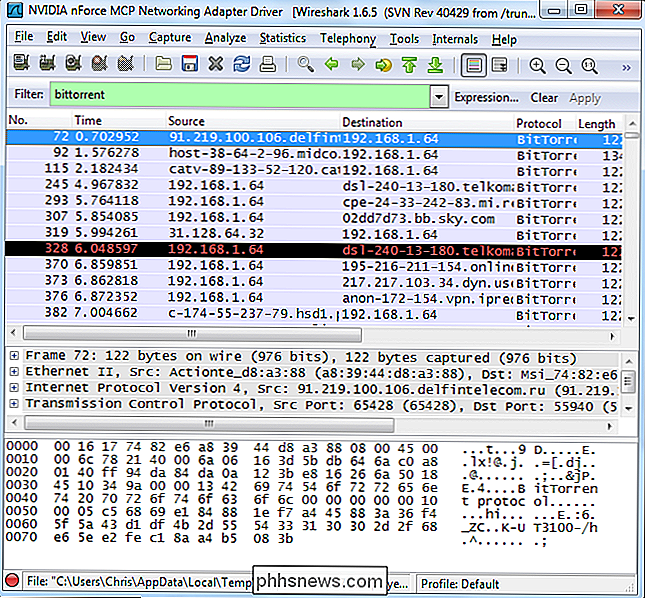

Con la opción Aplicar filtro se aplica el filtro " bittorrent. " Puede omitir el menú contextual y ver el tráfico de un protocolo escribiendo su nombre directamente en el cuadro Filtro.

Del tráfico filtrado, podemos ver que la dirección IP local de 192.168.1.64 está utilizando BitTorrent.

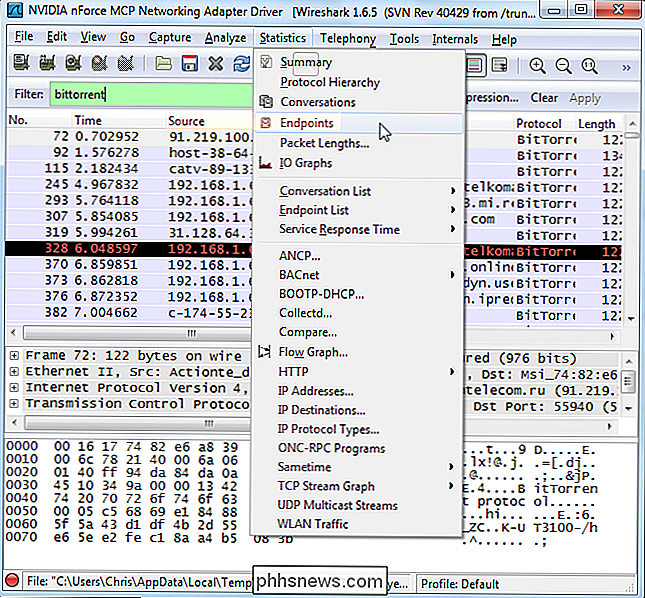

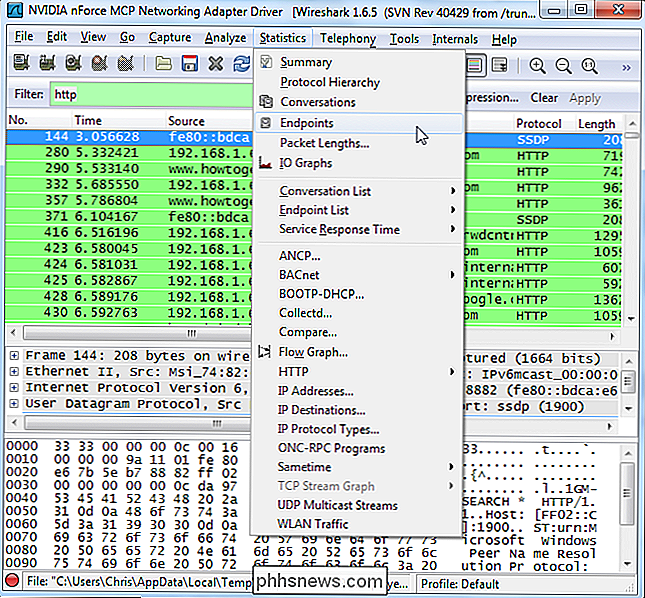

Para ver todas las direcciones IP usando BitTorrent, podemos seleccionar Puntos finales en el menú Estadísticas .

Haga clic en la pestaña IPv4 y habilite el " Limitar para mostrar la casilla de verificación filtro ". Verá las direcciones IP remotas y locales asociadas con el tráfico de BitTorrent. Las direcciones IP locales deben aparecer en la parte superior de la lista.

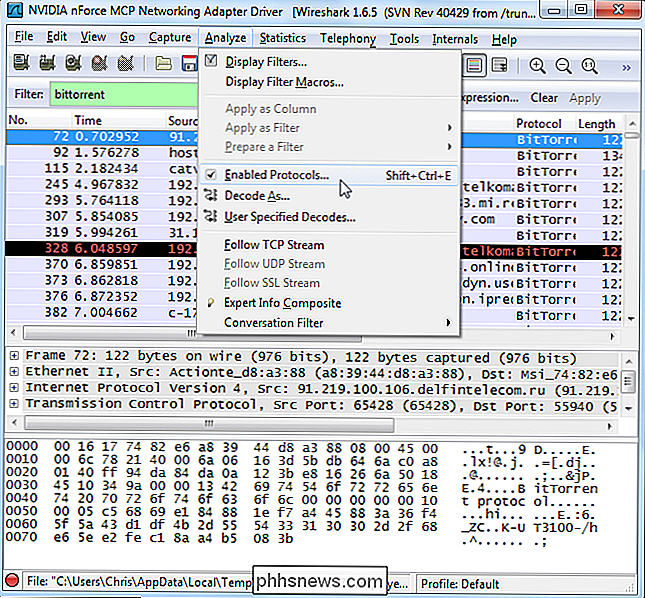

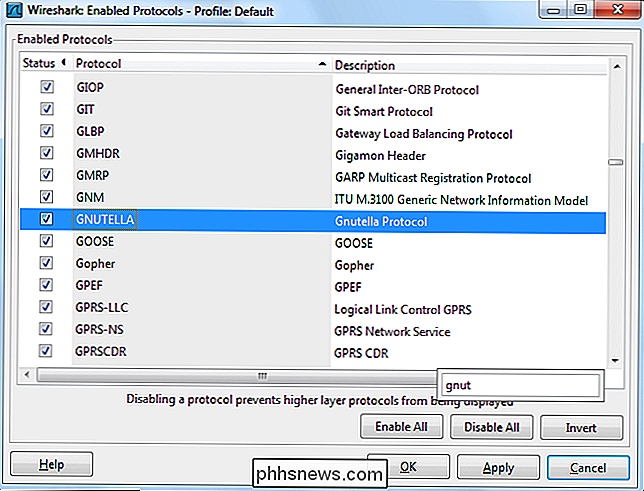

Si desea ver los diferentes tipos de protocolos compatibles con Wireshark y sus nombres de filtro, seleccione Protocolos habilitados en la sección Analizar menú.

Puede comenzar a escribir un protocolo para buscarlo en la ventana de Protocolos Habilitados.

Supervisar el acceso al sitio web

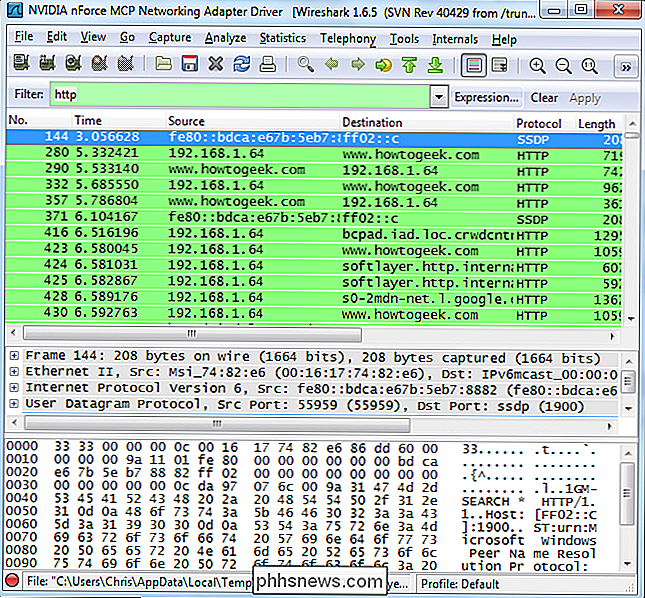

Ahora que sabemos cómo dividir el tráfico por protocolo, podemos escribir " http "en el cuadro Filtro para ver solo el tráfico HTTP. Con la opción "Habilitar resolución de nombre de red" marcada, veremos los nombres de los sitios web a los que se accede en la red.

Una vez más, podemos usar la opción Puntos finales en las estadísticasmenú.

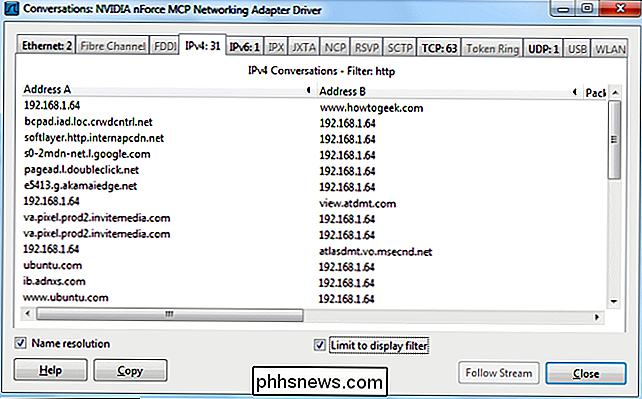

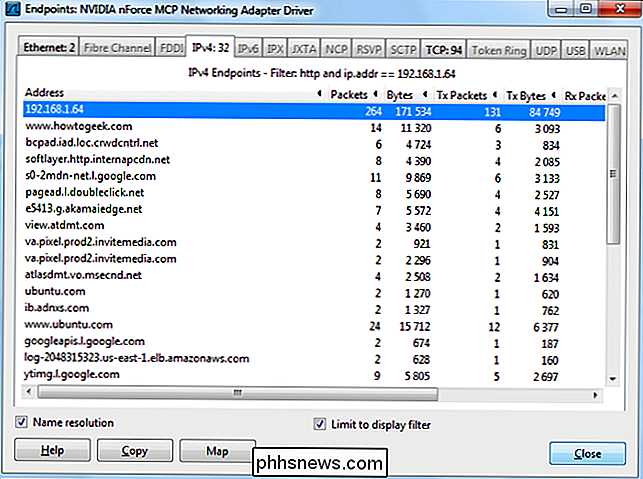

Haga clic sobre la pestaña IPv4 y habilite nuevamente la casilla de verificación " Límite para mostrar el filtro ". También debe asegurarse de que la casilla de verificación " Resolución de nombre " esté habilitada o solo verá las direcciones IP.

Desde aquí, podemos ver los sitios web a los que se accede. Las redes de publicidad y los sitios web de terceros que alojan secuencias de comandos utilizadas en otros sitios web también aparecerán en la lista.

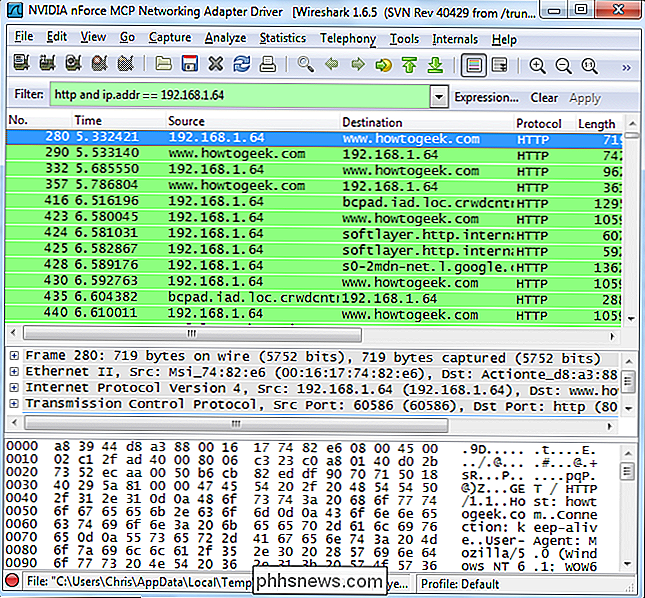

Si queremos desglosarlo por una dirección IP específica para ver qué está navegando una sola dirección IP, podemos hacerlo también. Utilice el filtro combinado http e ip.addr == [dirección IP] para ver el tráfico HTTP asociado a una dirección IP específica.

Abra de nuevo el cuadro de diálogo Puntos extremos y verá que se muestra una lista de sitios web accedido por esa dirección IP específica.

Todo esto solo está arañando la superficie de lo que puedes hacer con Wireshark. Puede construir filtros mucho más avanzados, o incluso utilizar la herramienta de reglas de ACL de firewall de nuestra publicación de trucos de Wireshark para bloquear fácilmente los tipos de tráfico que encontrará aquí.

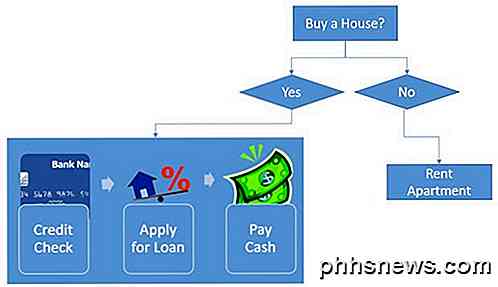

Cómo hacer diagramas de flujo en PowerPoint

PowerPoint es una aplicación poderosa que se puede usar para casi cualquier tipo de presentación. Un gran ejemplo del uso de PowerPoint es presentar procesos y decisiones usando diagramas de flujo y diagramas. Casi todas las versiones de Office tienen la capacidad de agregar formas de diagrama de flujo estándar como Proceso, Decisión, Datos, etc., p

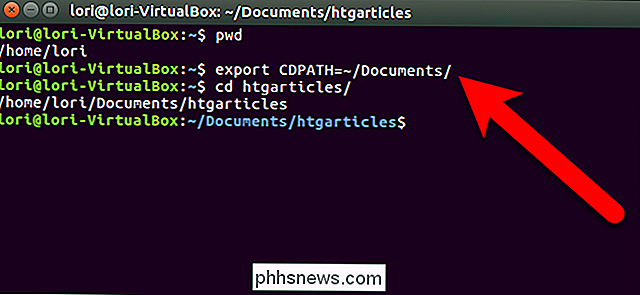

Cómo definir el directorio base para el comando "cd" en Linux

De manera predeterminada, la ventana del terminal en Linux se abre en su directorio de inicio. Para cambiar a cualquier directorio que no esté directamente en el directorio de inicio, debe proporcionar la ruta completa o usar el comando "cd" varias veces. Por ejemplo, trabajo regularmente con varios directorios dentro del directorio de Documentos, que está en el directorio de inicio Me gustaría poder crear un CD en carpetas en el directorio de Documentos sin tener que escribir primero Documentos de Cd (o proporcionar la ruta de archivo completa).