No entre en pánico, pero todos los dispositivos USB tienen un problema de seguridad masivo

Los dispositivos USB son aparentemente más peligrosos de lo que jamás hubiéramos imaginado. No se trata de malware que utiliza el mecanismo AutoPlay en Windows, esta vez, es un error de diseño fundamental en el USB.

RELACIONADO: Cómo AutoRun Malware se convirtió en un problema en Windows, y cómo era (sobre todo) Corregido

Ahora realmente no deberías levantar y usar unidades flash USB sospechosas que encuentres por ahí. Incluso si se aseguraba de que no tenían software malicioso, podrían tener firmware malicioso.

Está todo en el firmware

USB significa "bus serie universal". Se supone que es un tipo universal de puerto y protocolo de comunicación que le permite conectar muchos dispositivos diferentes a su computadora. Los dispositivos de almacenamiento como memorias USB y discos duros externos, ratones, teclados, controladores de juegos, auriculares de audio, adaptadores de red y muchos otros tipos de dispositivos usan USB en el mismo tipo de puerto.

Estos dispositivos USB y otros componentes en su computadora: ejecuta un tipo de software conocido como "firmware". Esencialmente, cuando conecta un dispositivo a su computadora, el firmware en el dispositivo es lo que permite que el dispositivo realmente funcione. Por ejemplo, un firmware típico de unidad flash USB gestionaría la transferencia de archivos hacia adelante y hacia atrás. El firmware de un teclado USB convertiría las pulsaciones de teclas físicas en un teclado en datos digitales de pulsación enviados a través de la conexión USB a la computadora.

Este firmware en sí no es una pieza de software normal a la que tu computadora tiene acceso. Es el código que ejecuta el dispositivo, y no hay una manera real de verificar y verificar que el firmware de un dispositivo USB sea seguro.

Lo que el firmware malicioso podría hacer

La clave de este problema es el objetivo de diseño que los dispositivos USB podrían hacer muchas cosas diferentes. Por ejemplo, una unidad flash USB con firmware malicioso podría funcionar como un teclado USB. Cuando lo conecte a su computadora, podría enviar acciones de presionar el teclado a la computadora como si alguien sentado en la computadora estuviera escribiendo las teclas. Gracias a los atajos de teclado, un firmware malicioso que funciona como un teclado podría, por ejemplo, abrir una ventana del símbolo del sistema, descargar un programa de un servidor remoto, ejecutarlo y aceptar un aviso de UAC.

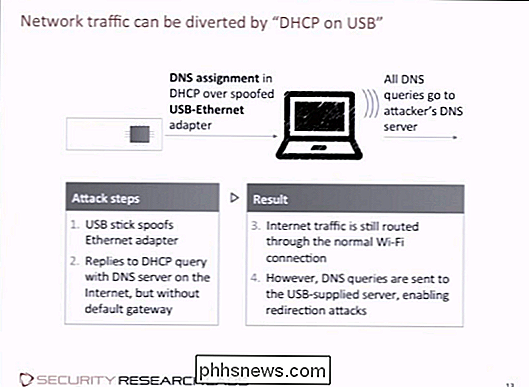

Más furtivamente, un flash USB la unidad podría funcionar normalmente, pero el firmware podría modificar los archivos a medida que abandonan el dispositivo, infectándolos. Un dispositivo conectado podría funcionar como un adaptador USB Ethernet y enrutar el tráfico a través de servidores maliciosos. Un teléfono o cualquier tipo de dispositivo USB con su propia conexión a Internet podría usar esa conexión para retransmitir información desde su computadora.

RELACIONADO: No todos los "virus" son virus: 10 Términos de malware explicados

Un almacenamiento modificado el dispositivo podría funcionar como un dispositivo de arranque cuando detecta que la computadora está arrancando, y la computadora luego arrancaría desde el USB, cargando una pieza de malware (conocido como un rootkit) que luego arrancaría el sistema operativo real, ejecutándose debajo de él.

Es importante destacar que los dispositivos USB pueden tener múltiples perfiles asociados a ellos. Una unidad flash USB podría pretender ser una unidad flash, un teclado y un adaptador de red USB Ethernet cuando lo inserte. Podría funcionar como una unidad flash normal y reservar el derecho de hacer otras cosas.

Este es solo un problema fundamental con USB. Permite la creación de dispositivos maliciosos que pueden pretender ser solo un tipo de dispositivo, pero también otros tipos de dispositivos.

Las computadoras pueden afectar el firmware de un dispositivo USB

Hasta ahora, es aterrador, pero no del todo. Sí, alguien podría crear un dispositivo modificado con un firmware malicioso, pero probablemente no te encuentres con eso. ¿Cuáles son las probabilidades de que te entreguen un dispositivo USB malicioso especialmente diseñado?

El malware de prueba de concepto "BadUSB" lleva esto a un nivel nuevo y más aterrador. Los investigadores de SR Labs pasaron dos meses con el código de firmware USB básico de ingeniería inversa en muchos dispositivos y descubrieron que en realidad podría reprogramarse y modificarse. En otras palabras, una computadora infectada podría reprogramar el firmware de un dispositivo USB conectado, convirtiendo ese dispositivo USB en un dispositivo malicioso. Ese dispositivo podría infectar otras computadoras a las que estaba conectado, y el dispositivo podría propagarse de la computadora al dispositivo USB, a la computadora o al dispositivo USB, y así sucesivamente.

RELACIONADO: ¿Qué es "Juice Jacking" y debería evitar los cargadores de teléfonos públicos?

Esto sucedió en el pasado con unidades USB que contenían malware y que dependían de la función Reproducción automática de Windows para ejecutar automáticamente malware en las computadoras que conectaban a. Pero ahora las utilidades antivirus no pueden detectar o bloquear este nuevo tipo de infección que podría propagarse de un dispositivo a otro.

Esto podría combinarse con ataques de "jactación de jugos" para infectar un dispositivo mientras se carga a través de USB desde un USB malicioso port.

La buena noticia es que esto solo es posible con aproximadamente el 50% de los dispositivos USB a finales de 2014. La mala noticia es que no se puede distinguir qué dispositivos son vulnerables y cuáles no sin abrirlos y abrirlos. examinando el circuito interno. Es de esperar que los fabricantes diseñen dispositivos USB de forma más segura para evitar que su firmware se modifique en el futuro. Sin embargo, mientras tanto, una gran cantidad de dispositivos USB en la naturaleza son vulnerables a ser reprogramados.

¿Es esto un problema real?

Hasta ahora, esto ha demostrado ser una vulnerabilidad teórica. Se han demostrado ataques reales, por lo que es una vulnerabilidad real, pero aún no lo hemos visto explotado por ningún malware real en la naturaleza. Algunas personas han teorizado que la NSA conoce este problema desde hace un tiempo y lo ha utilizado. El exploit COTTONMOUTH de la NSA parece implicar el uso de dispositivos USB modificados para atacar objetivos, aunque parece que la NSA también ha implantado hardware especializado en estos dispositivos USB.

Sin embargo, es probable que este problema no sea algo que encuentre pronto. En un sentido cotidiano, probablemente no necesites ver el controlador Xbox de tu amigo u otros dispositivos comunes con mucha desconfianza. Sin embargo, esta es una falla central en el USB que debería corregirse.

Cómo puede protegerse a sí mismo

Debe tener precaución cuando maneje dispositivos sospechosos. En los días del malware de Windows AutoPlay, de vez en cuando escuchamos sobre las unidades flash USB que quedan en los estacionamientos de la compañía. La esperanza era que un empleado recogiera la memoria USB y la conectara a una computadora de la empresa, y luego el malware de la unidad se ejecutaría automáticamente e infectaría la computadora. Hubo campañas para aumentar la conciencia sobre esto, alentando a las personas a no retirar dispositivos USB de los estacionamientos y conectarlos a sus computadoras.

Con AutoPlay ahora deshabilitado por defecto, tendemos a pensar que el problema está resuelto. Pero estos problemas de firmware USB muestran que los dispositivos sospechosos aún pueden ser peligrosos. No recoja los dispositivos USB de los estacionamientos o de la calle y conéctelos.

Lo mucho que debe preocuparse depende de quién es usted y lo que está haciendo, por supuesto. Las empresas con secretos comerciales críticos o datos financieros podrían desear tener más cuidado con lo que los dispositivos USB pueden enchufar a las computadoras, evitando que se propaguen las infecciones.

Aunque este problema solo se ha visto en ataques de prueba de concepto hasta el momento, expone una gran falla de seguridad central en los dispositivos que utilizamos todos los días. Es algo a tener en cuenta, e idealmente, algo que debería resolverse para mejorar la seguridad del USB.

Crédito de la imagen: Harco Rutgers en Flickr

¿Qué es este puerto HDMI ARC en mi televisor?

Si mira en la parte posterior de su televisor, es probable que vea algunos puertos HDMI, pero uno de ellos puede estar etiquetado como ARC , o algo similar. Este no es un puerto HDMI ordinario. HDMI ARC puede simplificar enormemente sus necesidades de cableado de audio y su configuración si sabe dónde buscarlo y cómo implementarlo.

¿Pueden otras personas ver los tweets que me han gustado?

Puedes pensar que los retweets son públicos y los "me gusta" son privados. Esto tiene sentido, en cierto modo: cualquier cosa que retuitees se envía instantáneamente a tus seguidores, y Twitter no deja en claro lo que sucede cuando te gusta un tweet. Pero tus "me gusta" no son privados. Cualquiera que quiera puede desplazarse a través de todo lo que siempre le ha gustado, y Twitter puede decidir señalarlo a sus seguidores.