La diferencia entre las contraseñas Wi-Fi WEP, WPA y WPA2

Incluso si sabe que necesita proteger su red Wi-Fi (y ya lo hizo), probablemente encuentre todas el protocolo de seguridad acrónimos un poco desconcertante. Siga leyendo mientras destacamos las diferencias entre los protocolos, como WEP, WPA y WPA2, y por qué es importante qué sigla abrazan en la red Wi-Fi de su hogar.

¿Qué importancia tiene?

Hizo lo que le dijeron para hacer, inició sesión en su enrutador después de haberlo comprado y enchufado por primera vez, y estableció una contraseña. ¿Qué importancia tiene el pequeño acrónimo junto al protocolo de seguridad que eligió? Como resultado, importa mucho. Como es el caso con todos los estándares de seguridad, el aumento de la potencia de la computadora y las vulnerabilidades expuestas han puesto en riesgo los viejos estándares de Wi-Fi. Es su red, son sus datos, y si alguien secuestra su red por sus travesuras ilegales, será su puerta a la que la policía llamará. Comprender las diferencias entre los protocolos de seguridad e implementar el más avanzado que puede admitir su enrutador (o actualizarlo si no puede soportar los estándares de seguridad actuales) es la diferencia entre ofrecerle a alguien acceso fácil a su red doméstica y no hacerlo.

WEP , WPA y WPA2: seguridad de Wi-Fi a través de las edades

Desde finales de la década de 1990, los protocolos de seguridad Wi-Fi han sido sometidos a múltiples actualizaciones, con evidente depreciación de los protocolos más antiguos y una revisión significativa de los protocolos más recientes. Un recorrido por la historia de la seguridad Wi-Fi sirve para resaltar tanto lo que hay ahora como por qué debe evitar estándares más antiguos.

Privacidad equivalente por cable (WEP)

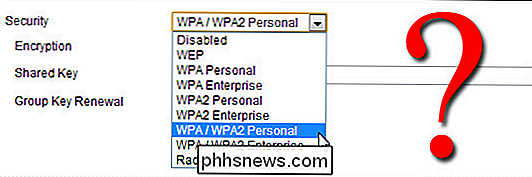

Privacidad equivalente por cable (WEP) es la más utilizada Protocolo de seguridad Wi-Fi en el mundo. Esto es una función de antigüedad, compatibilidad con versiones anteriores y el hecho de que aparece primero en los menús de selección de protocolos en muchos paneles de control de enrutadores.

WEP fue ratificado como un estándar de seguridad Wi-Fi en septiembre de 1999> . Las primeras versiones de WEP no era particularmente fuerte, incluso para el momento en que fueron lanzados, porque las restricciones de los Estados Unidos sobre la exportación de varias tecnologías criptográficas llevaron a que los fabricantes restringieran sus dispositivos a solo el cifrado de 64 bits. Cuando se levantaron las restricciones, se aumentó a 128 bits. A pesar de la introducción de WEP de 256 bits, 128 bits sigue siendo una de las implementaciones más comunes.

A pesar de las revisiones del protocolo y del tamaño de clave aumentado, con el tiempo se descubrieron numerosos fallos de seguridad en el estándar WEP. A medida que aumentaba la potencia de cálculo, era más fácil y más fácil explotar esos defectos. Ya en 2001, las hazañas de prueba de concepto estaban flotando, y en 2005, el FBI realizó una demostración pública (en un esfuerzo por aumentar la conciencia de las debilidades de WEP) donde descifraron las contraseñas WEP en cuestión de minutos utilizando software disponible gratuitamente.

A pesar de varias mejoras, soluciones alternativas y otros intentos de apuntalar el sistema WEP, sigue siendo muy vulnerable. Los sistemas que dependen de WEP deben actualizarse o, si las actualizaciones de seguridad no son una opción, reemplazarse. La Wi-Fi Alliance retiró oficialmente a WEP en 2004.

Wi-Fi Protected Access (WPA)

Wi-Fi Protected Access (WPA) fue la respuesta y reemplazo directo de la Wi-Fi Alliance a las vulnerabilidades cada vez más aparentes de la Estándar WEP. La WPA fue formalmente adoptada en 2003, un año antes de que WEP fuera oficialmente retirada. La configuración más común de WPA es WPA-PSK (Clave precompartida). Las claves utilizadas por WPA son de 256 bits, un aumento significativo con respecto a las claves de 64 y 128 bits utilizadas en el sistema WEP.

Algunos de los cambios importantes implementados con WPA incluyen comprobaciones de integridad de mensajes (para determinar si un atacante había capturado o alterado paquetes pasados entre el punto de acceso y el cliente) y el Protocolo de integridad de clave temporal (TKIP). TKIP emplea un sistema de clave por paquete que era radicalmente más seguro que el sistema de clave fija utilizado por WEP. El estándar de cifrado TKIP fue reemplazado posteriormente por Advanced Encryption Standard (AES).

A pesar de la mejora significativa que WPA tuvo sobre WEP, el fantasma de WEP embrujó a WPA. TKIP, un componente central de WPA, se diseñó para implementarse fácilmente a través de actualizaciones de firmware en dispositivos habilitados para WEP existentes. Como tal, tuvo que reciclar ciertos elementos utilizados en el sistema WEP que, en última instancia, también se explotaron.

WPA, al igual que su predecesor, WEP, se ha demostrado mediante pruebas de concepto y demostraciones públicas aplicadas como vulnerables a intrusión. Curiosamente, el proceso por el cual normalmente se viola WPA no es un ataque directo al protocolo WPA (aunque tales ataques se han demostrado con éxito), sino por ataques a un sistema suplementario que se implementó con WPA-Wi-Fi Protected Setup (WPS) ), que fue diseñado para facilitar el enlace de dispositivos a puntos de acceso modernos.

Wi-Fi Protected Access II (WPA2)

WPA ha sido oficialmente reemplazado por WPA2 en 2006. Uno de los cambios más importantes entre WPA y WPA2 es el uso obligatorio de algoritmos AES y la introducción de CCMP (modo de contador de cifrado con protocolo de código de autenticación de mensaje de encadenamiento de bloque) como reemplazo de TKIP. Sin embargo, TKIP aún se conserva en WPA2 como un sistema alternativo y para la interoperabilidad con WPA.

En la actualidad, la vulnerabilidad de seguridad primaria del sistema WPA2 real es oscura (y requiere que el atacante ya tenga acceso a Wi-Fi seguro). Fi red para obtener acceso a ciertas claves y luego perpetuar un ataque contra otros dispositivos en la red). Como tal, las implicaciones de seguridad de las vulnerabilidades conocidas de WPA2 están limitadas casi por completo a redes empresariales y merecen poca o ninguna consideración práctica con respecto a la seguridad de la red doméstica.

Desafortunadamente, la misma vulnerabilidad que es el mayor agujero en la armadura WPA -el vector de ataque a través de Wi-Fi Protected Setup (WPS) -reserva en puntos de acceso modernos con capacidad WPA2. Aunque entrar en una red protegida WPA / WPA2 utilizando esta vulnerabilidad requiere entre 2 y 14 horas de esfuerzo sostenido con una computadora moderna, sigue siendo un problema de seguridad legítimo. WPS debe deshabilitarse y, si es posible, el firmware del punto de acceso se debe actualizar a una distribución que no sea compatible con WPS, por lo que el vector de ataque se elimina por completo.

Historial de seguridad de Wi-Fi adquirido; ¿Ahora qué?

En este punto, o te sientes un poco presumido (porque estás usando con seguridad el mejor protocolo de seguridad disponible para tu punto de acceso Wi-Fi) o un poco nervioso (porque escogiste WEP ya que era Al inicio de la lista). Si estás en el último campamento, no te preocupes; Te tenemos cubierto.

Antes de presentarte a una lista de nuestros principales artículos de seguridad Wi-Fi, este es el curso intensivo. Esta es una lista básica que clasifica los métodos actuales de seguridad Wi-Fi disponibles en cualquier enrutador moderno (posterior a 2006), ordenado de mejor a peor:

- WPA2 + AES

- WPA + AES

- WPA + TKIP / AES (TKIP está allí como un método alternativo)

- WPA + TKIP

- WEP

- Red abierta (sin seguridad en absoluto)

Idealmente, desactivará la configuración protegida Wi-Fi (WPS) y configurará su enrutador a WPA2 + AES. Todo lo demás en la lista es un paso menos que ideal de eso. Una vez que llegas a WEP, tu nivel de seguridad es muy bajo, es casi tan efectivo como una valla de enlace de cadena; la valla existe simplemente para decir "hey, esto es de mi propiedad", pero cualquiera que realmente lo desee podría escalarlo.

Si todo esto, pensando en la seguridad y el cifrado de Wi-Fi, le tiene curiosidad por otros trucos y técnicas que puede implementar fácilmente para proteger aún más su red Wi-Fi, su próxima parada debería ser consultar los siguientes artículos de How-To Geek:

- Seguridad de Wi-Fi: ¿Deberías usar WPA2 + AES, WPA2 + TKIP o ambos?

- Cómo proteger tu red de Wi-Fi contra la intrusión

- No tienes un falso sentido de seguridad: 5 formas inseguras para asegurar su wifi

- Cómo habilitar un punto de acceso para invitados en su red inalámbrica

- Los mejores artículos de Wi-Fi para asegurar su red y optimizar su enrutador

Armado con una comprensión básica de cómo funciona el Wi-Fi la seguridad funciona y cómo puede mejorar y mejorar aún más el punto de acceso de su red doméstica, se sentirá bien con un W ahora seguro red i-Fi.

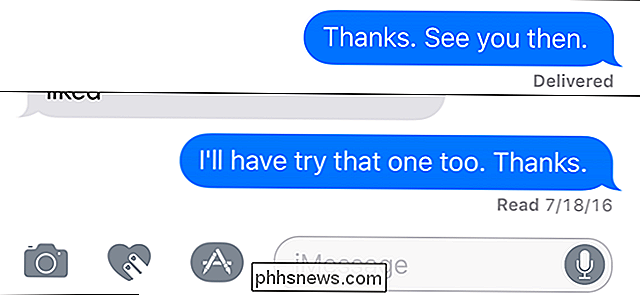

Cómo evitar que ciertas personas sepan que ha leído su iMessage

De manera predeterminada, iMessage envía un recibo de lectura al remitente, para que puedan ver cuándo ha leído su mensaje. Puede desactivar esta función por completo, pero ¿qué ocurre si desea enviar confirmaciones de lectura a algunas personas pero no a otras? RELACIONADO: Cómo evitar que la gente sepa que ha leído su iMessage en iOS 10 , ahora puede desactivar los recibos de lectura dentro de cada conversación por separado.

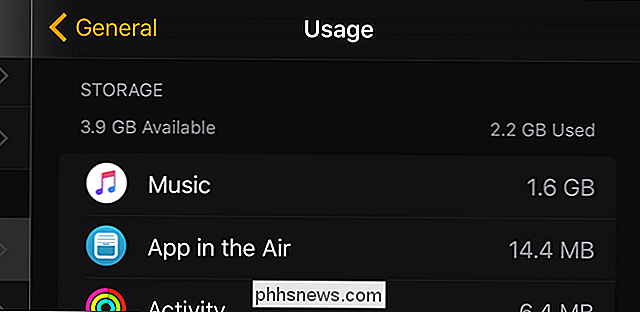

Cómo saber qué aplicaciones están usando almacenamiento en su Apple Watch

Su Apple Watch tiene un total de 8 GB de almacenamiento, con aproximadamente 5,6 GB de espacio utilizable para aplicaciones, música y fotos. Si comienza a quedarse sin espacio, puede verificar fácilmente qué aplicaciones ocupan más espacio. Para verificar el uso del espacio de almacenamiento, asegúrese de que la pantalla de inicio de su teléfono esté activa y toque la aplicación "Ver".